Cela faisait longtemps que je voulais tester une machine virtuelle disposant d’une carte graphique puissante dans un environnement Azure Virtual Desktop. Il arrive que des besoins graphiques soient présents dans certains projets. Il est actuellement impossible de les satisfaire via Windows 365, mais Azure Virtual Desktop ne dit pas son dernier mot ! Presque tous les types de machine virtuelles Azure y sont disponibles.

Commençons par quelques rappels qui ne nous feront pas de mal 😎

Qu’est-ce qu’une machine virtuelle Azure ?

Vous pouvez lire mon article dédié aux VMs Azure ou regarder cette vidéo en français :

Qu’est-ce qu’une machine virtuelle GPU Azure ?

L’idée est la même que pour une machine virtuelle classique, avec en plus une ou plusieurs cartes graphiques adaptées selon les besoins des utilisateurs :

Les tailles de machine virtuelle au GPU optimisé sont des machines virtuelles spécialisées disponibles avec des GPU uniques, multiples ou fractionnaires. Ces tailles sont conçues pour des charges de travail de visualisation, mais également de calcul et d’affichage graphique intensifs.

Microsoft Learn

Quels sont les GPUs disponibles sur Azure ?

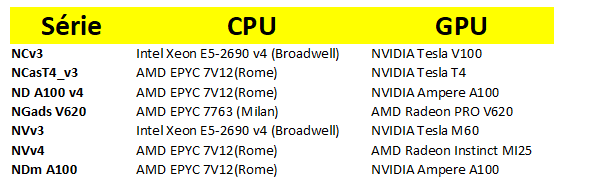

Comme pour les autres machines virtuelles, les VM avec GPU sont organisées sous forme de séries, dont voici quelques exemples :

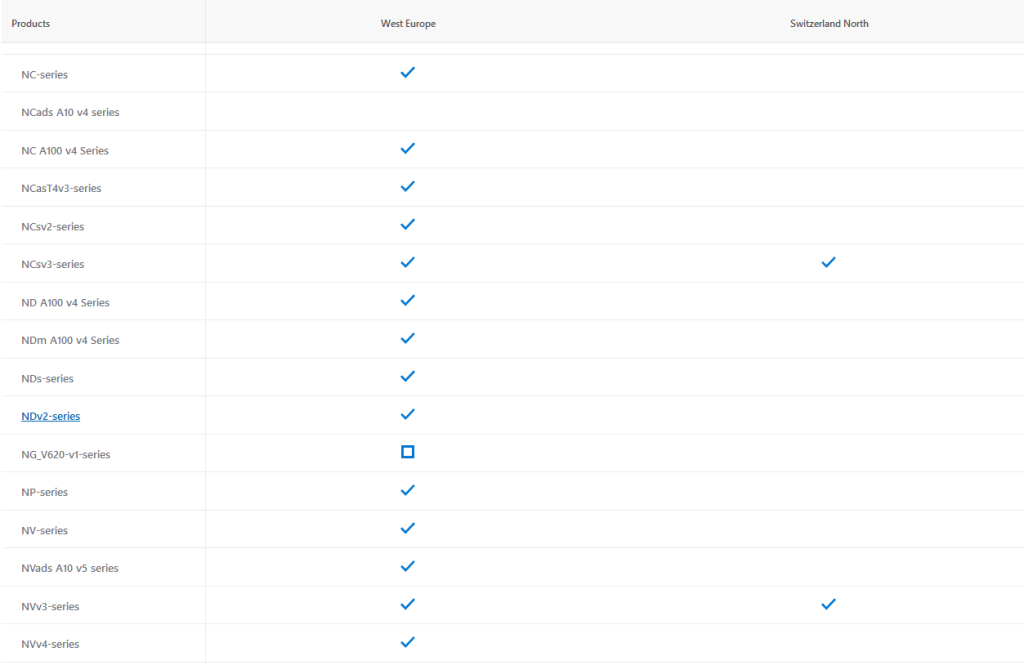

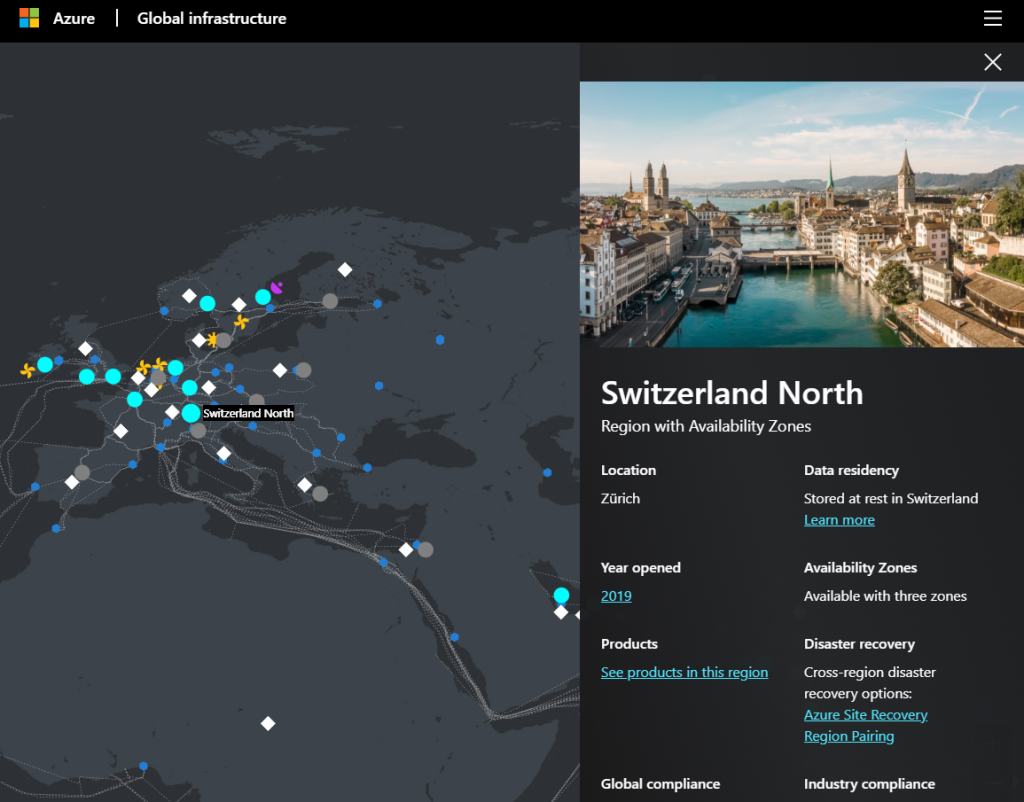

Peut-on créer une machine virtuelle GPU dans toutes les régions Azure ?

Malheureusement non, certaines régions ne disposent pas de VMs GPU, ou seulement certains SKUs y sont disponibles :

Pour nous aider, Microsoft a mis à disposition une page de documentation dédiée aux VMs GPU sous Azure Virtual Desktop. Plusieurs sujets y sont justement abordés :

- Conseil sur la taille de machine adaptée

- Installation des pilotes graphiques NVIDIA

- Accélération GPU sous Windows Server

- Encodage H.264/AVC

- Priorisation de l’encodage H.264/AVC

Comme bien souvent, Dean Cefola de l’Azure Academy a lui-aussi posté il y a quelques années une vidéo YouTube parlant de ce sujet très intéressant :

Afin de se faire une meilleure idée sur le rendu possible de l’ensemble GPU + AVD, je vous propose de réaliser un petit exercice combinant ces 2 services. Nous allons détailler toutes les étapes nécessaires de la configuration aux tests de plusieurs applications :

- Etape 0 – Rappel des prérequis

- Etape I – Préparation de l’environnement Azure

- Etape II – Création d’une machine virtuelle GPU

- Etape III – Post-configuration GPU 1/2

- Etape IV – Installation d’applications de test

- Etape V – Préparation du modèle AVD

- Etape VI – Déploiement de l’environnement AVD

- Etape VII – Post-configuration GPU 2/2

- Etape VIII – Vérification de la configuration GPU

- Etape IX – Test AutoCAD

- Etape X – Test FurMark

- Etape XI – Test Clipchamp

- Etape XII – Arrêt automatique de la VM GPU AVD

Etape 0 – Rappel des prérequis :

Pour réaliser cet exercice sur les VMs GPU via Azure Virtual Desktop, il vous faudra disposer de :

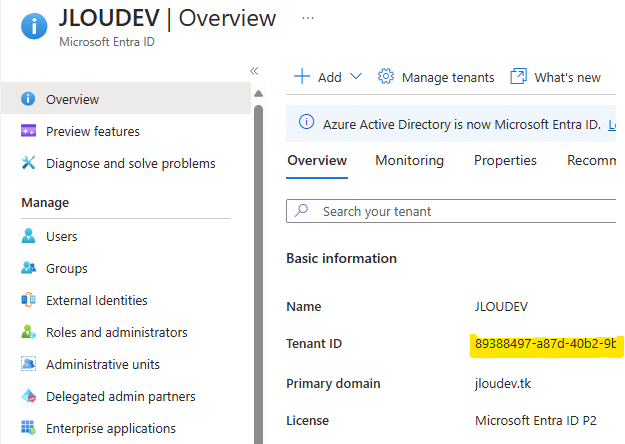

- Un tenant Microsoft

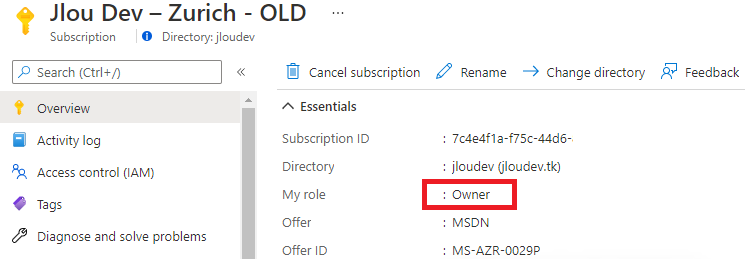

- Une souscription Azure valide

Note importante : pour effectuer des tests GPU sur Azure, une souscription MSDN ne sera pas acceptée.

En effet, les machines virtuelles graphiques sont restreintes et le Support de Microsoft n’a pas souhaité octroyer des quotas sur ma souscription Azure MSDN. J’ai donc utilisé une souscription Azure payante pour réaliser ces tests GPU.

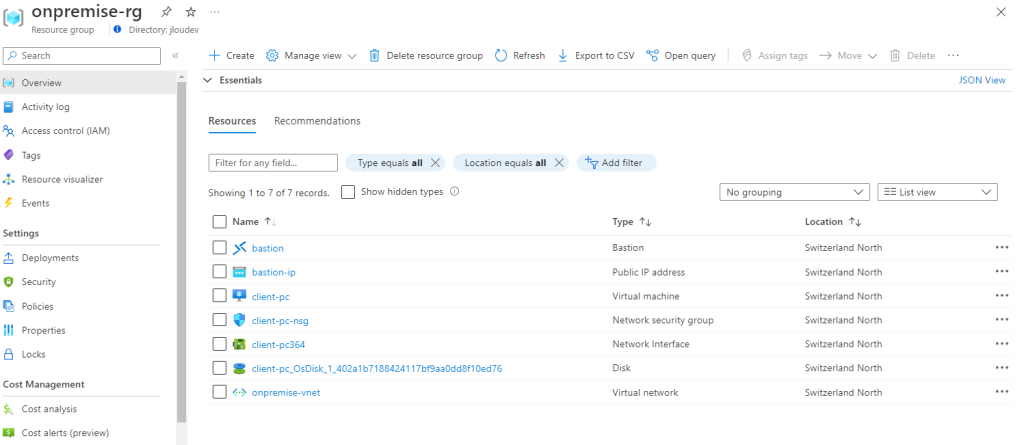

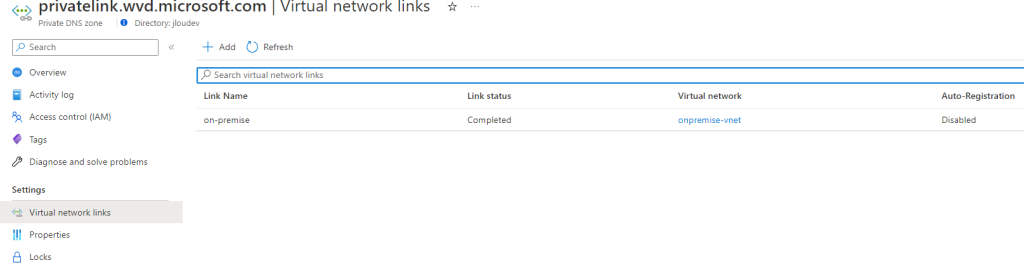

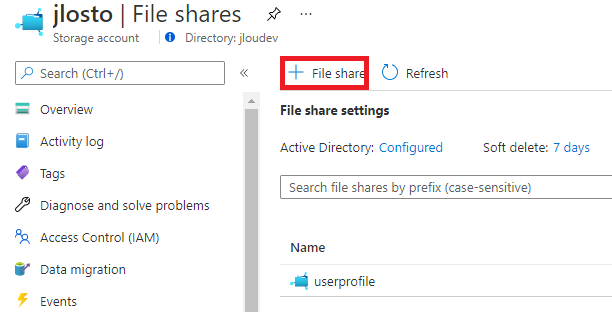

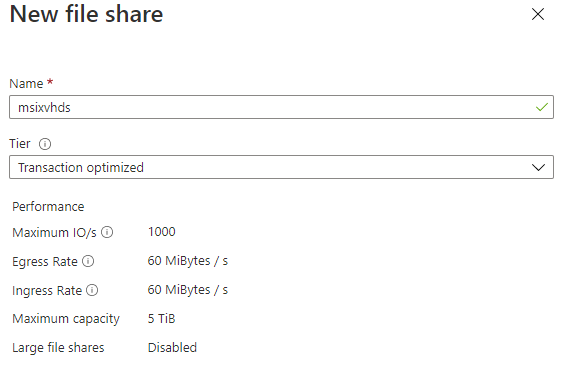

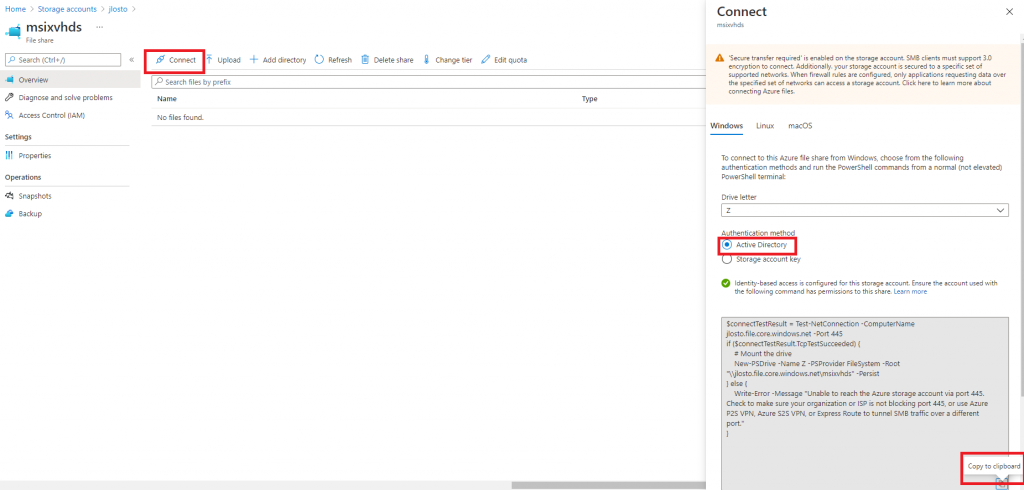

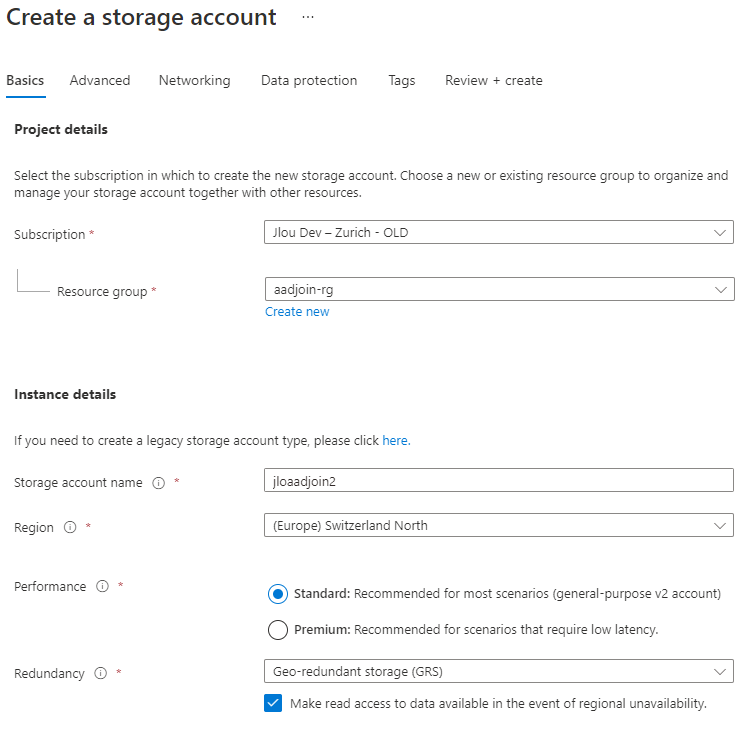

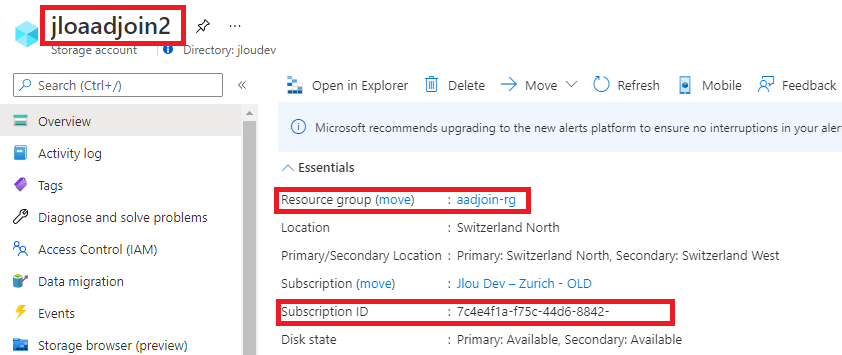

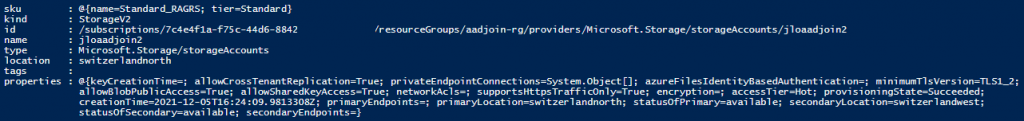

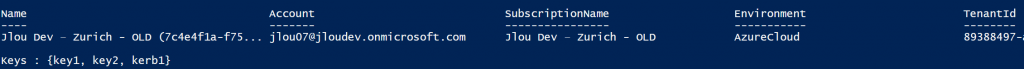

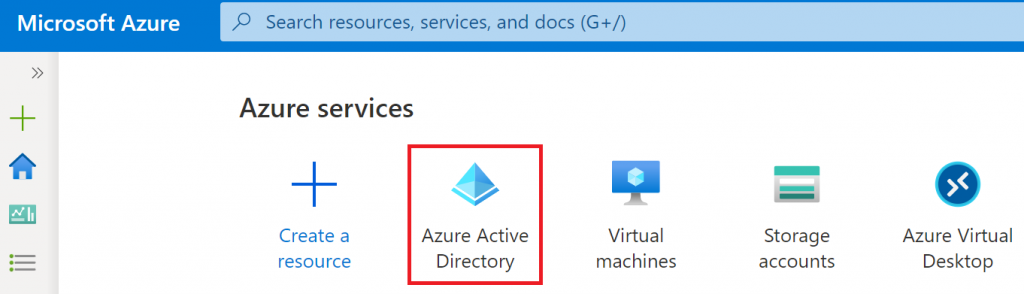

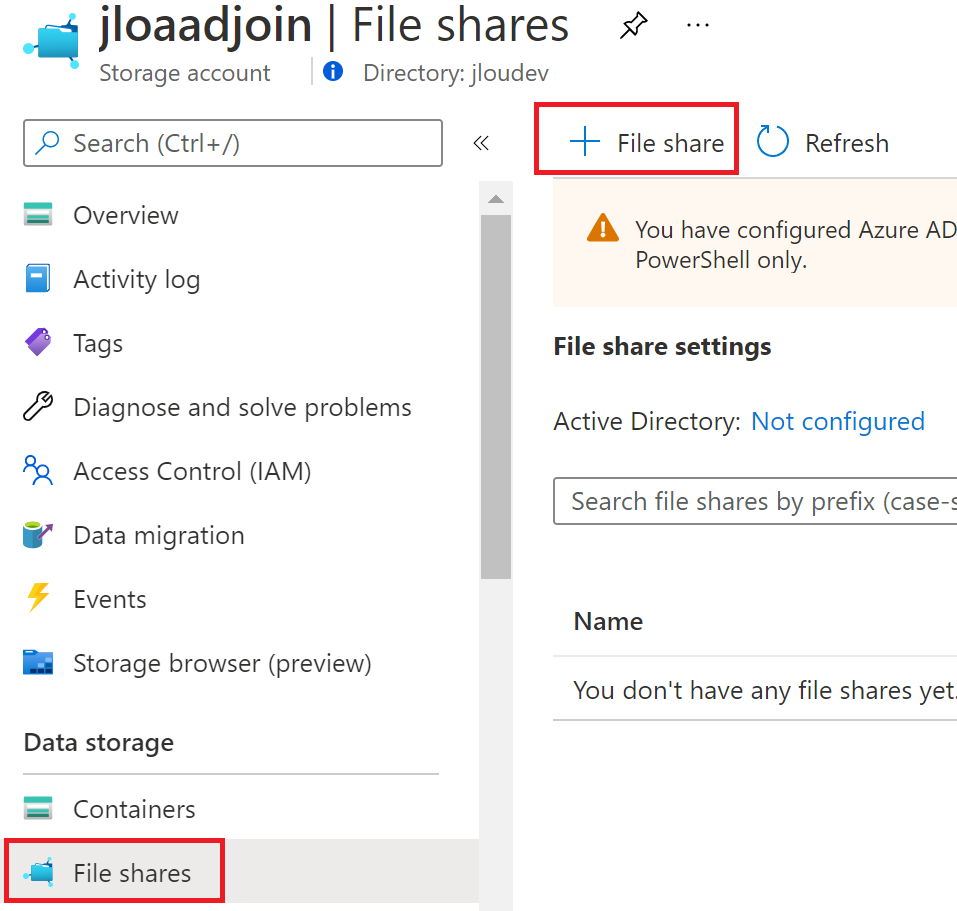

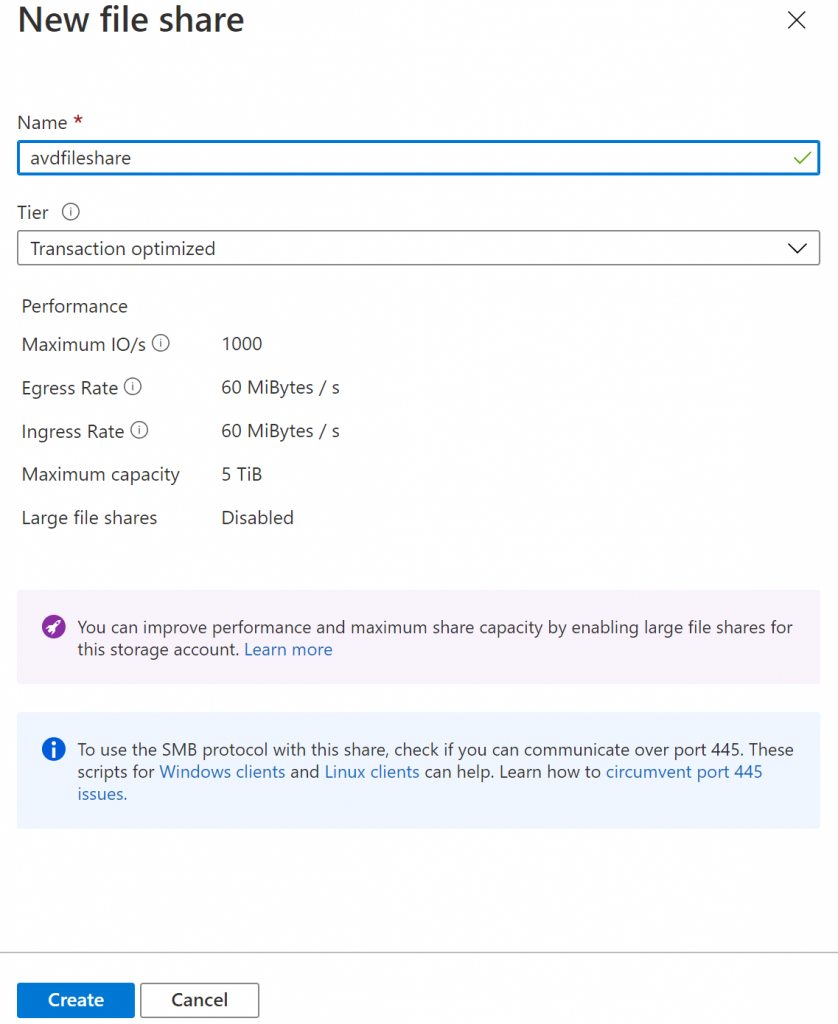

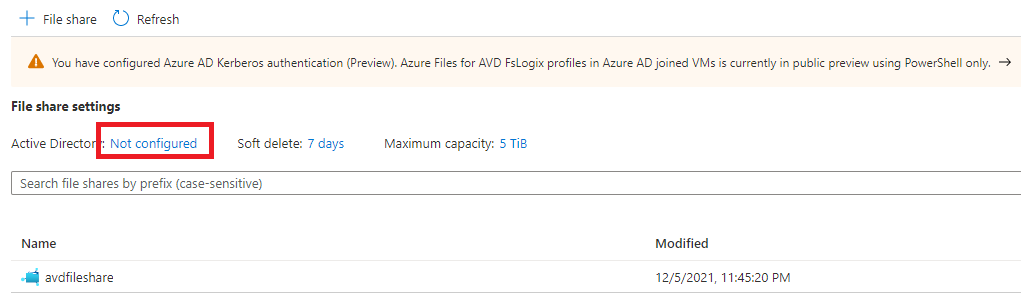

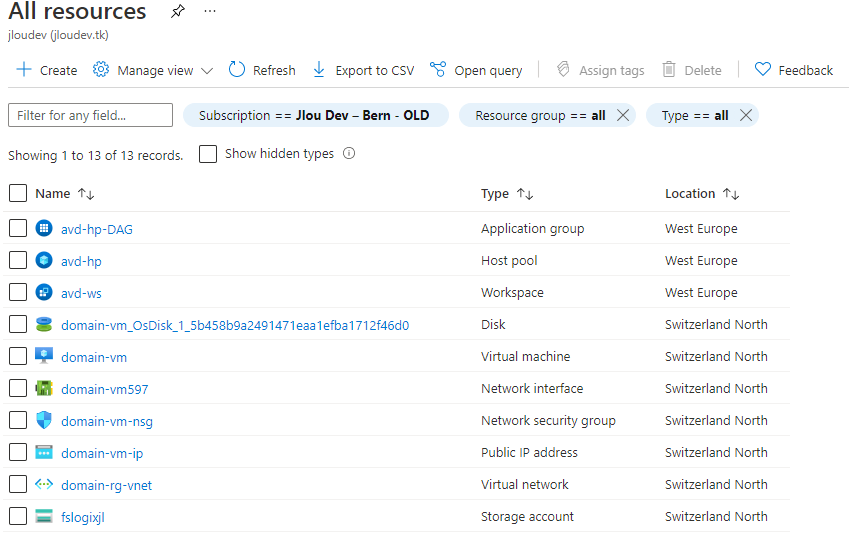

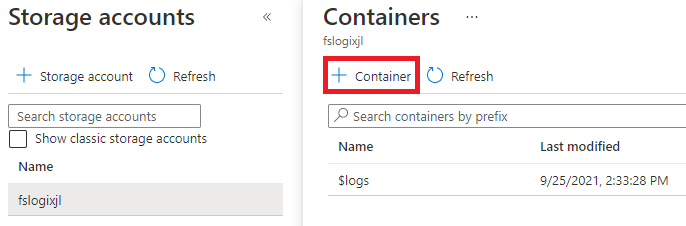

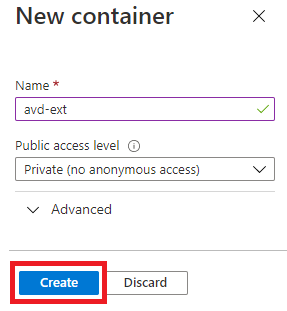

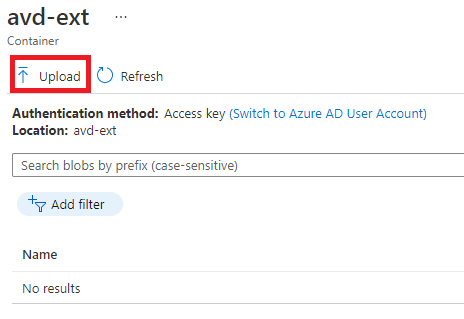

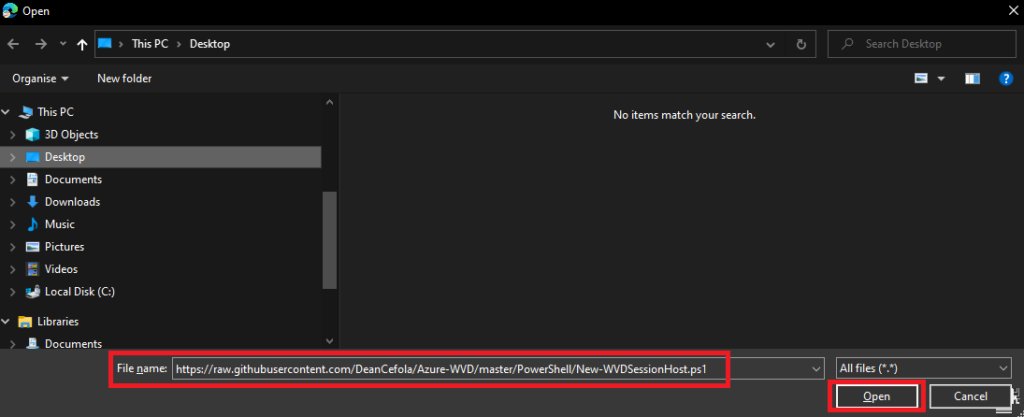

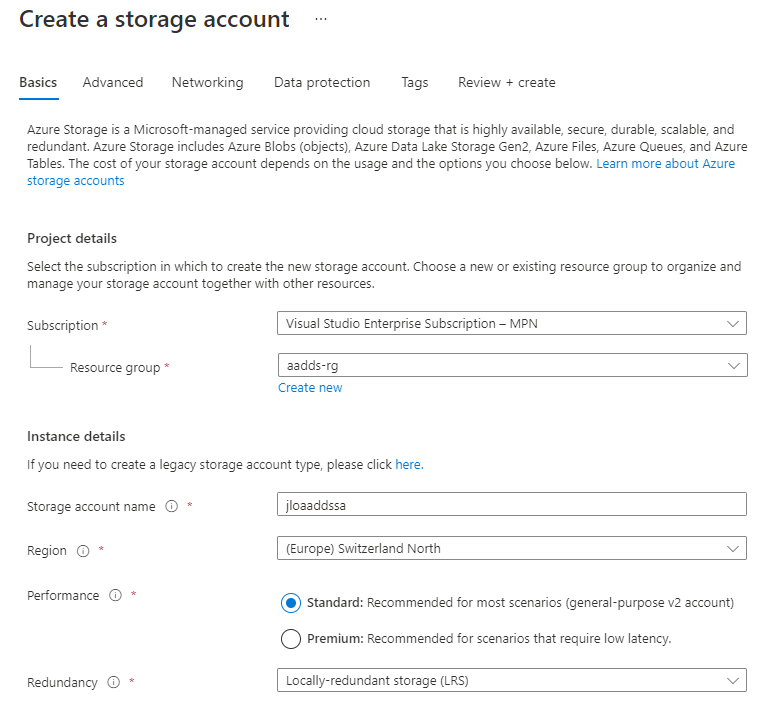

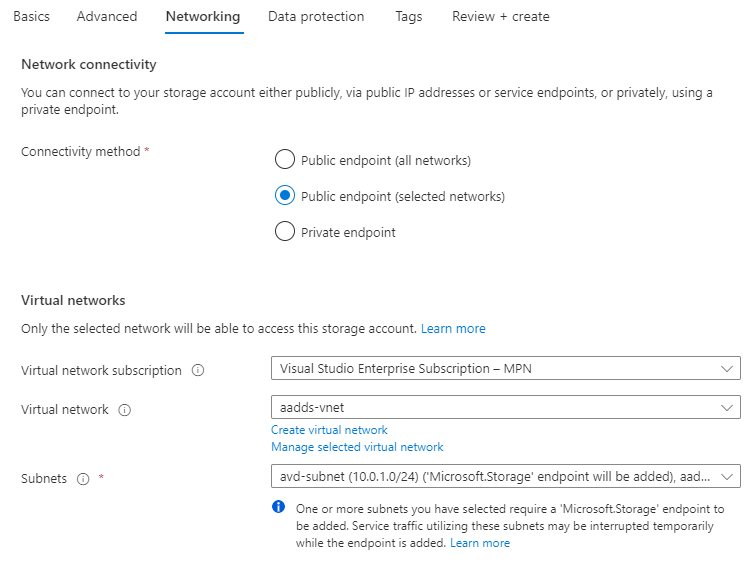

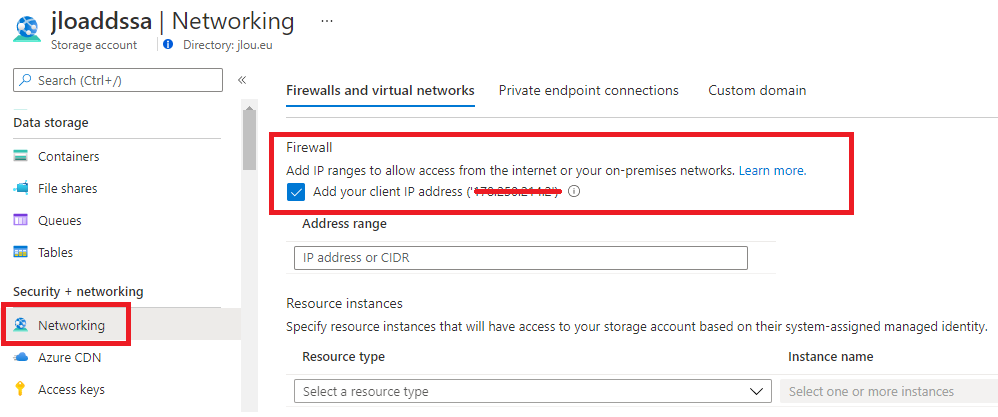

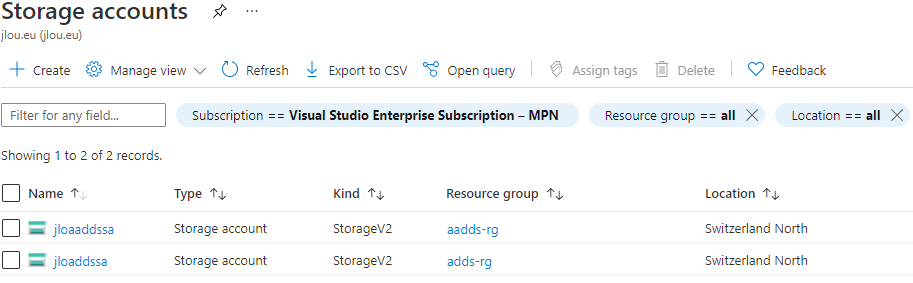

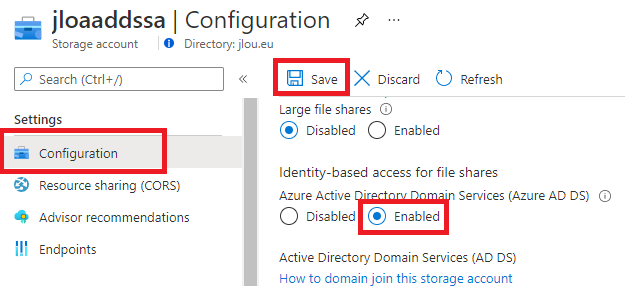

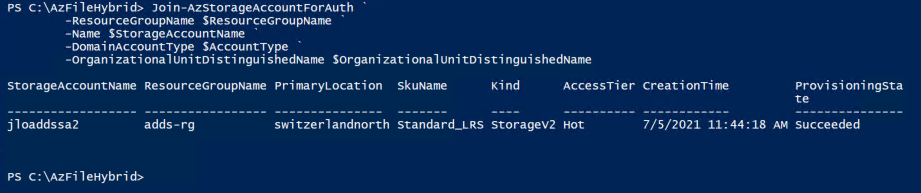

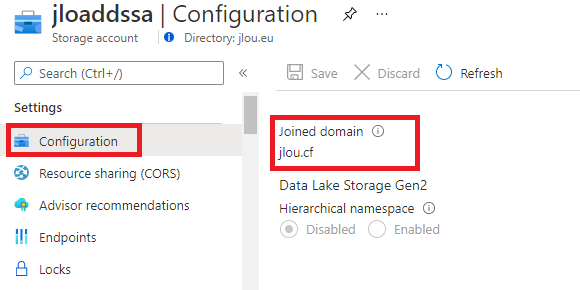

Etape I – Préparation de l’environnement Azure :

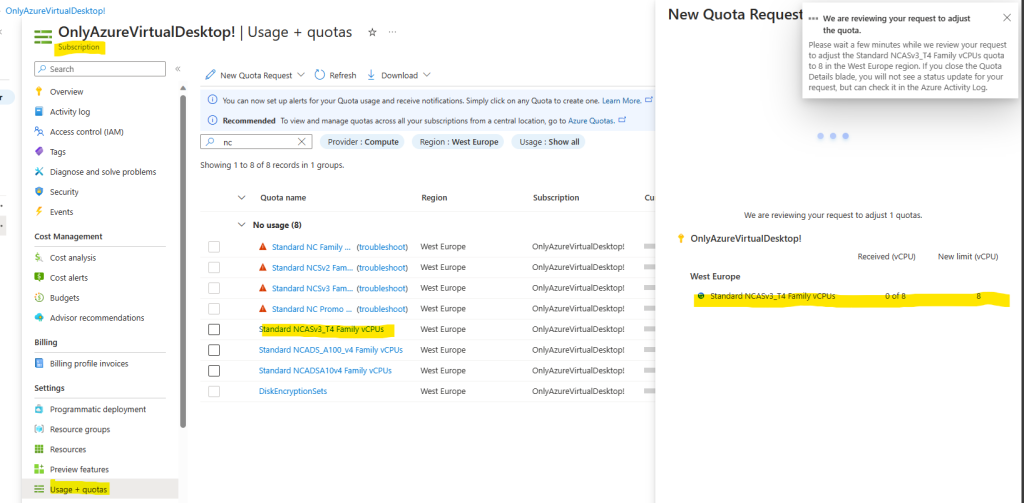

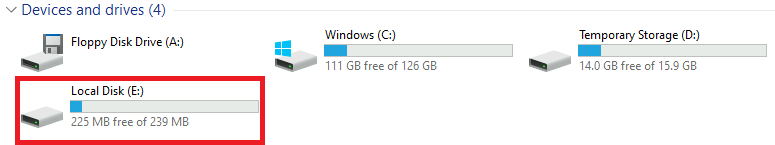

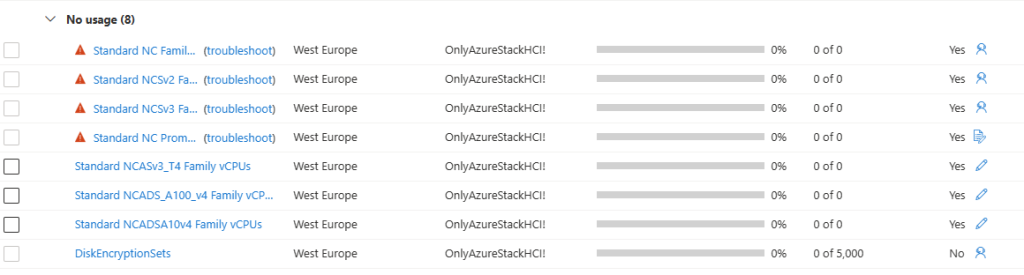

Comme indiqué précédemment, les souscriptions Azure sont restreintes dans la création de machines virtuelles dédiées aux besoins graphiques :

Cela est permet d’éviter un engorgement inutile de ces VMs très spécifiques, mais également les mauvaises surprises au moment de recevoir la facture Azure.

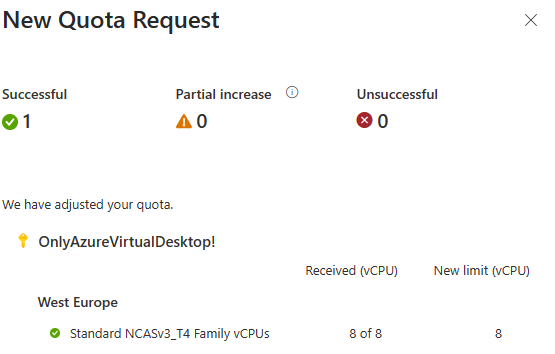

Il est donc nécessaire de relever le quota d’une des séries de VMs GPU pour réaliser cet exercice. Dans mon cas, je suis parti sur la série Standard NCASv3_T4.

Pour cela, rendez-vous dans le portail Azure, puis sur la page des quotas de votre souscription Azure, puis effectuez une demande d’élévation des quotas, en cliquant à droite sur la série de VMs de votre choix :

Attendez environ une minute que votre demande soit acceptée par l’IA de Microsoft :

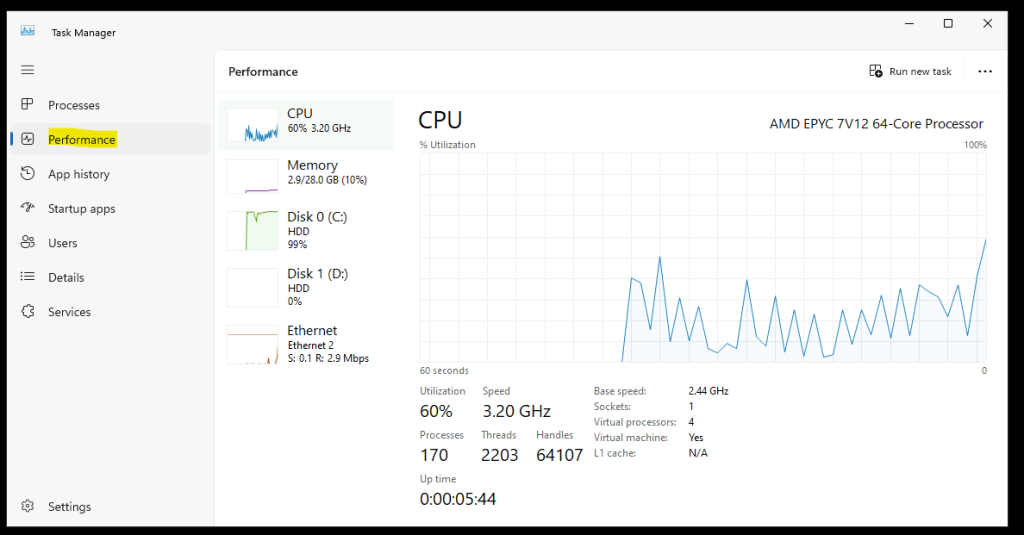

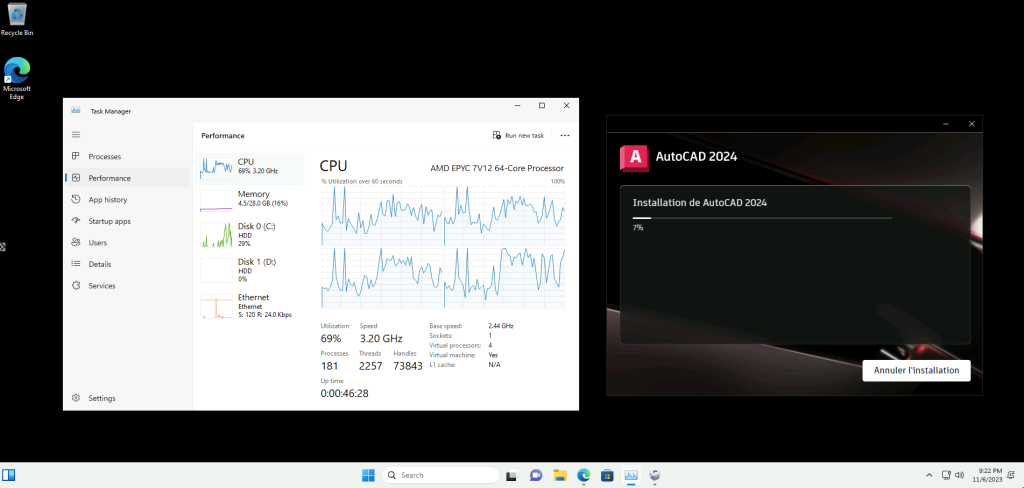

Nous voici maintenant autorisé à créer 2 VMs GPU Standard NC4as T4 v3, équipées chacune d’un processeur AMD EPYC 7V12 et d’une carte graphique NVIDIA Tesla T4.

Continuons maintenant à créer une première VM GPU dans le but de préparer une image modèle pour Azure Virtual Desktop.

Etape II – Création d’une machine virtuelle GPU :

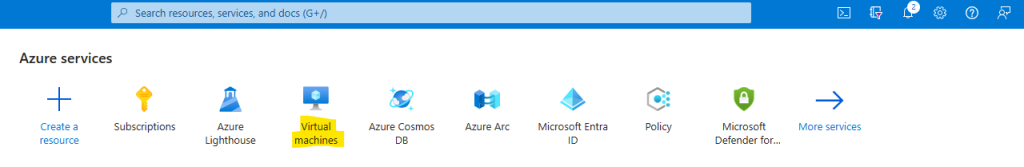

Pour cela, rechercher le service Machines virtuelles sur le portail Azure :

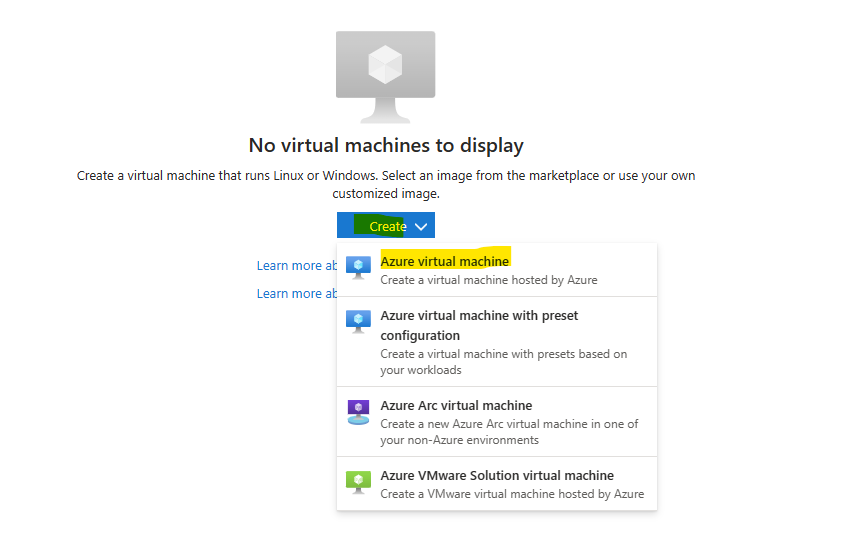

Cliquez-ici pour commencer la création de la machine virtuelle :

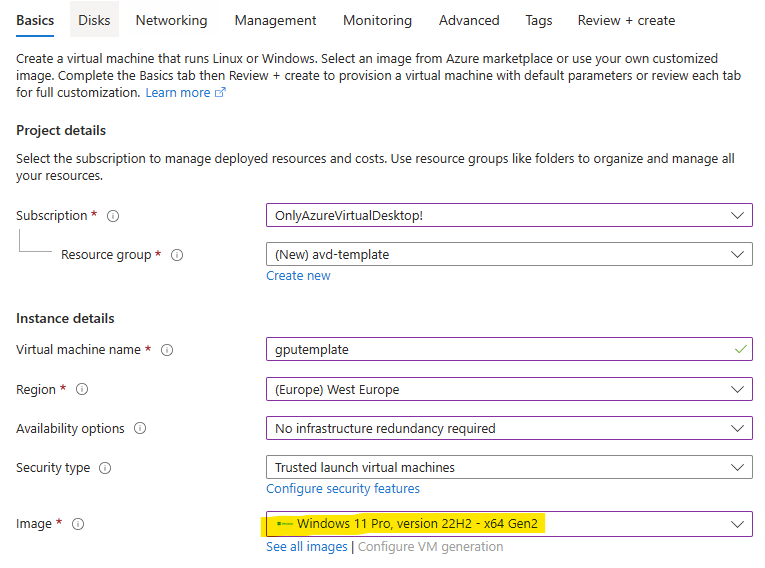

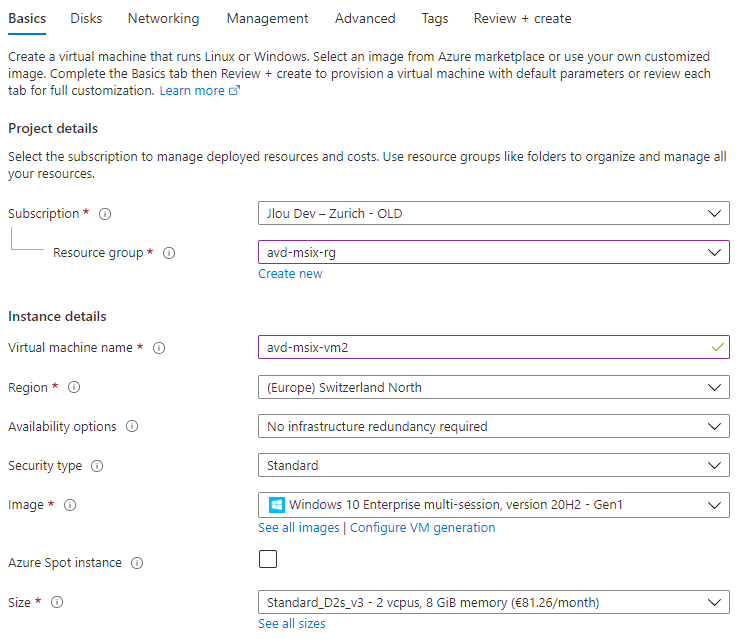

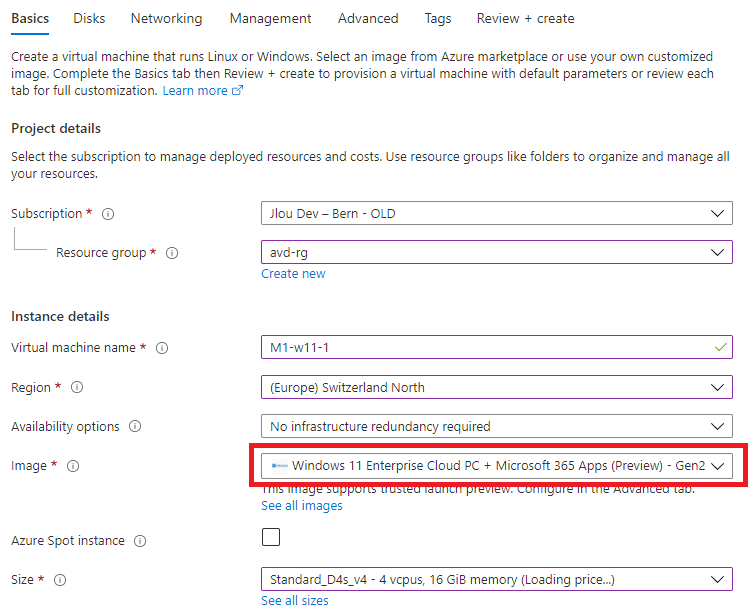

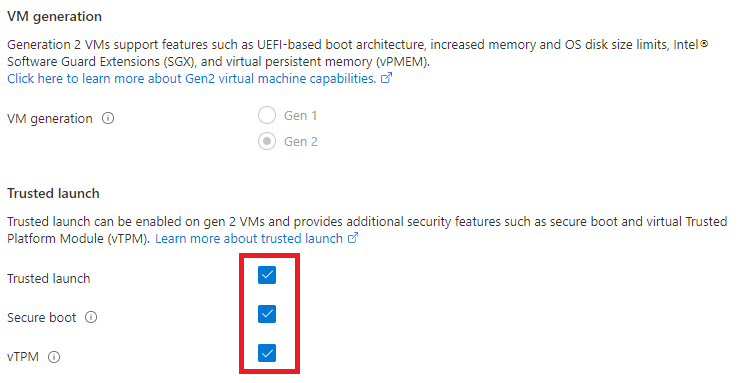

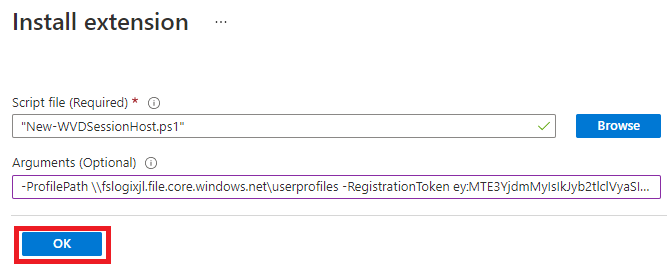

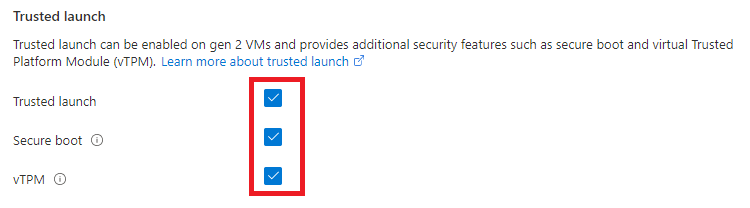

Renseignez les informations de base relatives à votre VM en choisissant bien une image OS Windows 11 en version 22H2 :

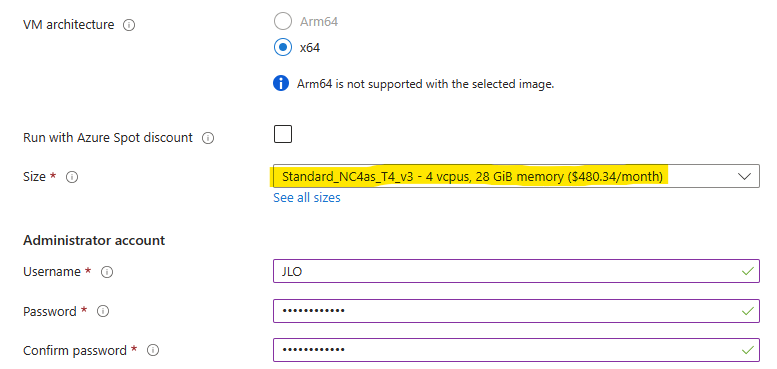

Choisissez la taille Standard NC4as T4 v3, puis définissez un compte administrateur local :

Bloquer les ports entrants, car nous utiliserons le service Azure Bastion, cochez la case concernant le droit de licence, puis cliquez sur Suivant :

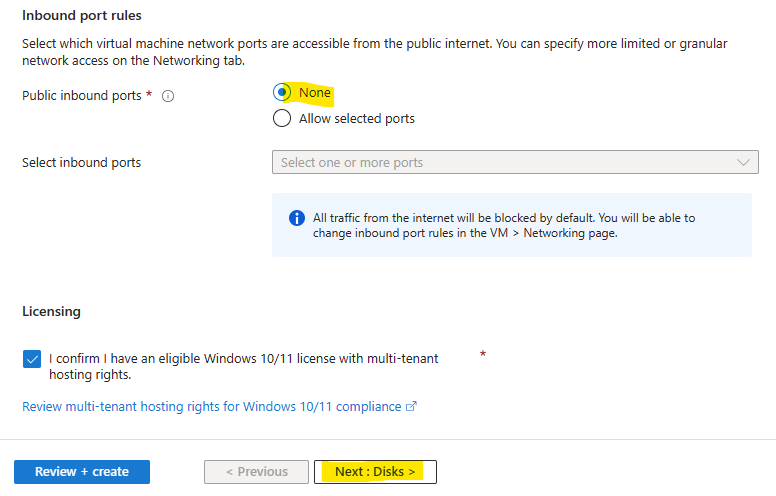

Aucune modification n’est à faire sur cet onglet, cliquez sur Suivant :

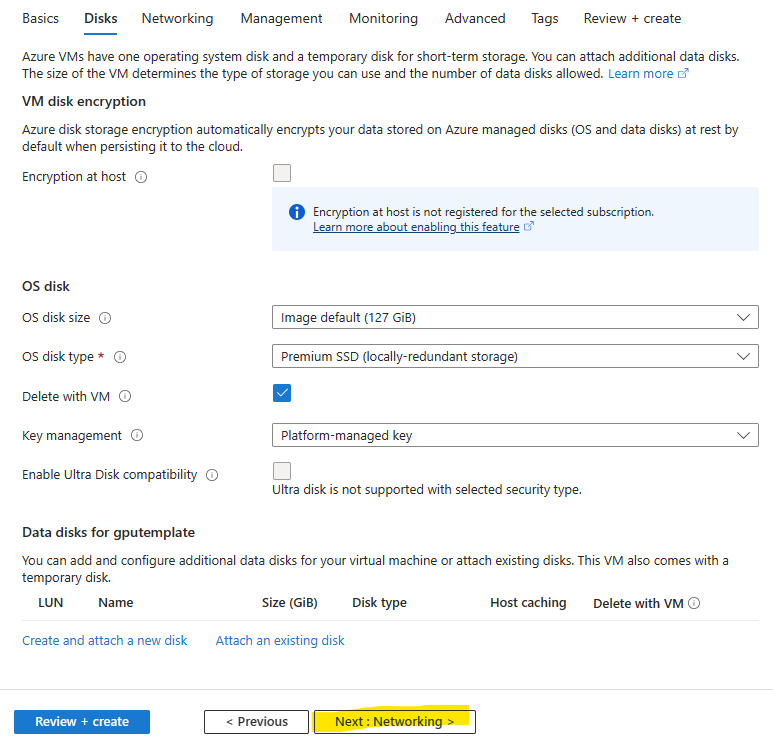

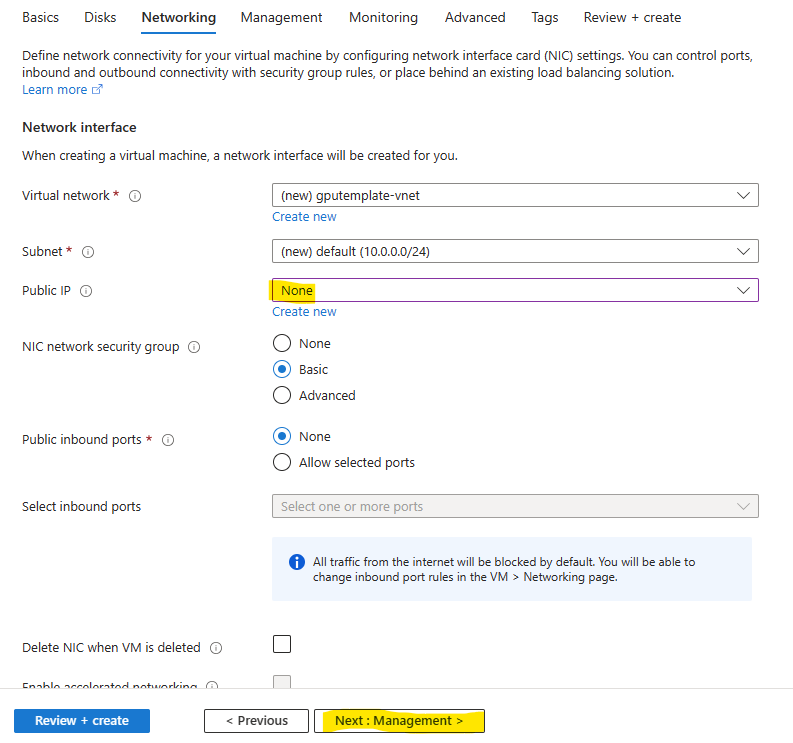

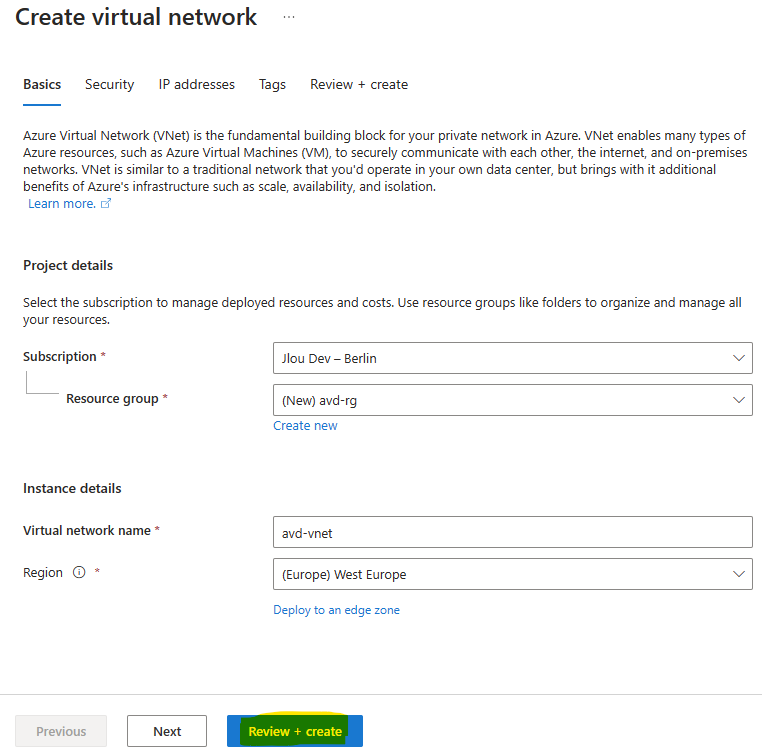

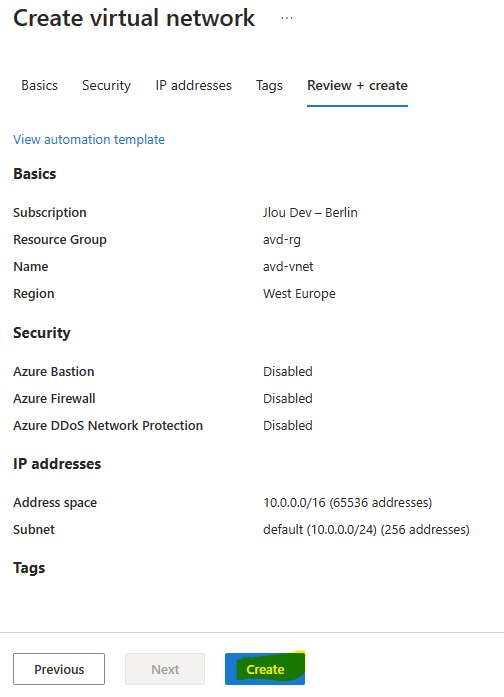

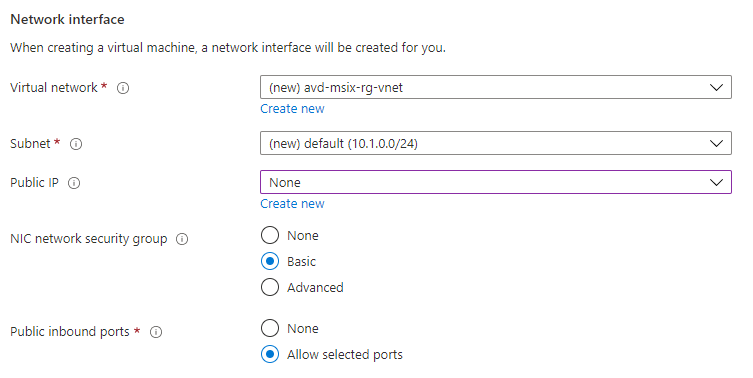

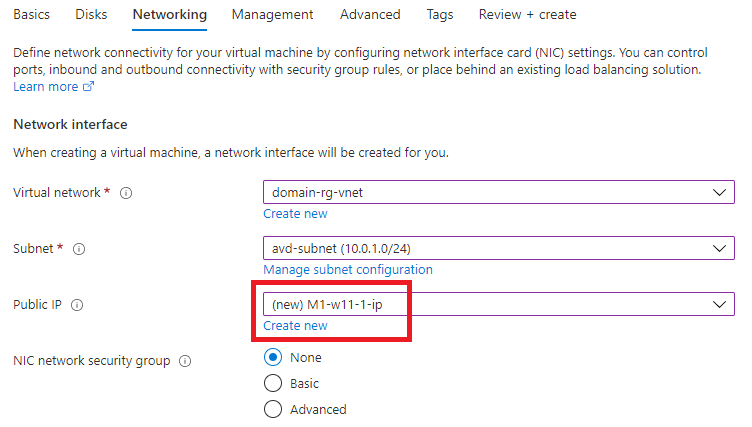

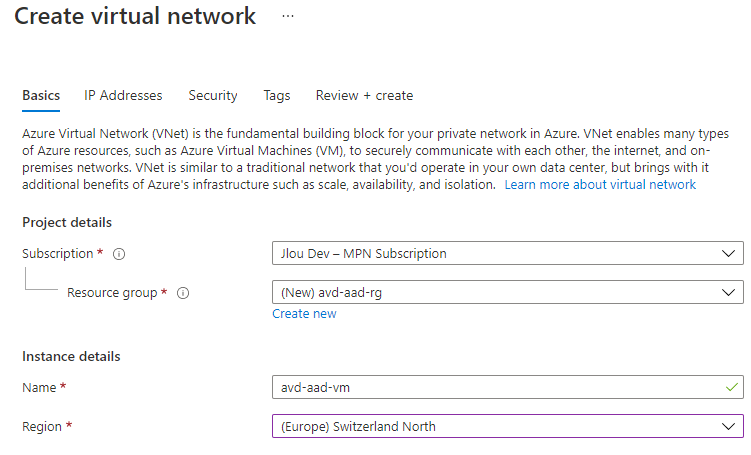

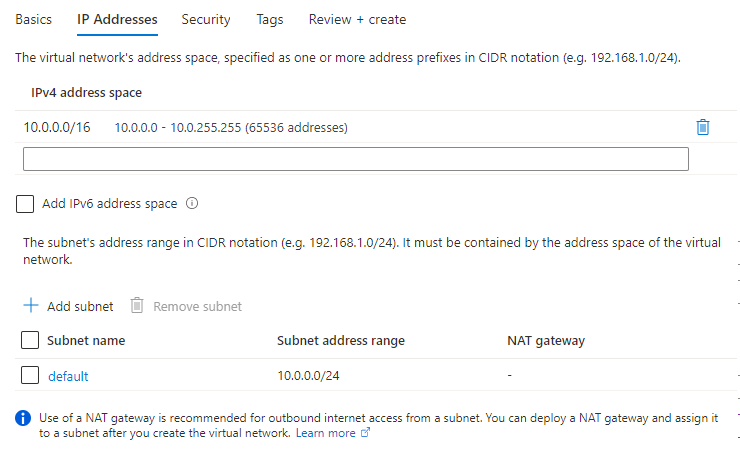

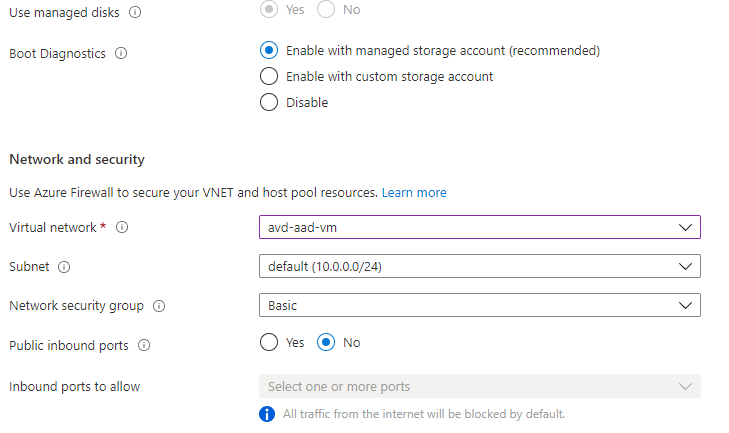

Créez un nouveau réseau virtuel, retirez l’adresse IP publique, puis cliquez sur Suivant :

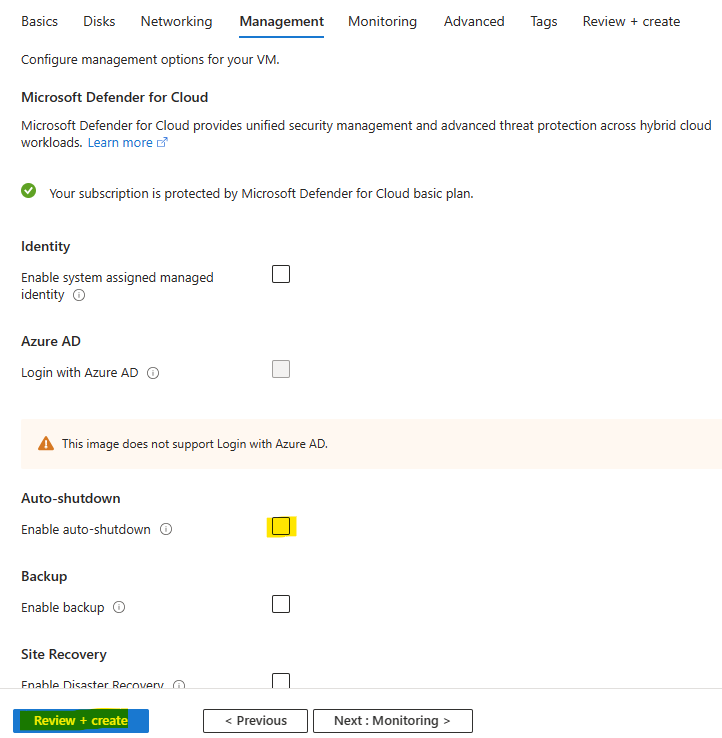

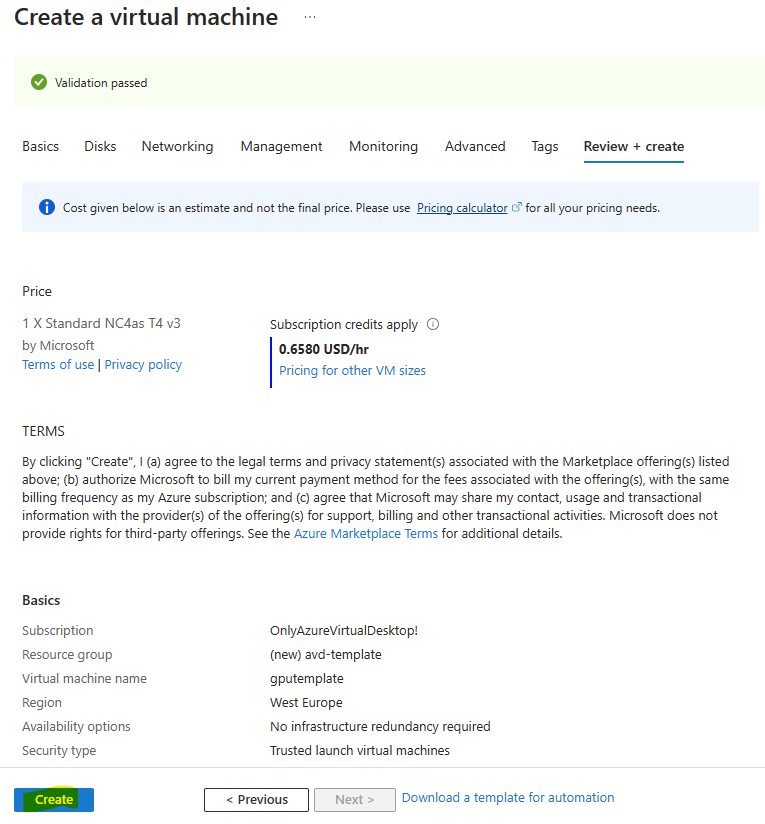

Décochez l’extinction automatique de la machine virtuelle, puis lancez la validation Azure :

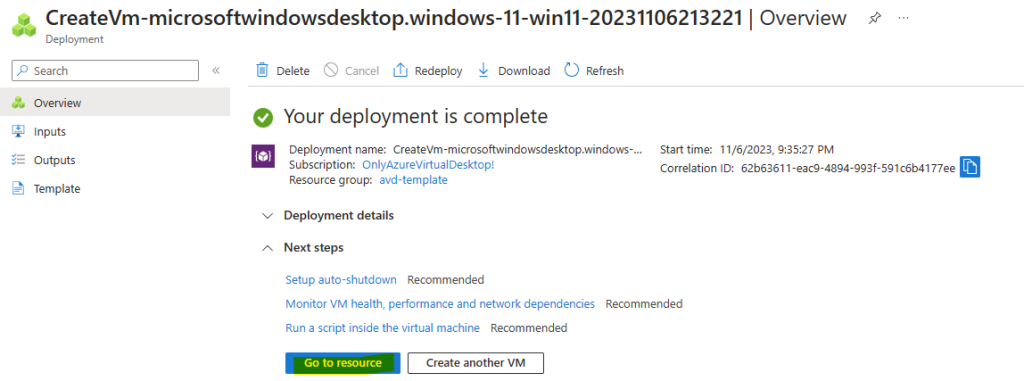

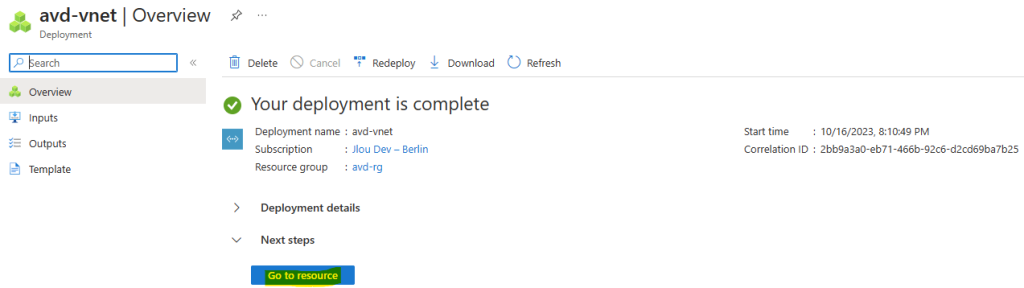

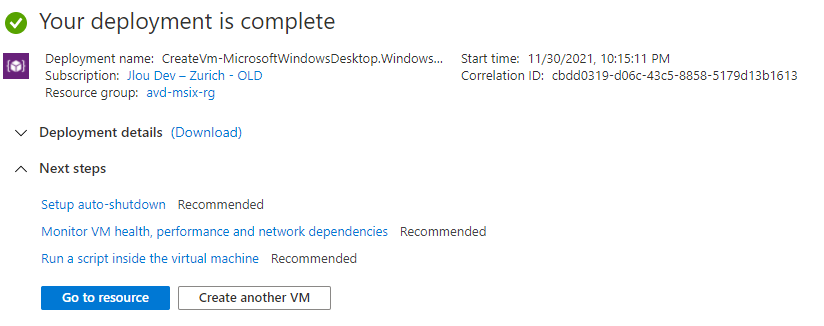

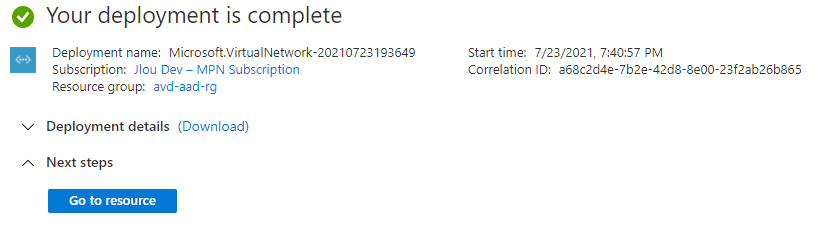

Une fois la validation Azure réussie, lancez la création des ressources de la VM GPU, puis attendez environ 5 minutes :

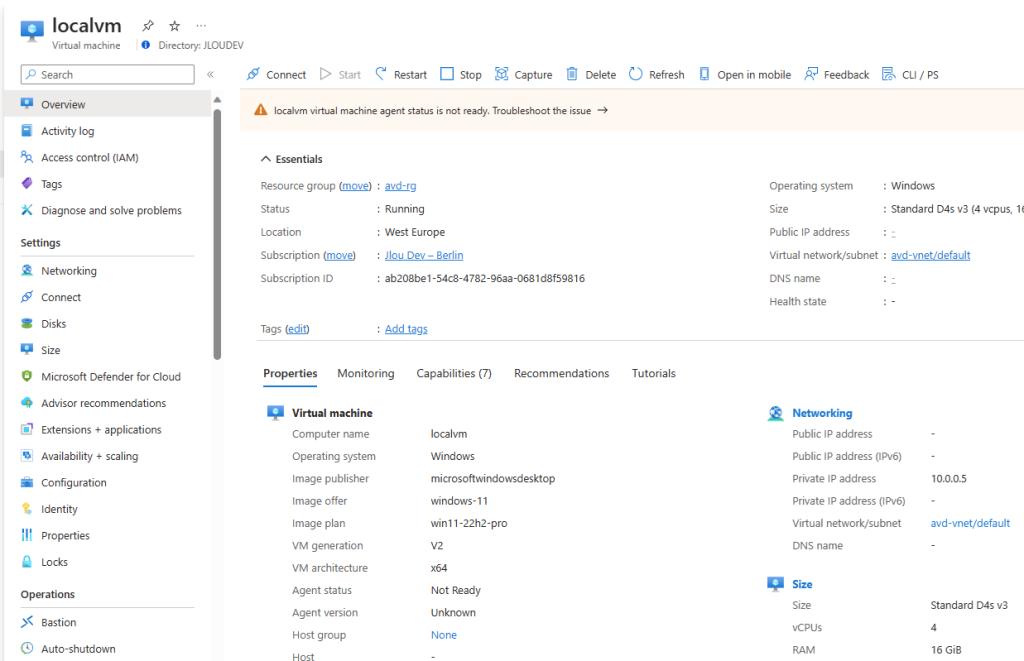

Une fois le déploiement terminé, cliquez-ici pour consulter votre machine virtuelle GPU :

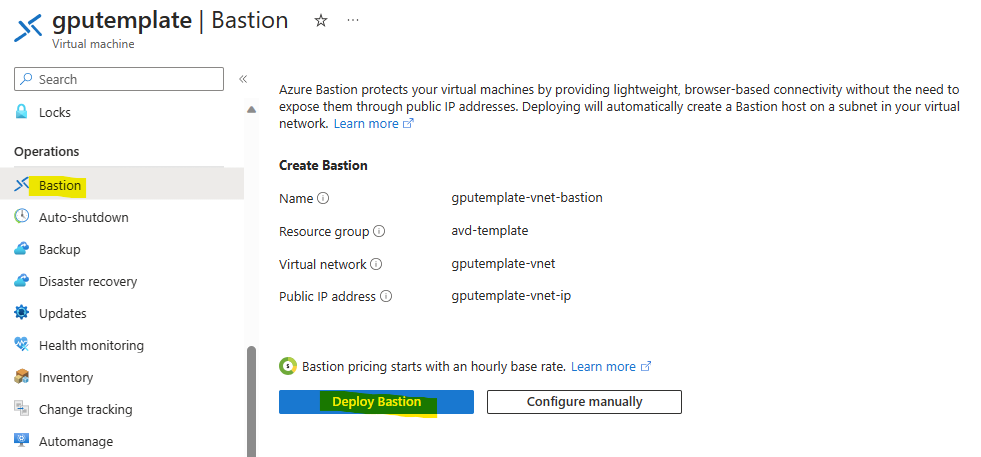

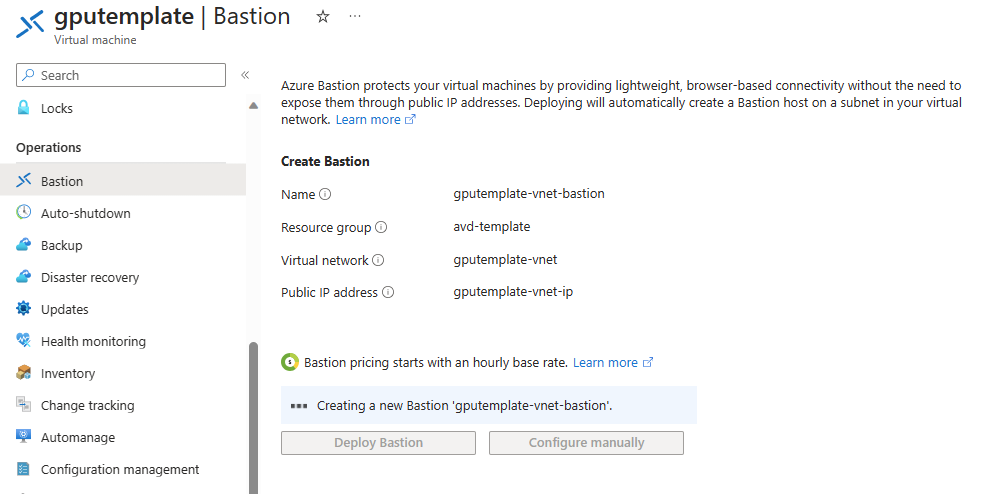

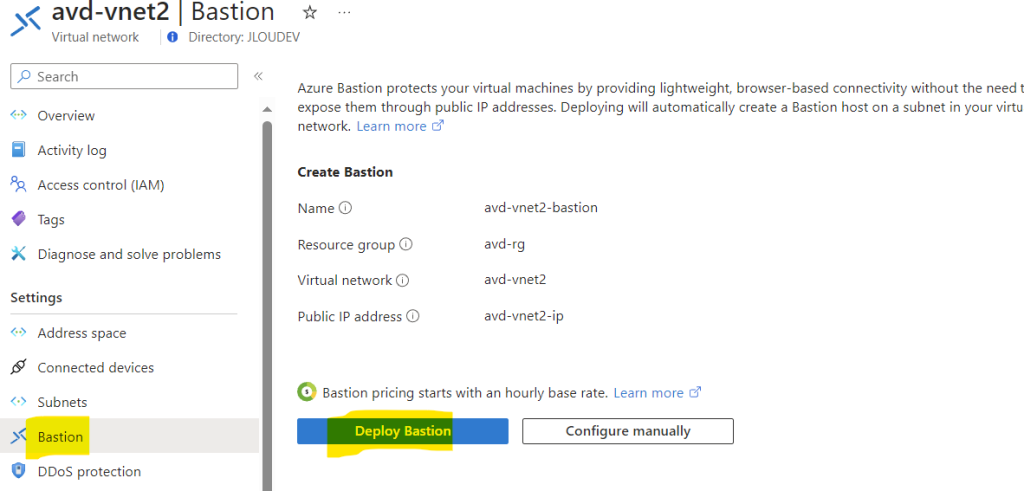

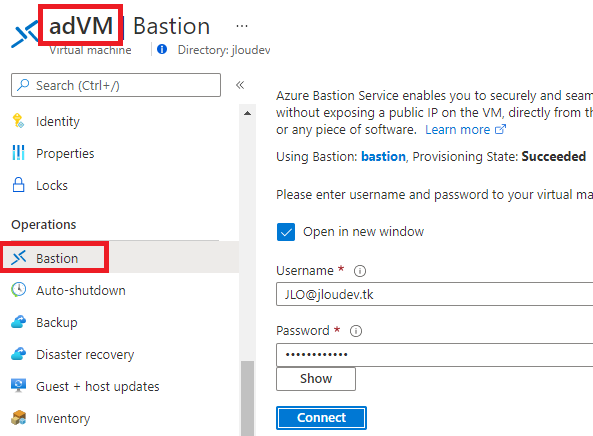

Cliquez-ici pour déclencher le déploiement du service Azure Bastion :

Attendez environ 5 minutes qu’Azure Bastion soit déployé pour continuer cet exercice :

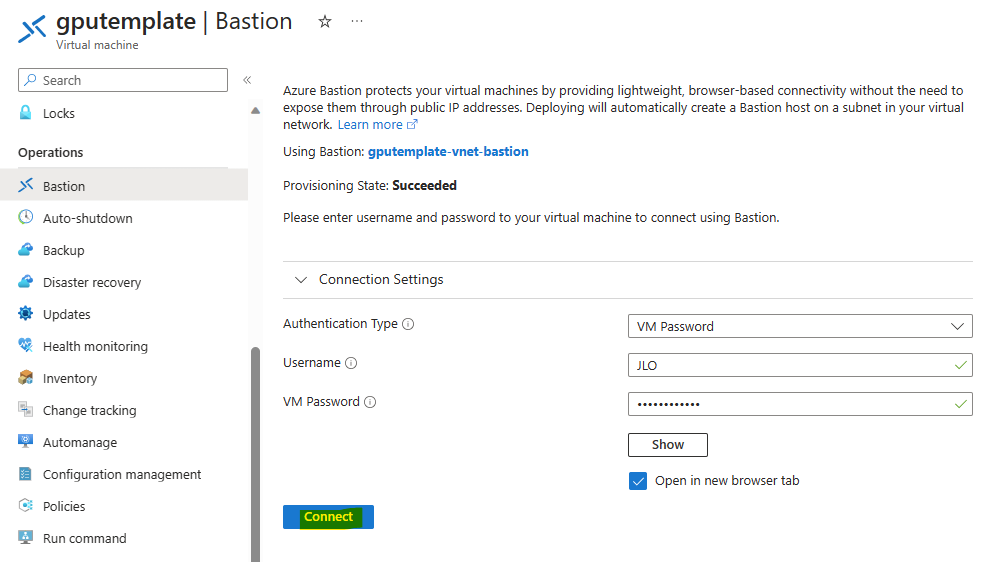

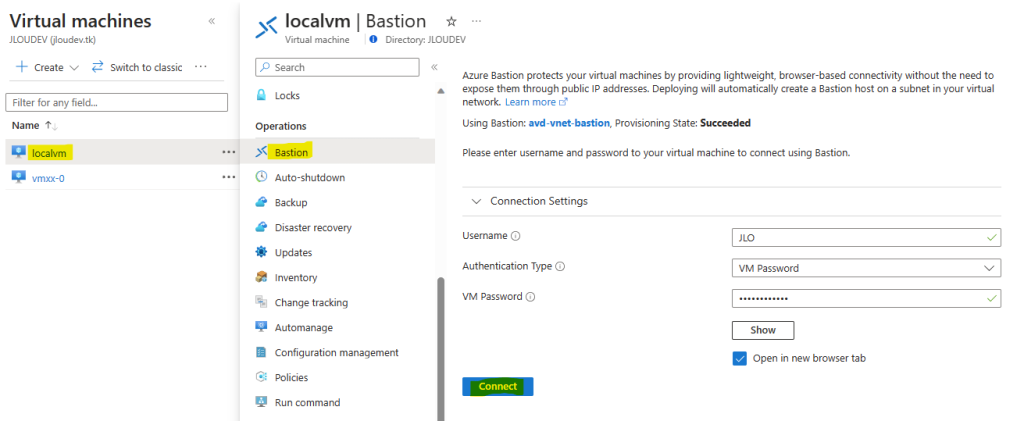

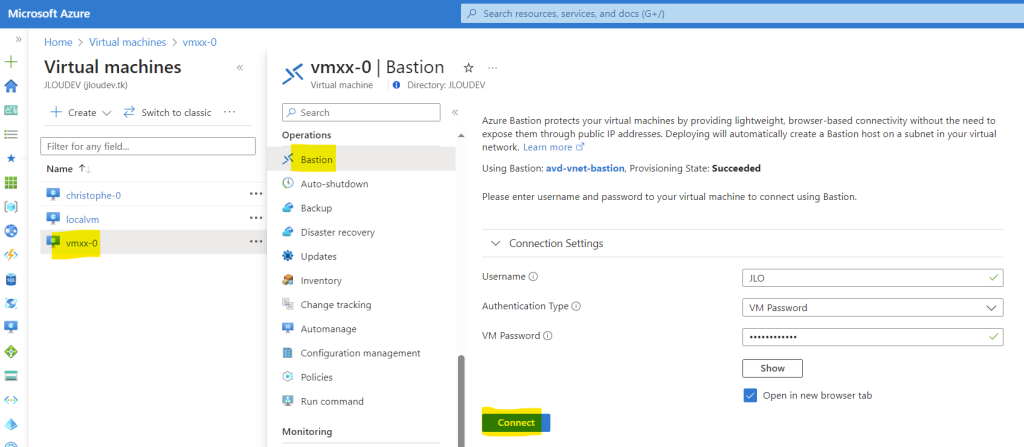

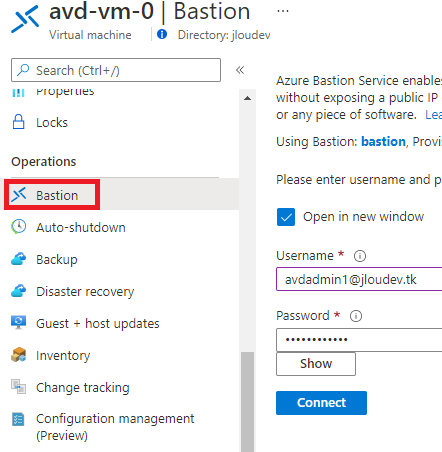

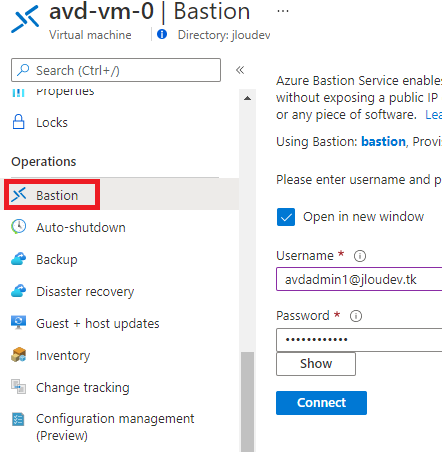

Une fois qu’Azure Bastion a fini son déploiement, ouvrez une session de bureau à distance via ce dernier en utilisant les identifiants administrateurs renseignés lors de la création de la VM GPU :

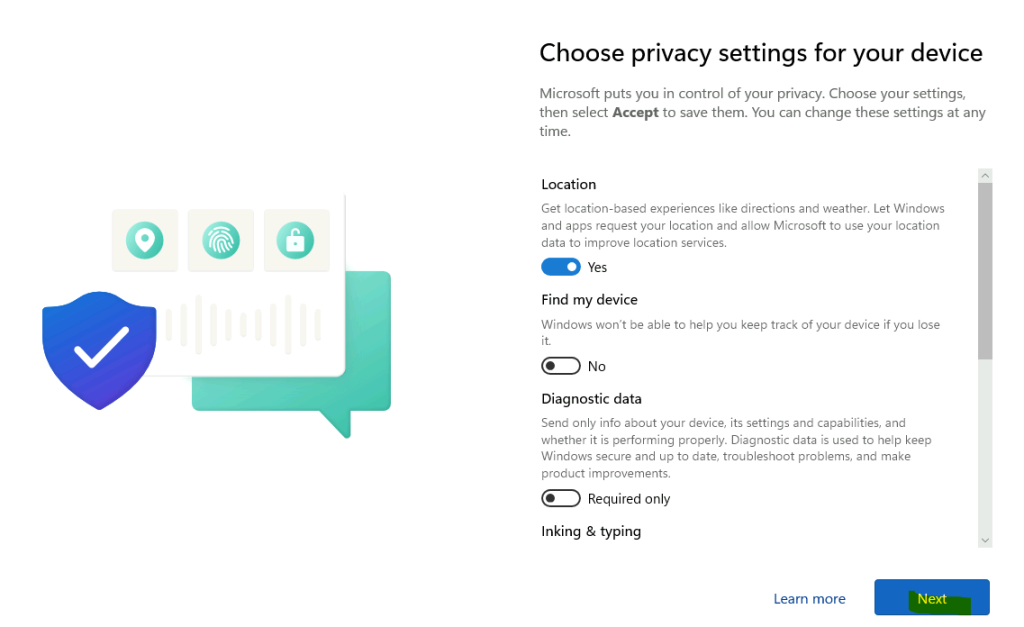

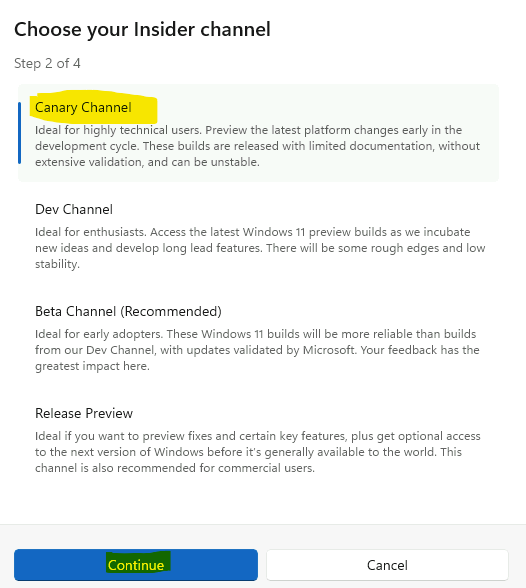

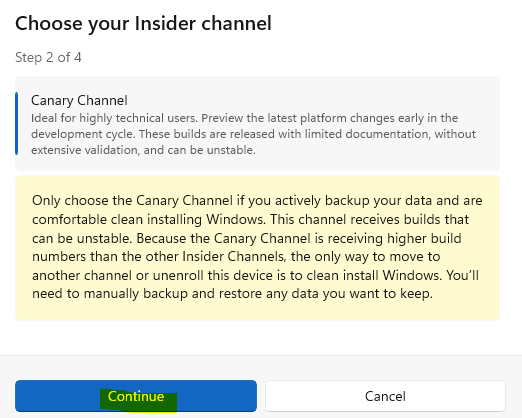

Cliquez sur Suivant :

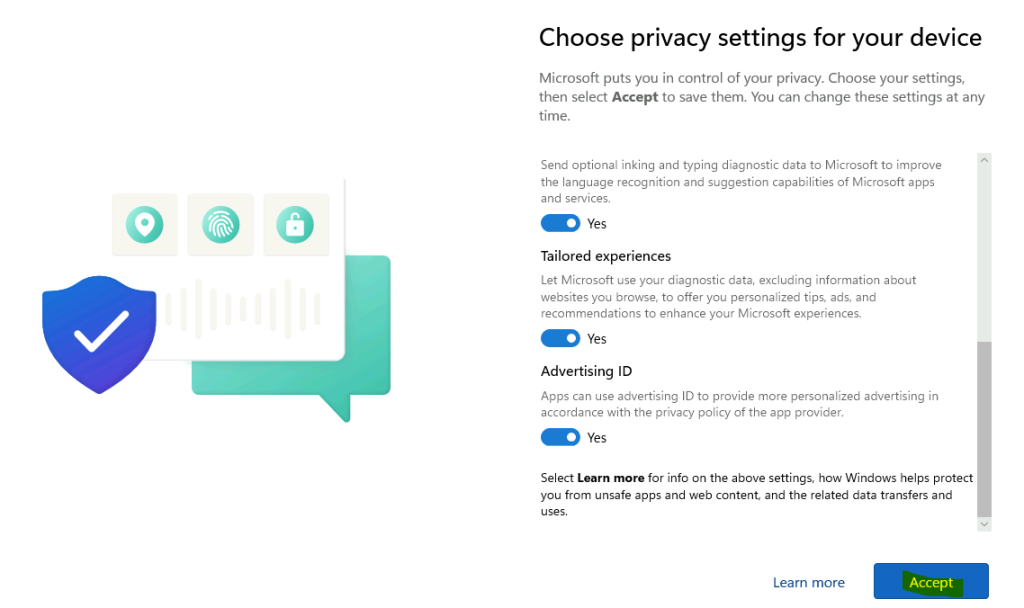

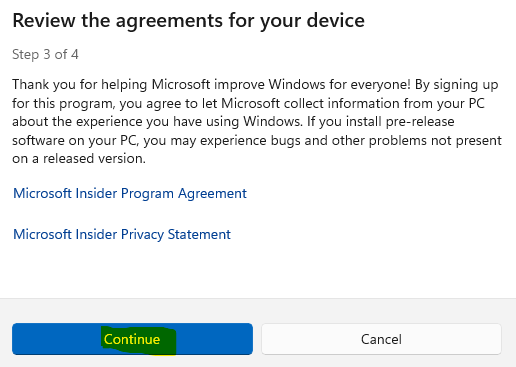

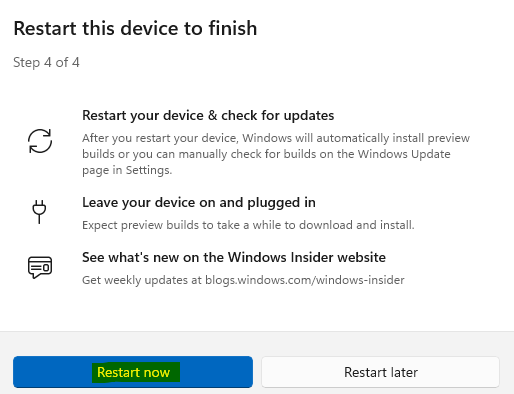

Cliquez sur Accepter :

La machine virtuelle est enfin déployée et accessible. Intéressons-nous maintenant à la configuration additionnelle que requière une VM GPU.

Etape III – Post-configuration GPU 1/2 :

Pour que la carte graphique soit pleinement exploitée, il est nécessaire d’installer un pilote adapté. Microsoft en parle juste ici.

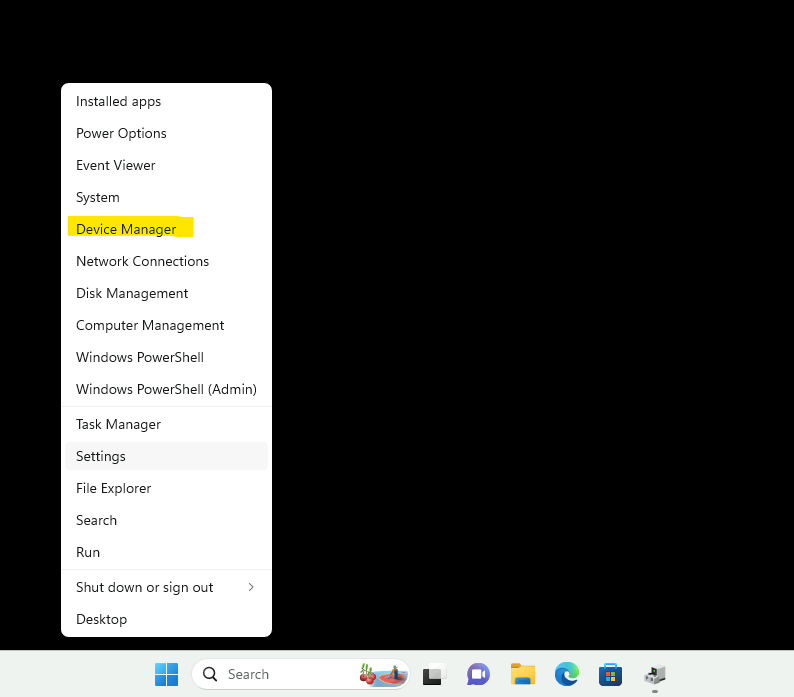

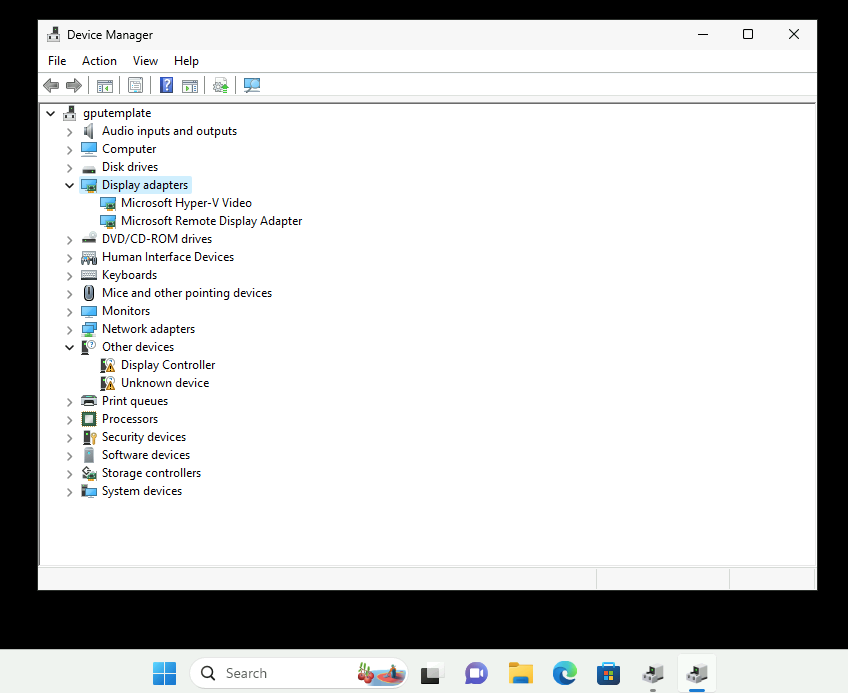

Par un clic droit sur le menu Démarrer, ouvrez le Gestionnaire des périphériques Windows :

Notez l’absence de la carte NVIDIA Tesla T4, et la présence d’une carte graphique encore non identifiée dans les autres périphériques :

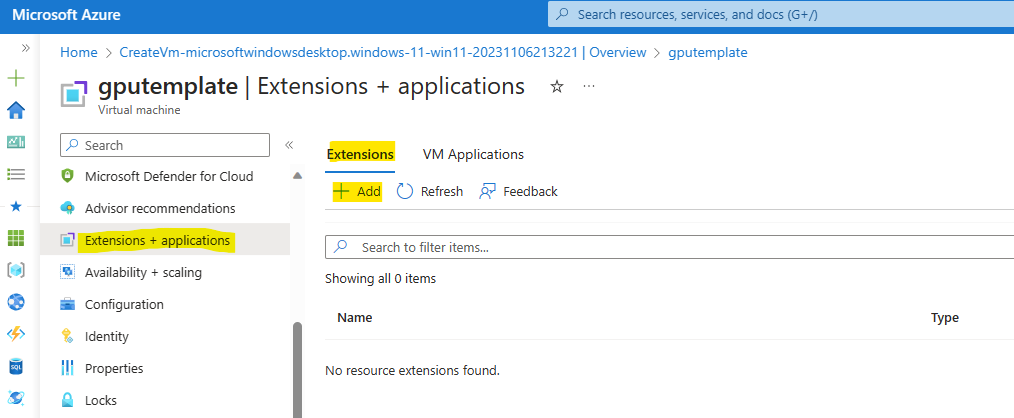

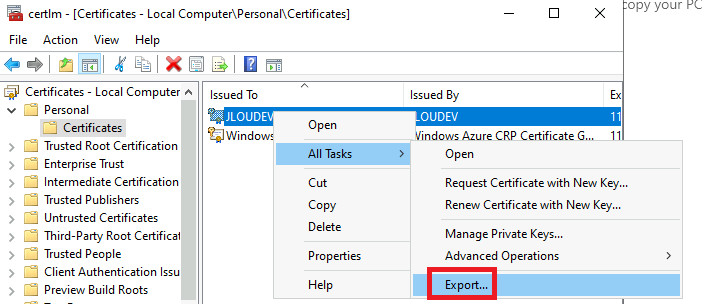

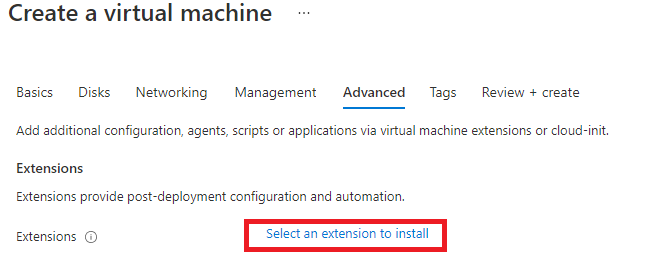

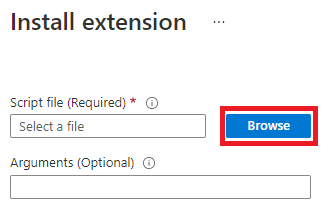

Comme Microsoft le propose dans sa documentation, Azure propose d’installer un pilote adapté à votre carte graphique au travers d’une extension à votre machine virtuelle :

Les extensions de machines virtuelles Azure sont de petites applications qui permettent de configurer les machines virtuelles après leur déploiement.

Microsoft Learn

Dans notre cas, l’extension de pilote GPU NVIDIA pour Windows installera les pilotes GPU appropriés à votre NVIDIA Tesla T4.

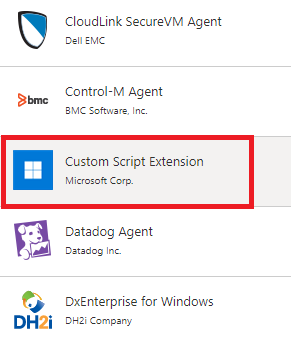

Pour installer cette extension, rendez-vous sur le menu suivant de votre machine virtuelle, puis cliquez sur Ajouter :

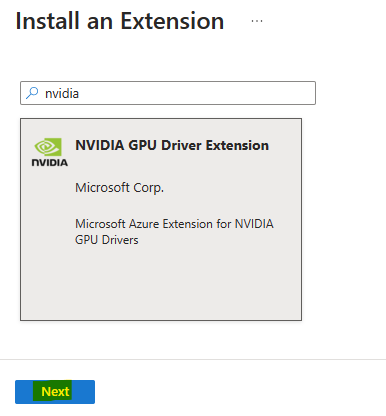

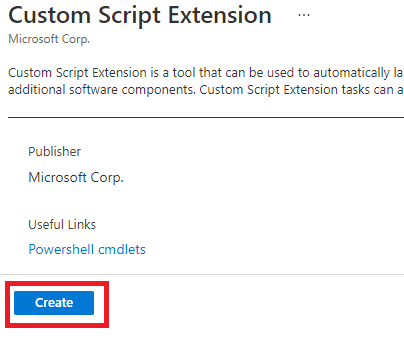

Choisissez dans la liste le pilote GPU dédié aux cartes graphiques NVIDIA :

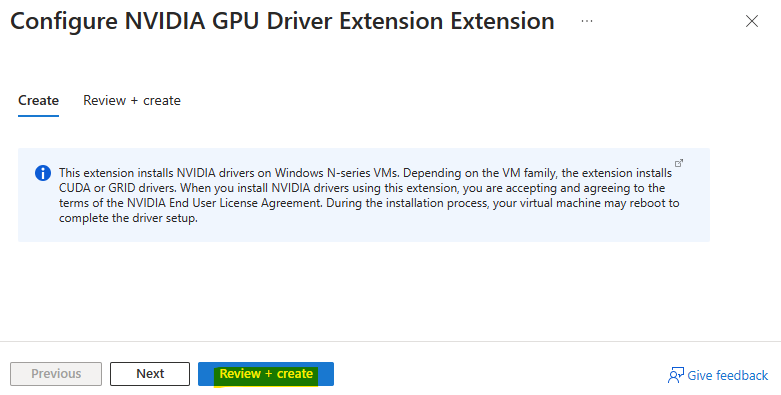

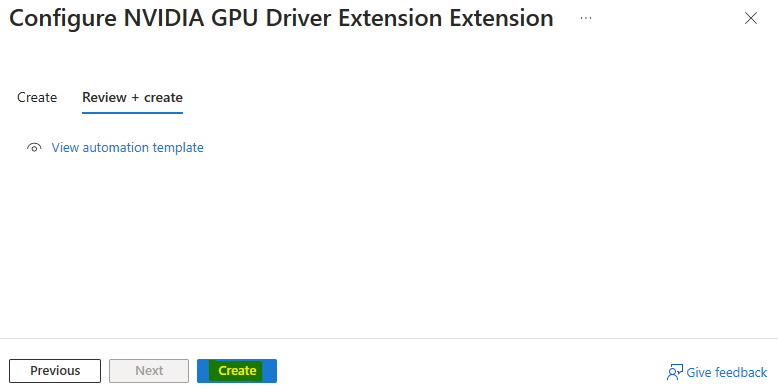

Lancez la validation Azure :

Une fois la validation Azure réussie, lancez l’installation de l’extension :

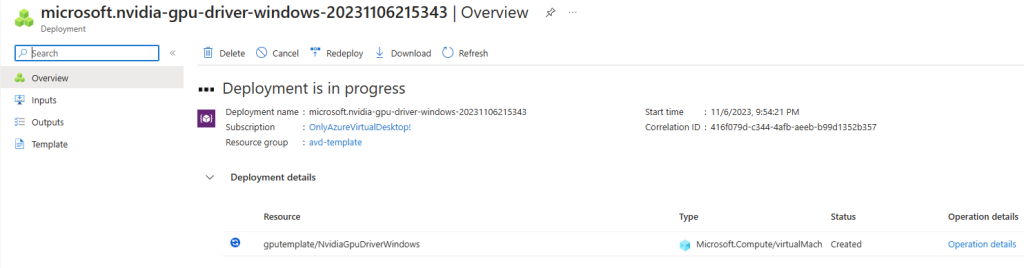

Attendez environ 1 minute :

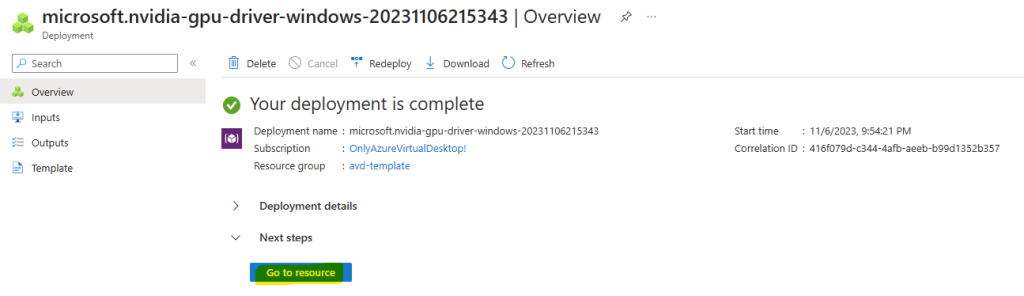

Une fois le déploiement terminé, cliquez-ici :

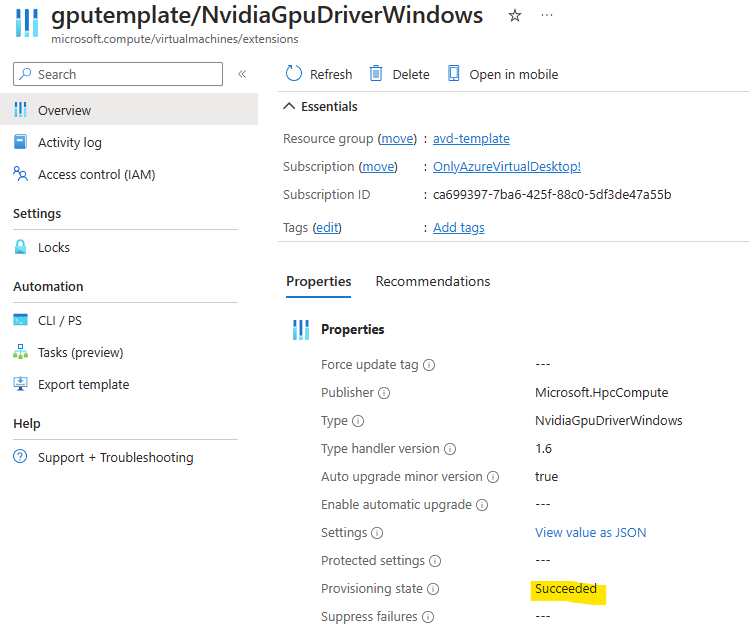

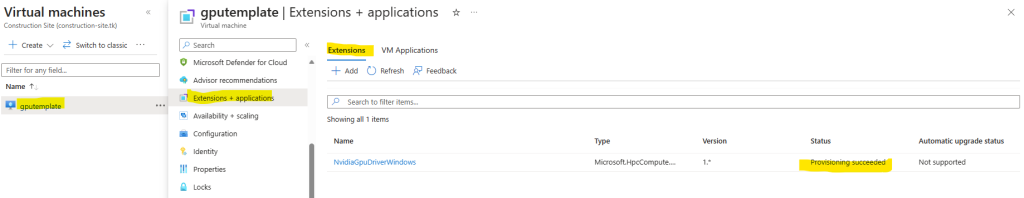

Constatez le bon provisionnement de votre extension GPU NVIDIA :

Retrouvez cette même information sur la page de votre machine virtuelle Azure :

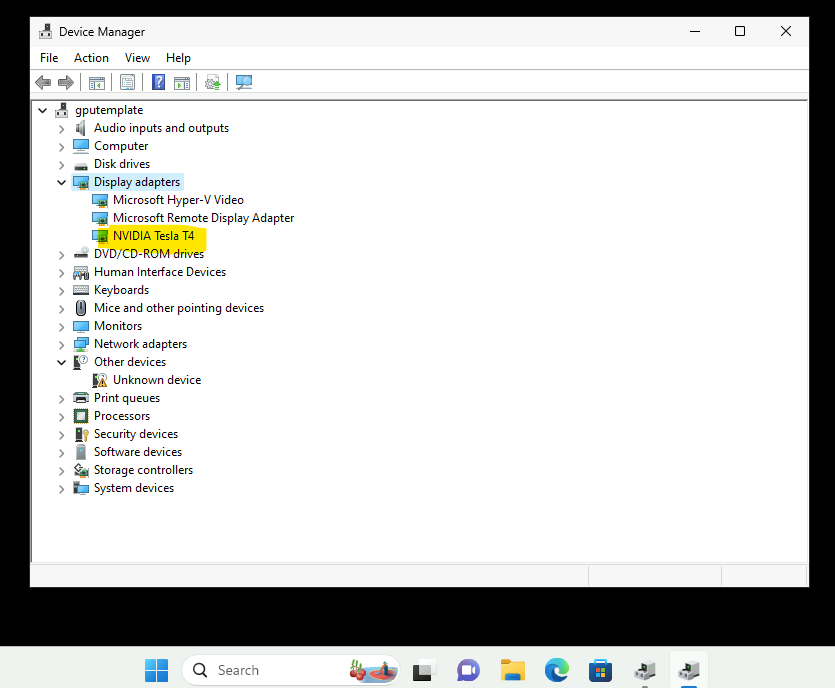

Retournez sur le Gestionnaire des périphériques Windows afin de constater le changement :

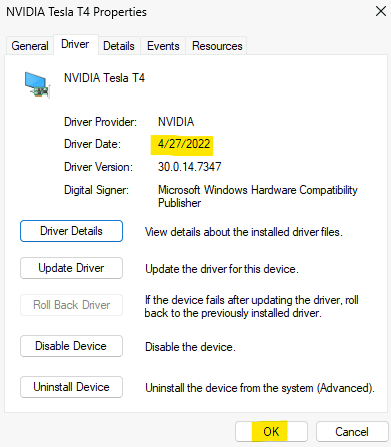

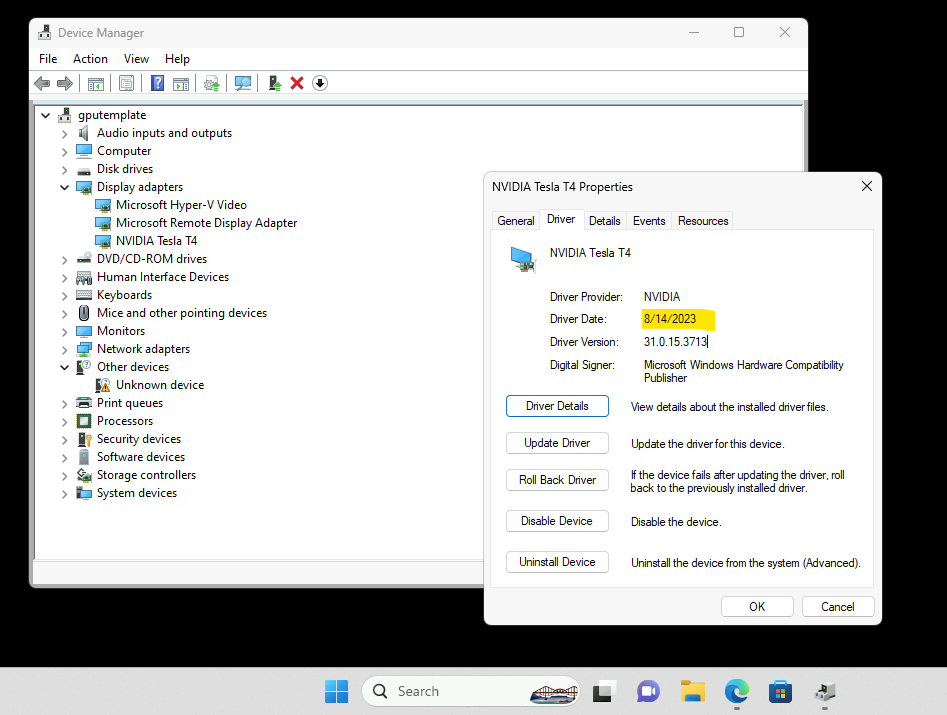

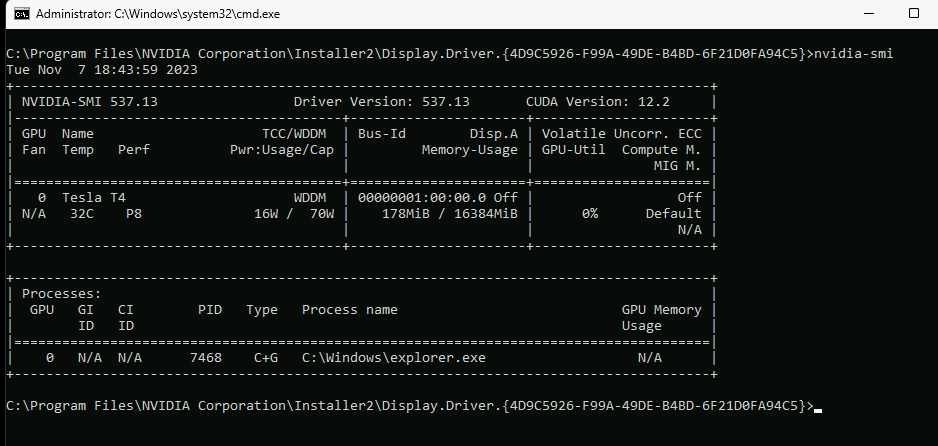

Notez malgré tout la date assez ancienne du pilote de la carte graphique NVIDIA :

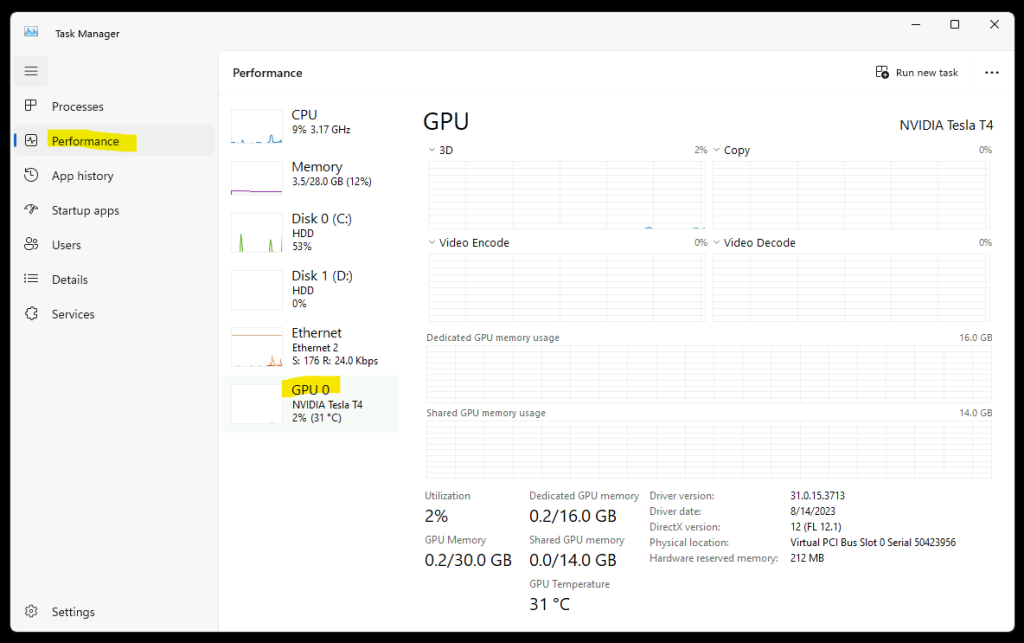

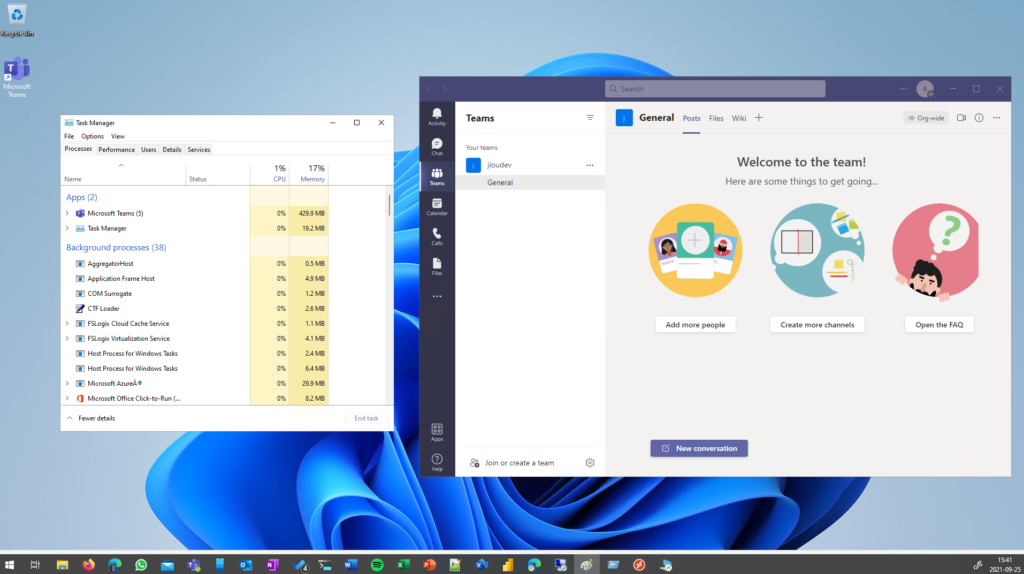

Ouvrez également le Gestionnaire des tâches Windows afin de constater l’absence de métriques dédiés au GPU :

Il semble assez évident que l’extension disponible sur Azure n’est pas des plus à jour pour poursuivre, et risque peut-être même de dégrader les performances lors des tests.

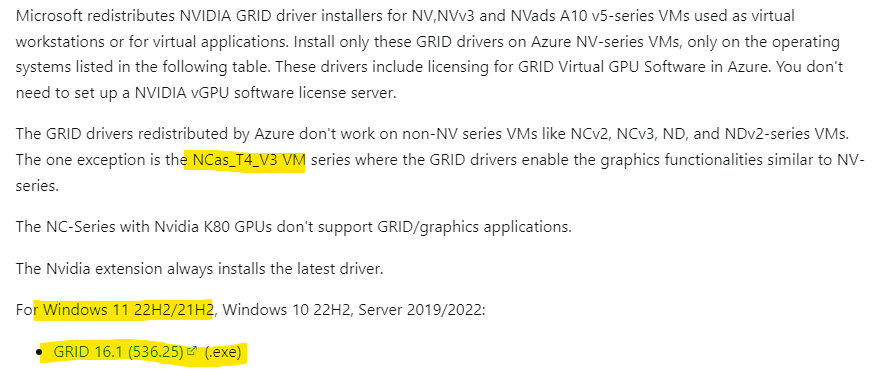

Aussi je vous propose de lire la page suivante de la documentation Microsoft et concernant l’installation des pilotes sur les machines virtuelles graphiques hébergées sur Azure :

Sur cette page, il en ressort que la carte graphique Standard NC4as T4 v3 supporte elle-aussi le pilote GRID en version 16.1, compatible Windows 11 et facilement téléchargeable par ce lien.

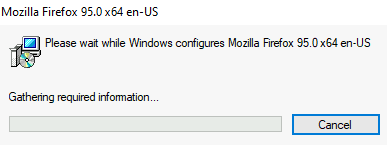

Une fois téléchargé sur votre VM GPU, ouvrez l’installeur du pilote GRID :

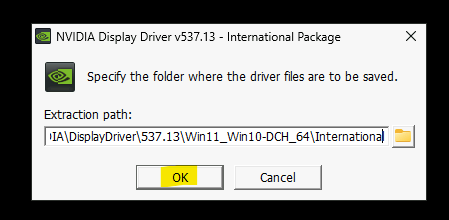

Confirmez le dossier de décompression au niveau local :

Attendez environ 30 secondes que la décompression se termine :

L’installation du Pilote GRID démarre alors automatiquement :

Après une rapide vérification système, cliquez sur Accepter et Continuer :

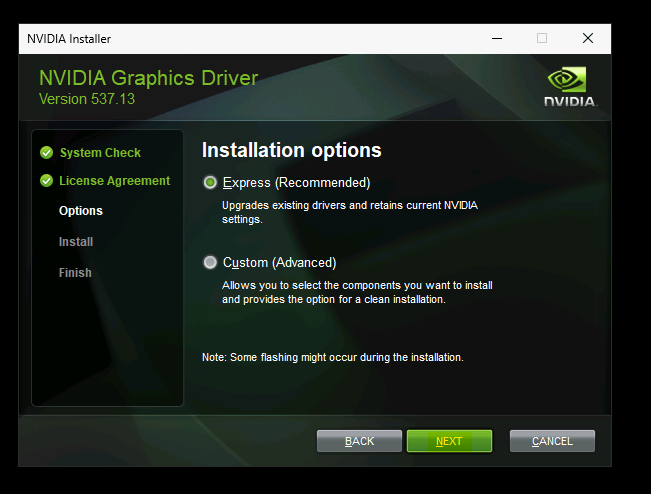

Cliquez sur Suivant :

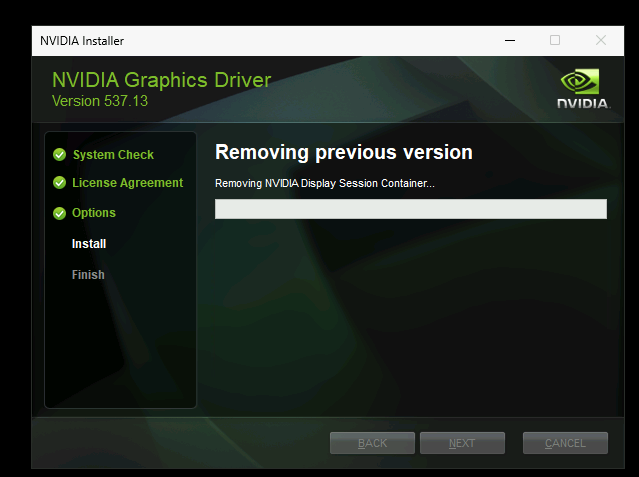

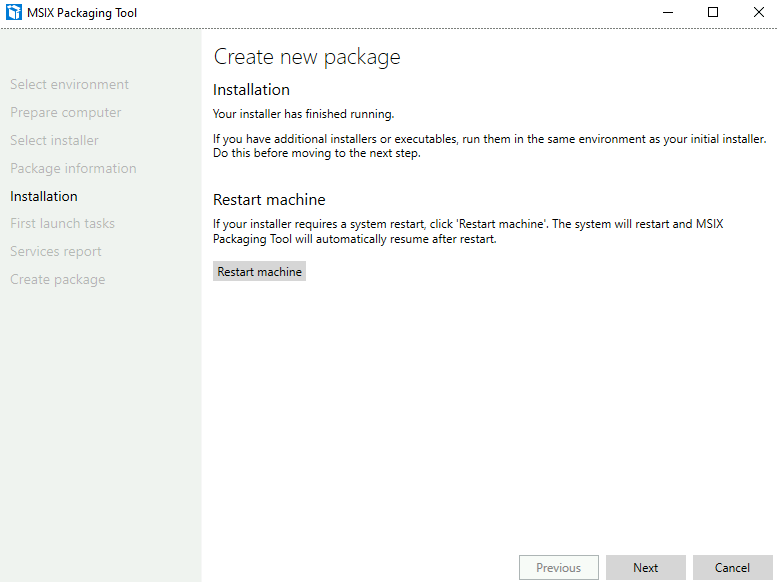

Constatez la suppression des pilotes NVIDIA apportée par l’extension de machine virtuelle :

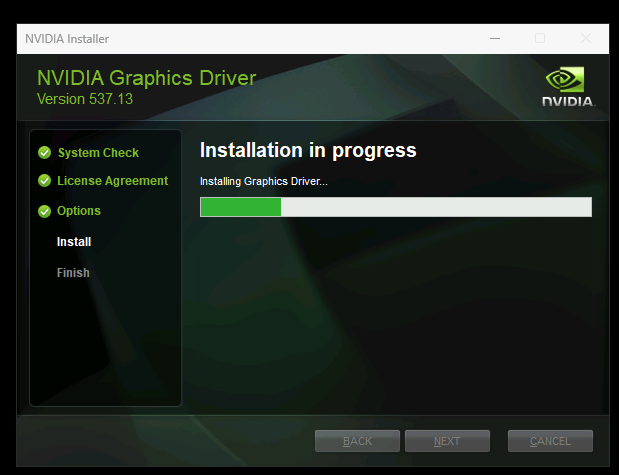

Attendez environ 2 minutes que l’installation se termine :

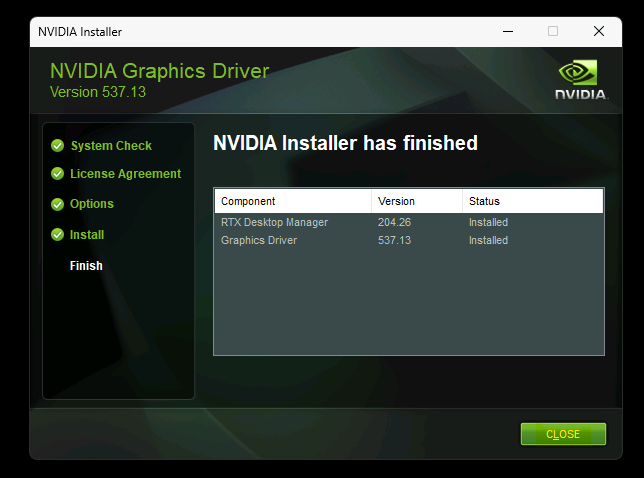

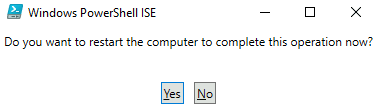

Une fois l’installation terminée avec succès, cliquez sur Fermer :

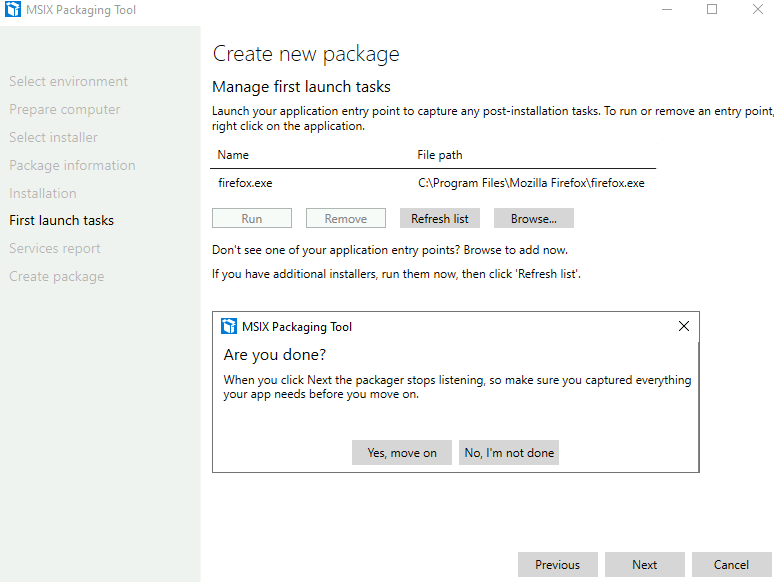

Rouvrez le Gestionnaire des tâches Windows afin de constater l’apparition d’une section GPU :

Rouvrez le Gestionnaire des périphériques Windows afin de constater le changement de la date du pilote de la carte graphique NVIDIA Tesla T4 :

L’utilitaire nvidia-smi nous confirme les mêmes informations :

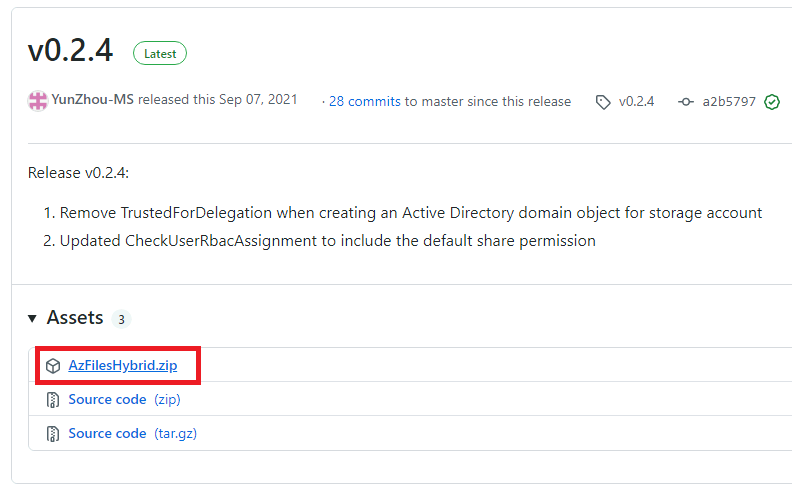

La première partie de la configuration GPU est enfin terminée. D’autres optimisations déjà rappelées sur cette page Microsoft doivent également être mise en place pour une bonne prise en charge de la session de bureau à distance.

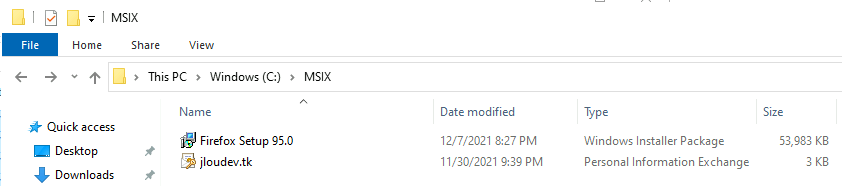

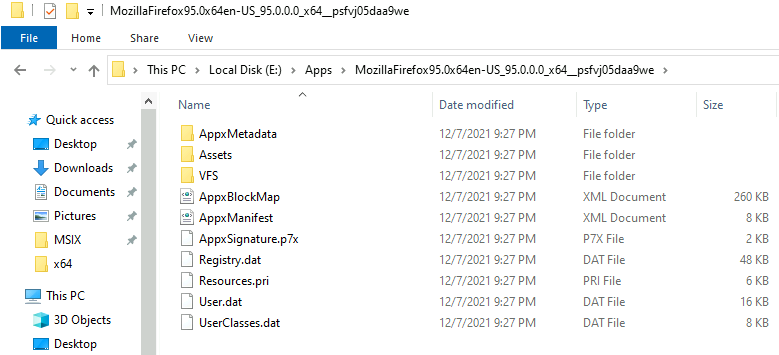

Etape IV – Installation d’applications de test :

Afin d’effectuer quelques tests graphiques, je vous propose d’installer 2 applications sur votre image AVD :

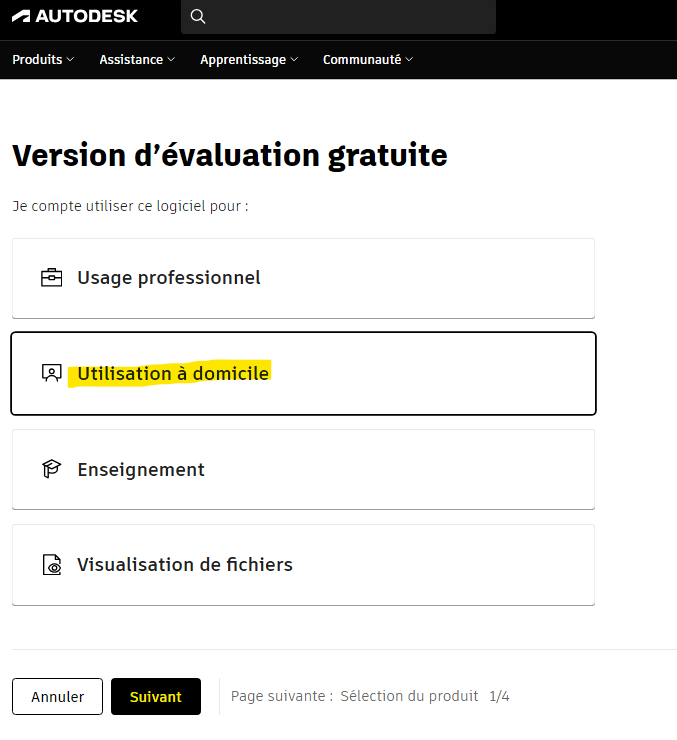

- AutoCAD : logiciel de conception assistée par ordinateur en 2D et 3D payant, mais disponible en version d’essai juste ici. La création d’un compte est nécessaire chez AutoDesk pour obtenir cette version d’essai.

- FurMark : logiciel de stress-test léger mais très intensif pour les cartes graphiques et les GPU sur la plate-forme Windows.

Installation d’AutoCAD :

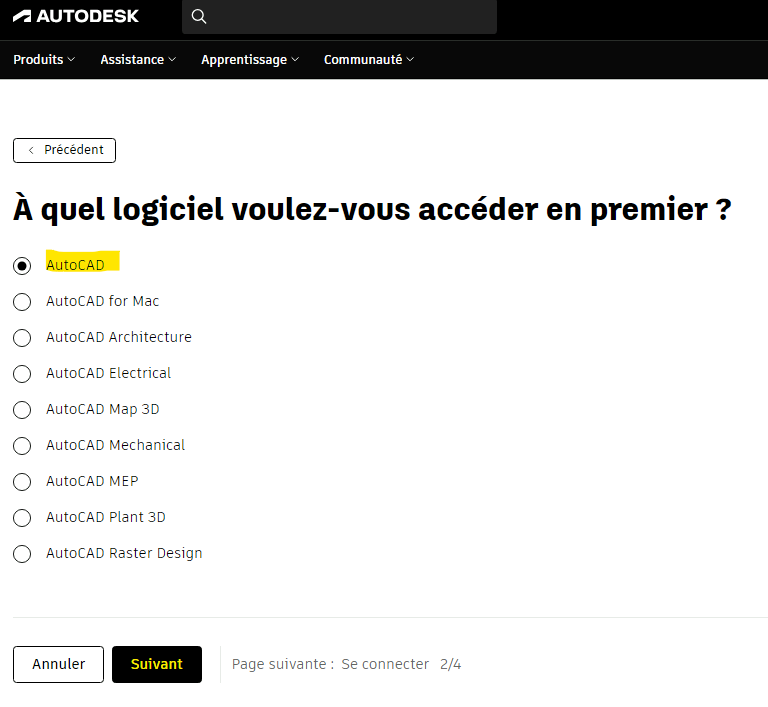

Une fois sur la page web des essais, cliquez-ici pour définir une utilisation personnelle d’AutoCAD, puis cliquez sur Suivant :

Choisissez la version d’AutoCAD souhaitée, puis cliquez sur Suivant :

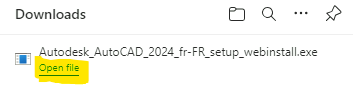

Ouvrez l’installateur web téléchargé par le ce lien :

Attendez environ 30 secondes que la décompression se termine :

L’installation d’AutoCAD s’ouvre alors :

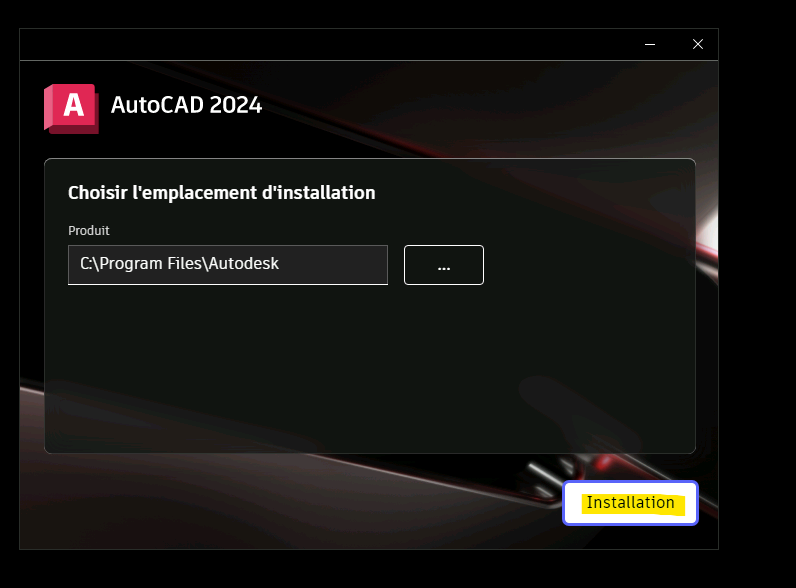

Définissez le dossier d’installation d’AutoCAD, puis cliquez sur Installation :

Attendez environ 10 minutes le temps qu’AutoCAD s’installe sur votre machine virtuelle :

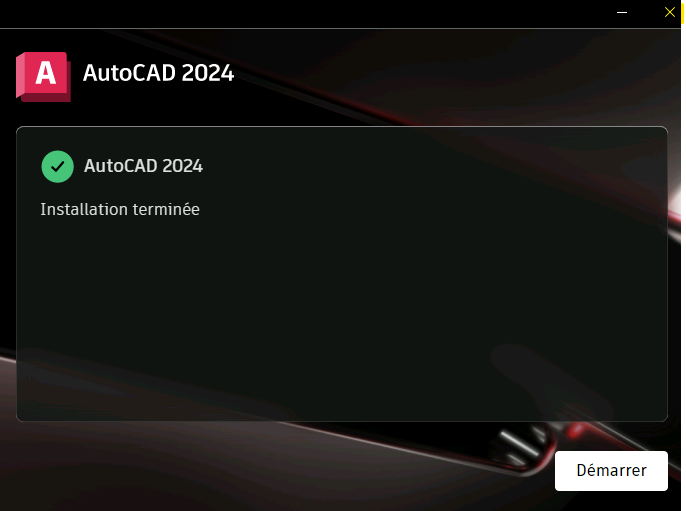

Une fois l’installation correctement terminée, cliquez-ici pour fermer le programme :

Installation de FurMark :

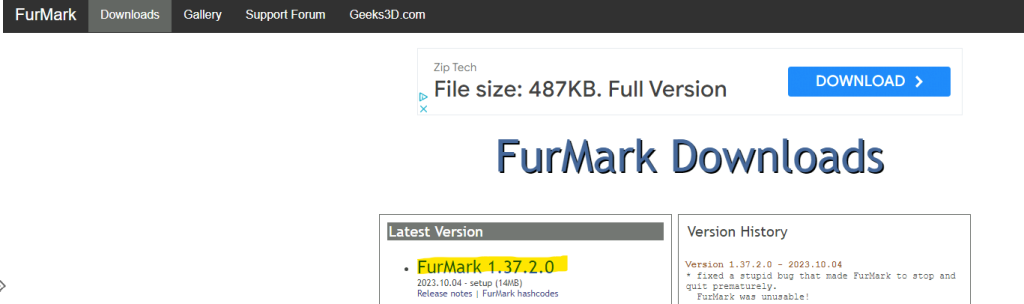

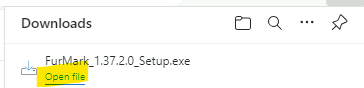

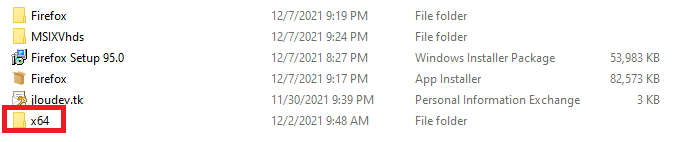

Continuer avec l’installation de FurMark, disponible sur cette page :

Cliquez-ici pour lancer l’installation de FurMark :

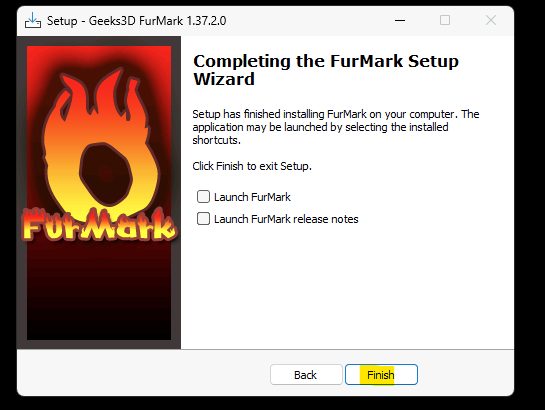

Une fois l’installation terminée, décochez les cases, puis cliquez sur Terminer :

Notre image AVD est maintenant terminée. Il ne nous reste plus qu’à Généraliser notre machine virtuelle afin de pouvoir l’importer dans Azure Virtual Desktop.

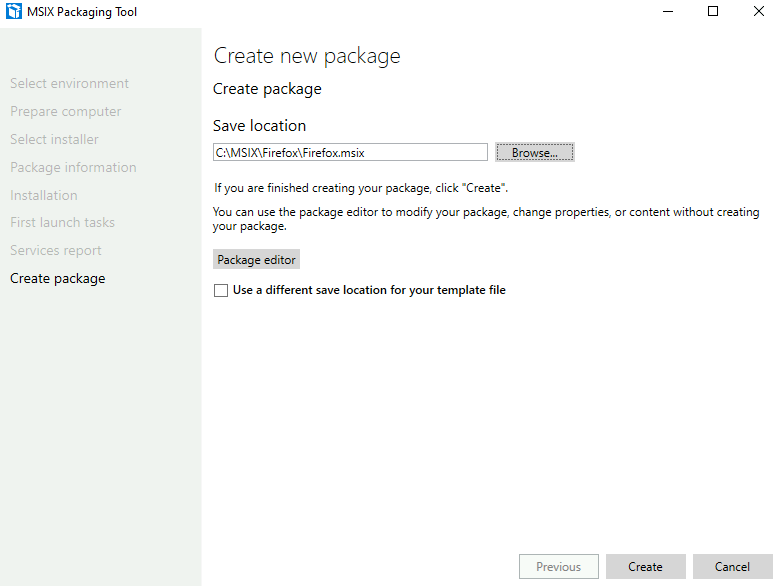

Etape V – Préparation du modèle AVD :

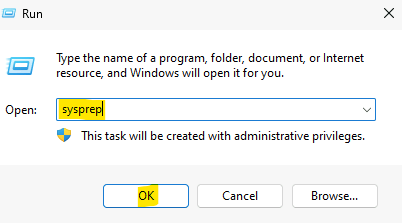

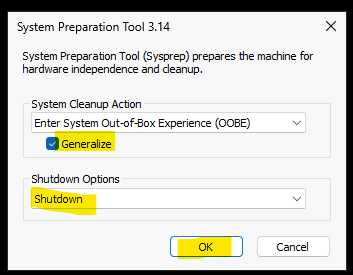

Pour cela, lancez la commande Sysprep :

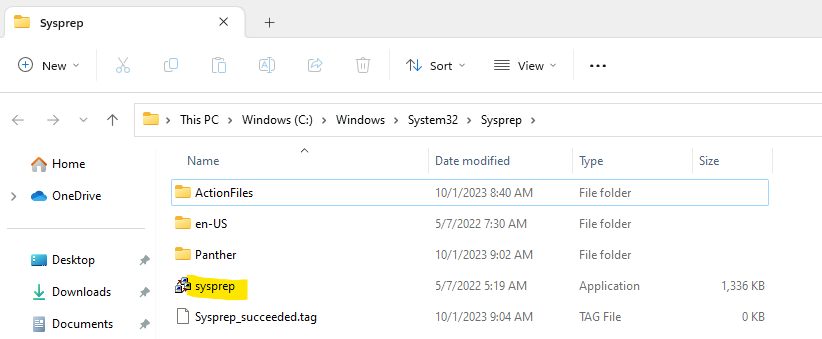

Ouvrez le programme Sysprep :

Configurez-le comme ceci, puis cliquez sur OK :

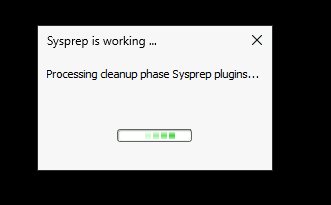

Attendez que Sysprep commence le travail de nettoyage :

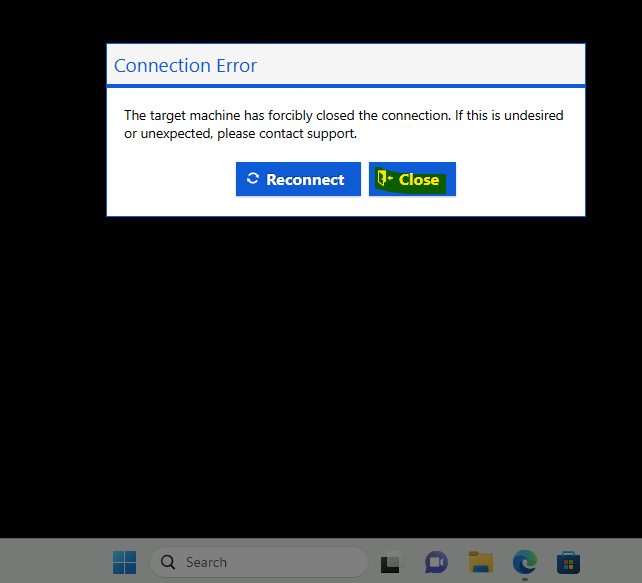

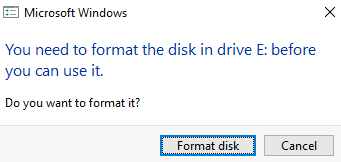

Constatez la fermeture de la session de bureau à distance ouverte via Azure Bastion, puis cliquez sur Fermer :

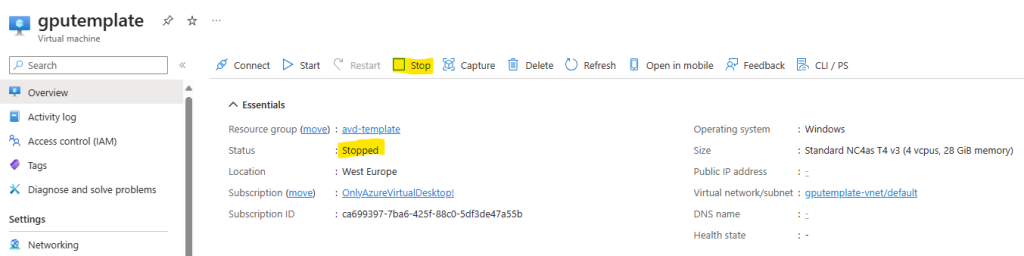

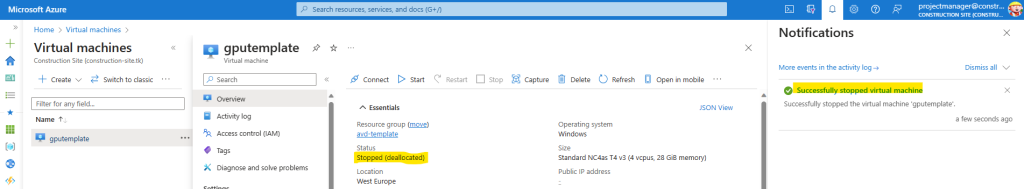

Une fois la machine virtuelle en statut Arrêtée, cliquer sur Arrêter afin d’en changer le statut en Arrêtée (désallouée) :

Confirmez votre action en cliquant sur Oui :

Attendez que le traitement d’arrêt complet se termine pour que le statut de la VM GPU change :

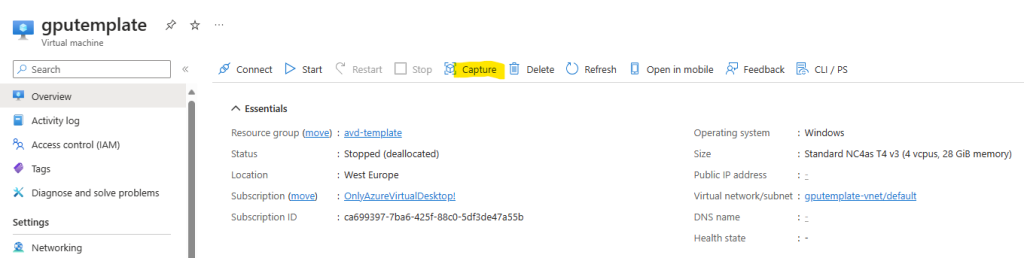

Cliquez sur Capturer pour créer une image de votre machine virtuelle modèle :

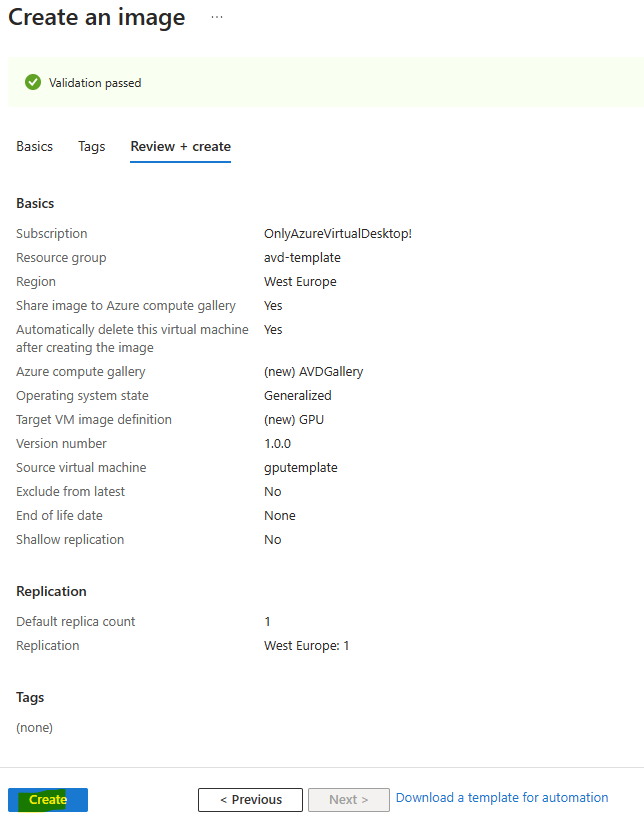

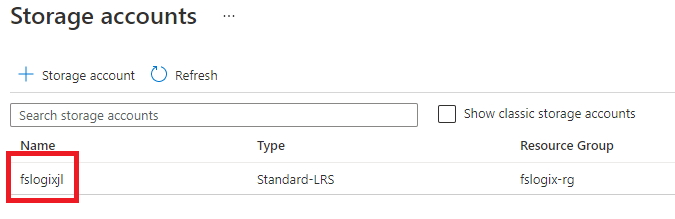

Configurez les options de capture comme ceci :

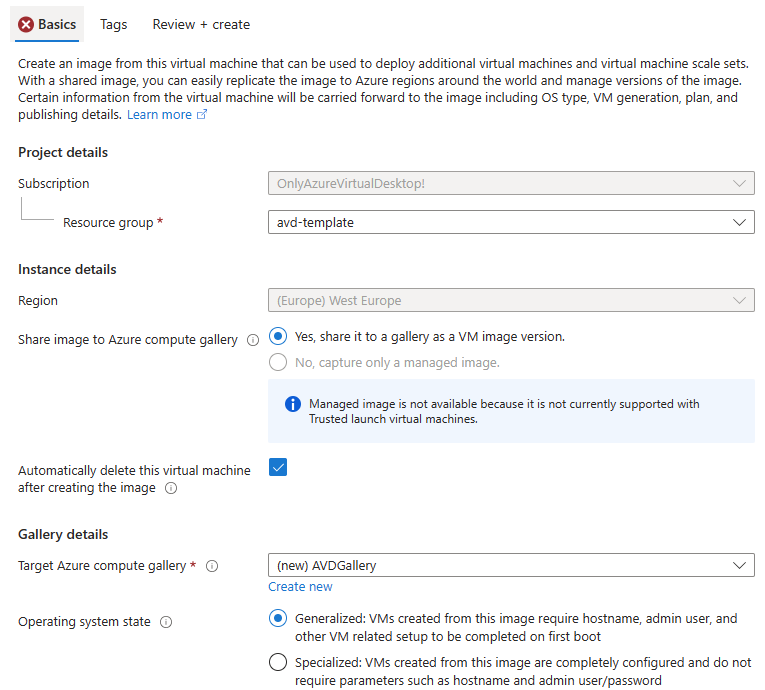

Définissez toutes les informations relatives à la version de votre image juste ici, puis lancez la validation Azure :

Une fois la validation Azure réussie, lancez la création d’image de la VM :

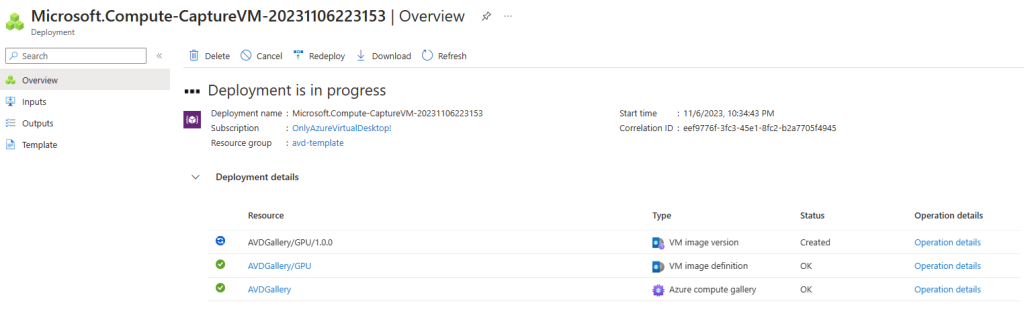

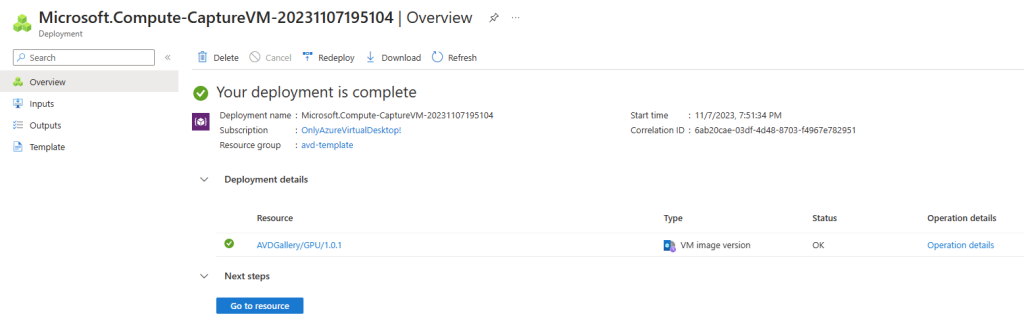

Attendez environ 10 minutes que le traitement se termine :

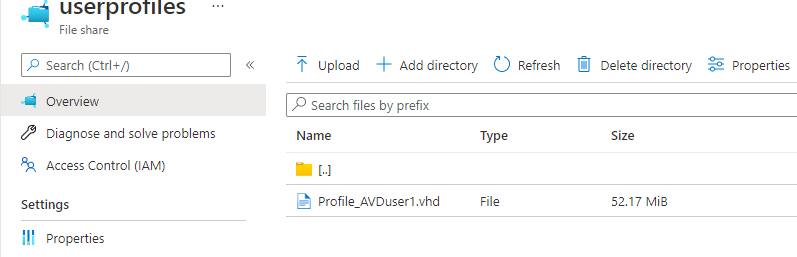

Notre image Windows 11 customisée est enfin prête :

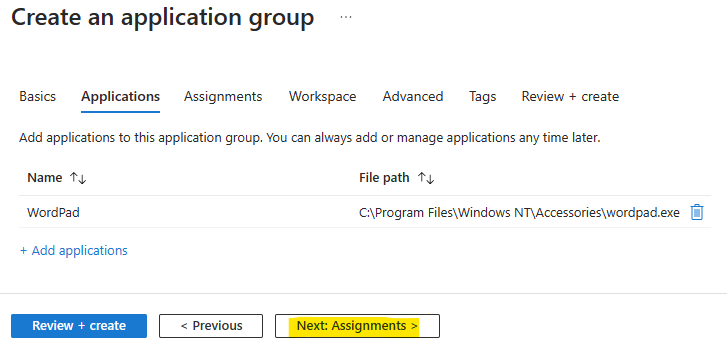

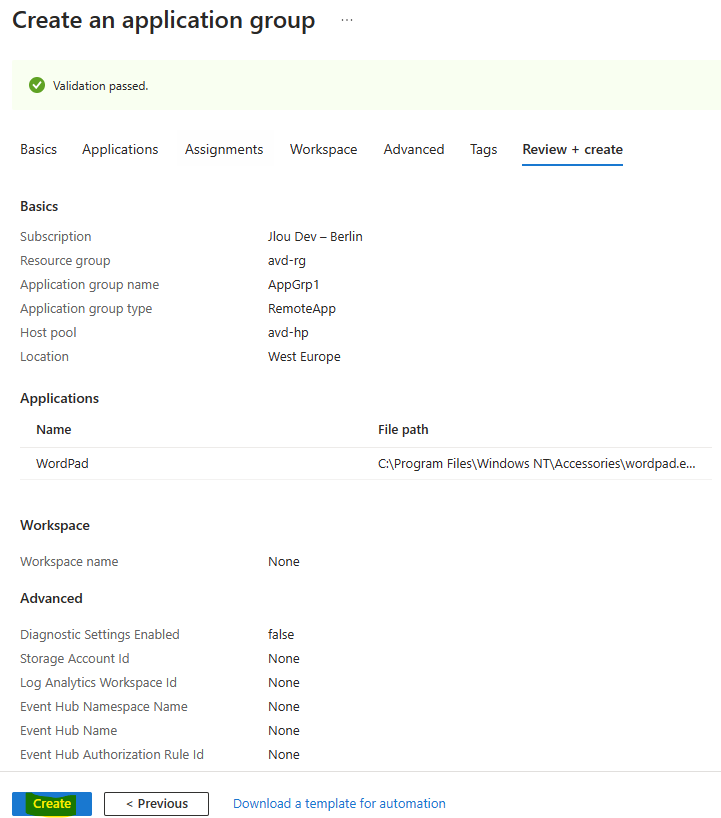

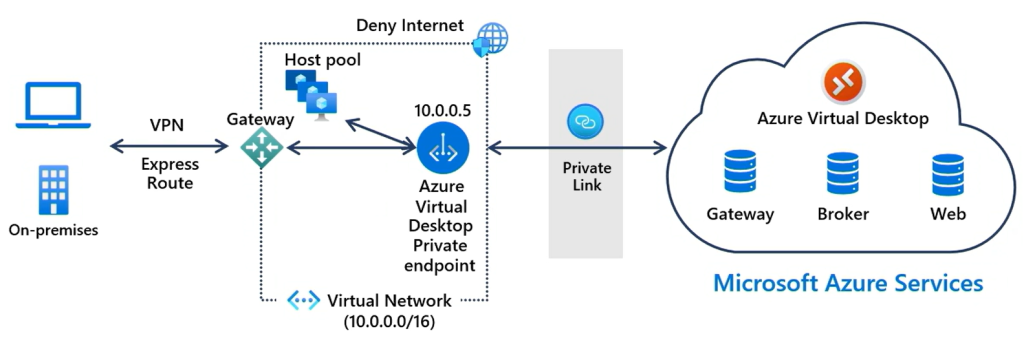

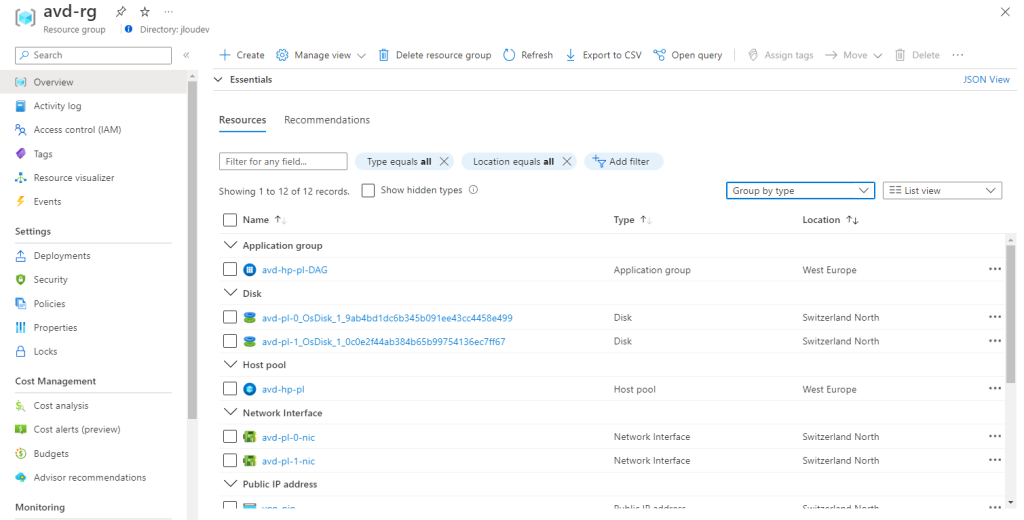

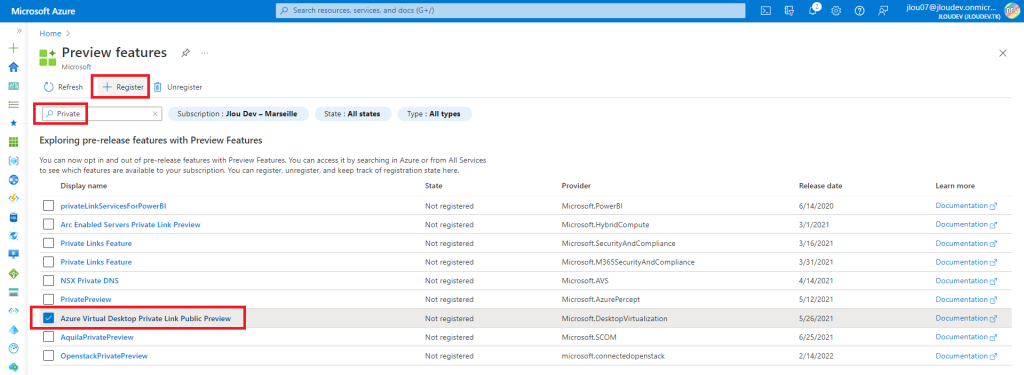

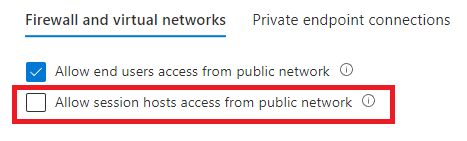

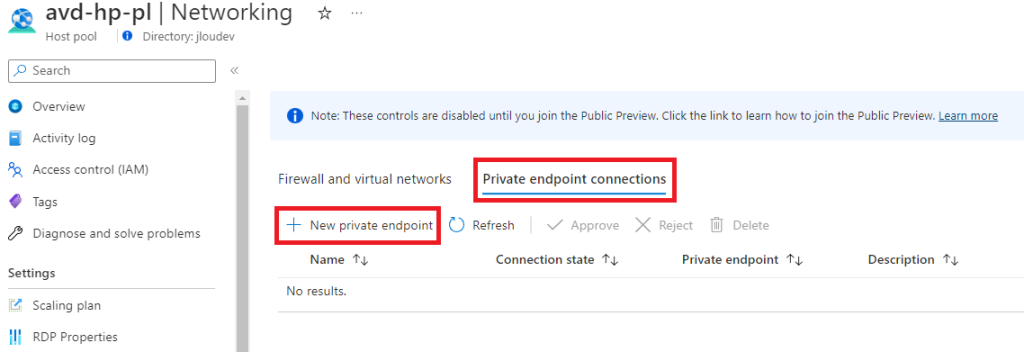

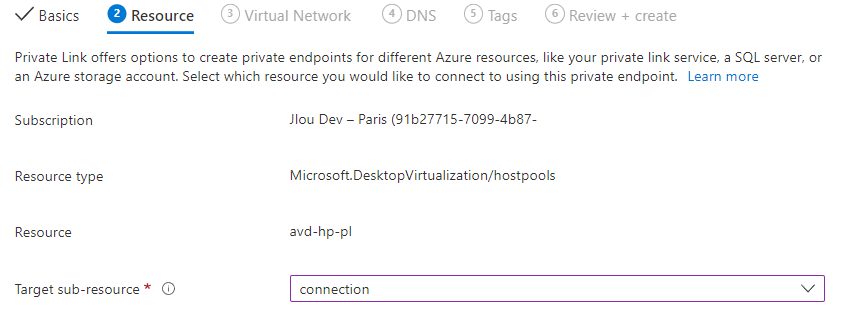

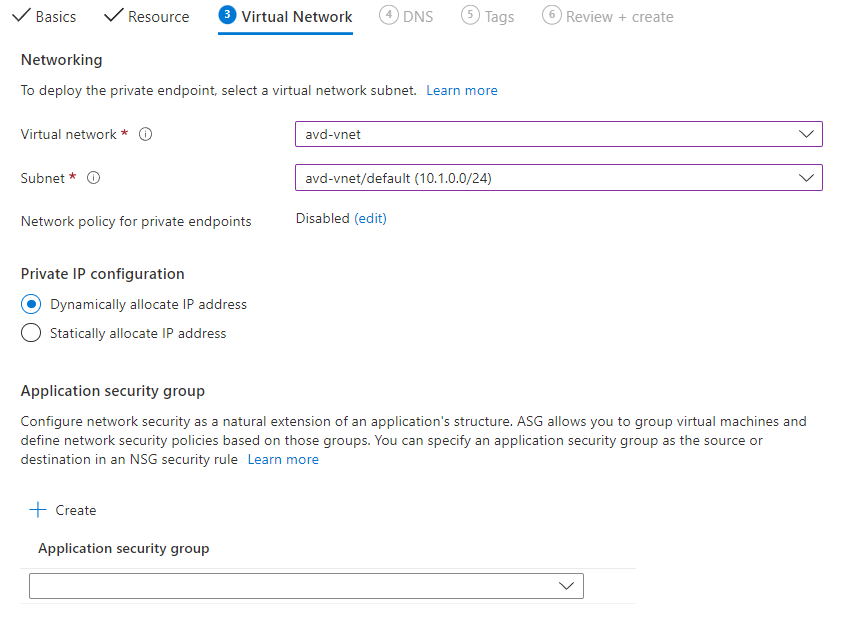

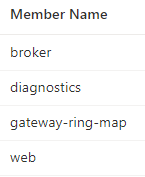

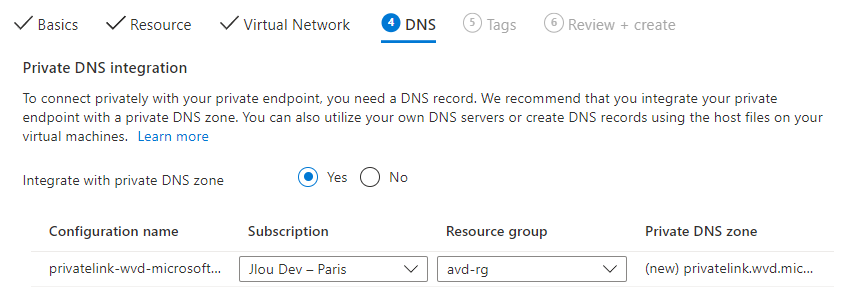

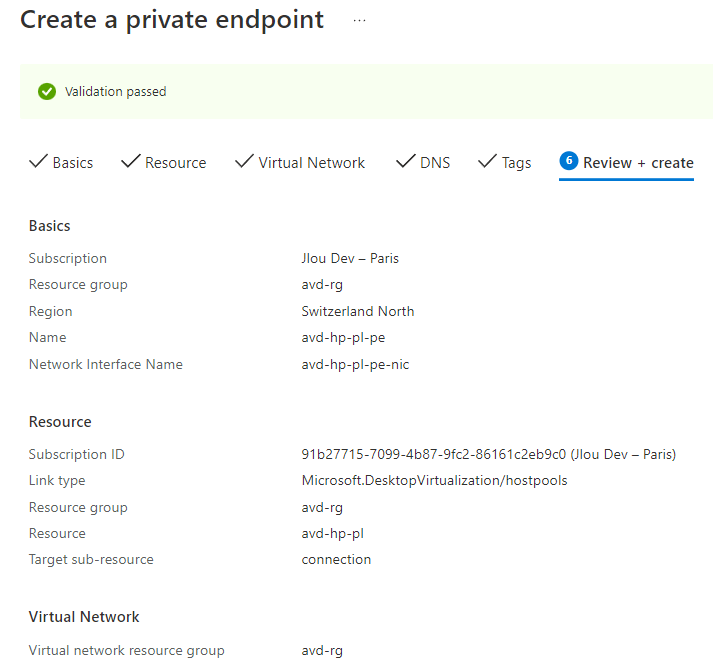

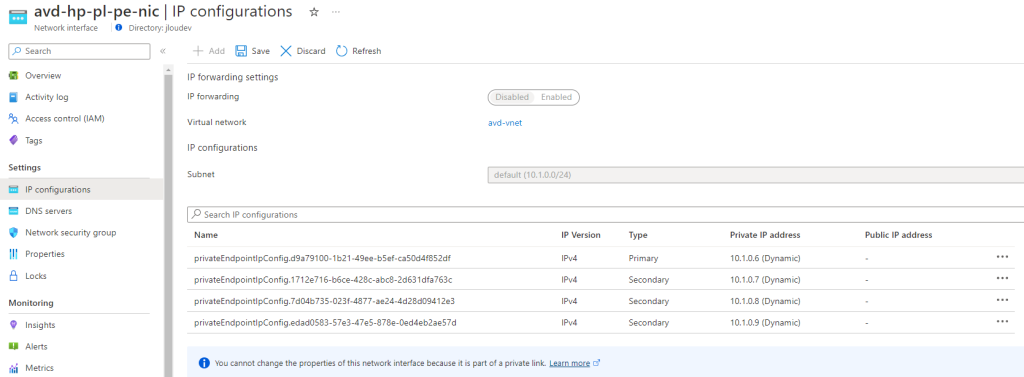

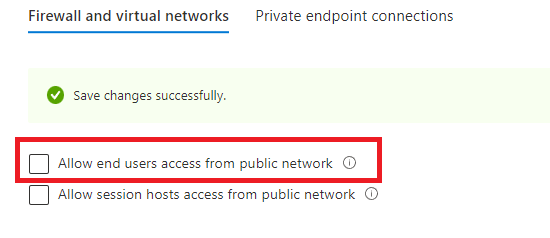

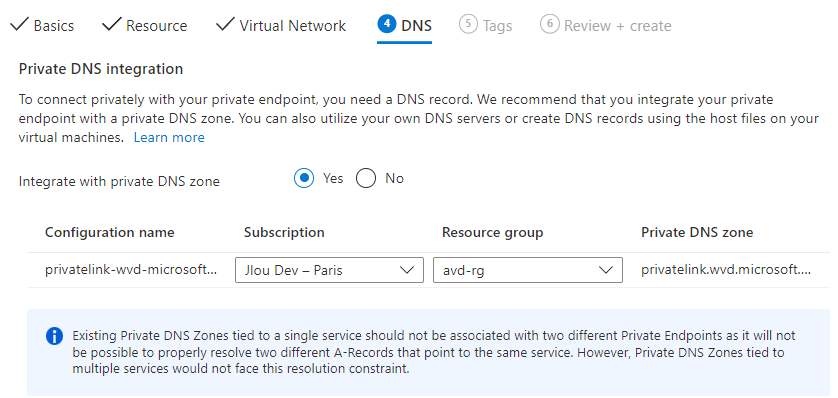

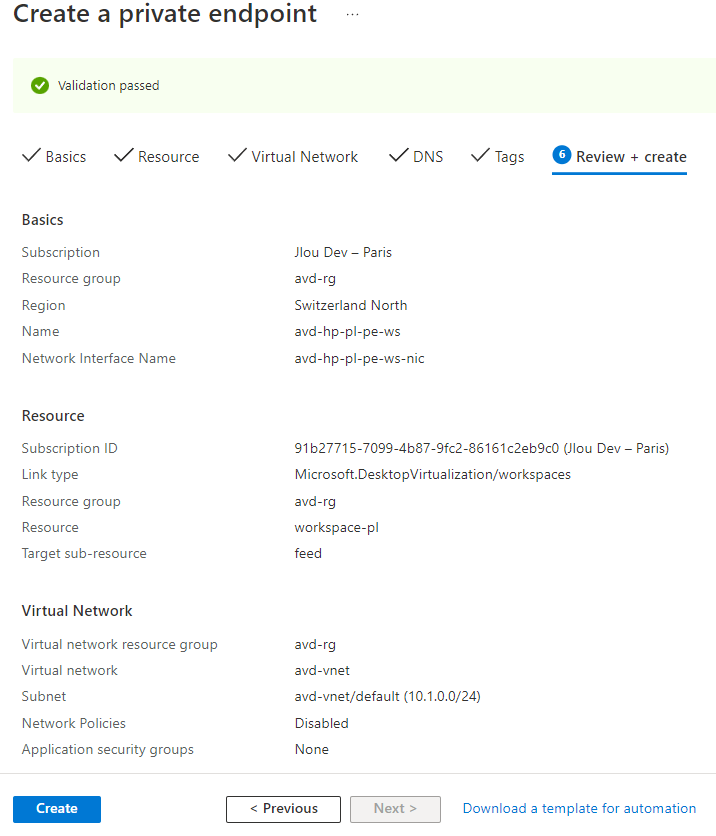

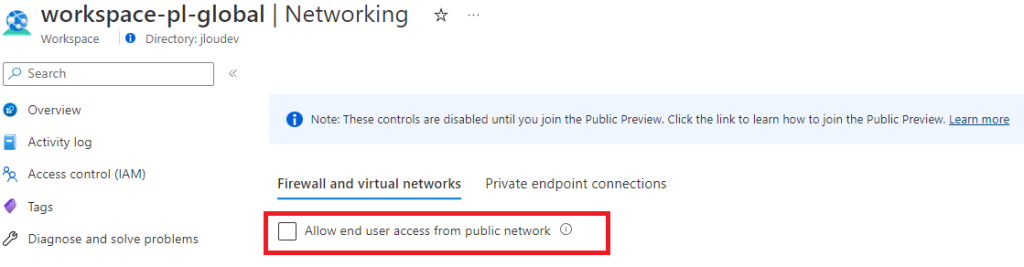

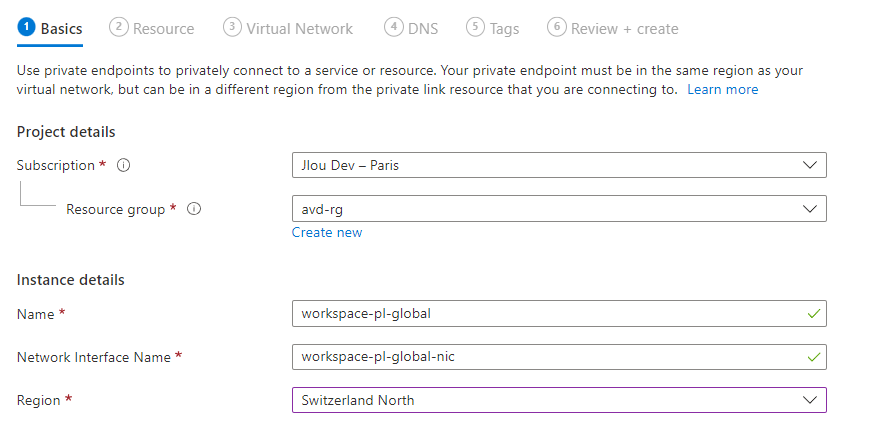

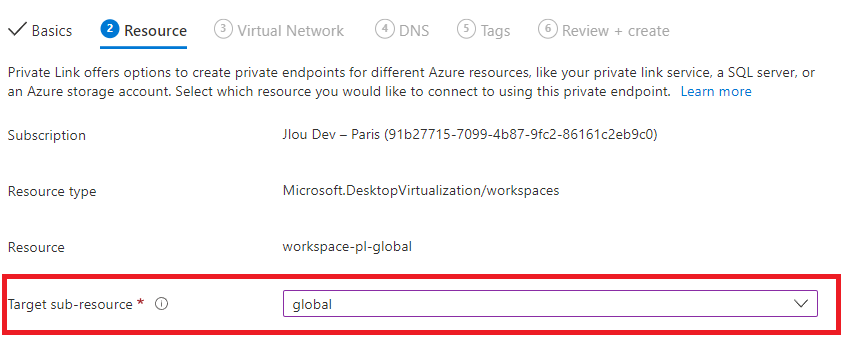

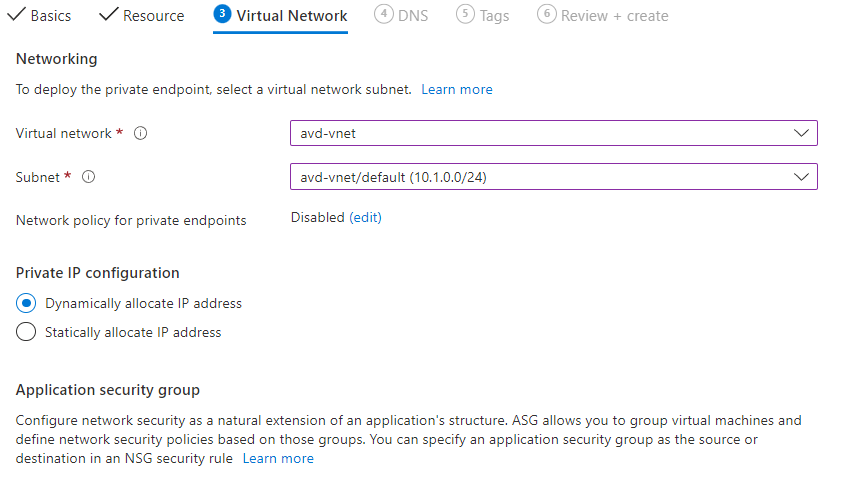

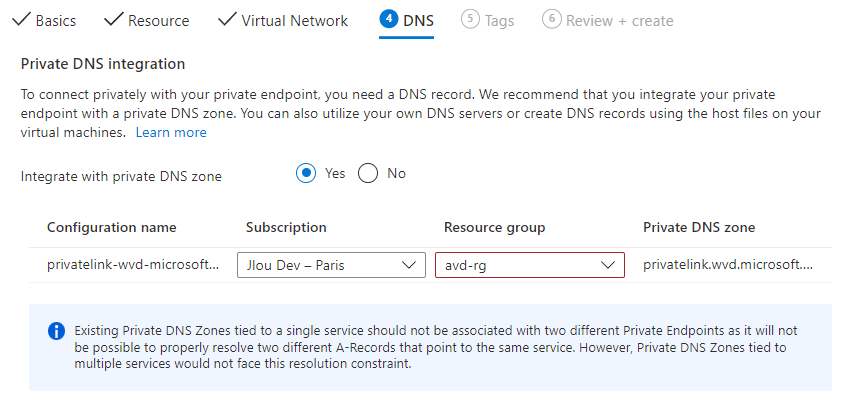

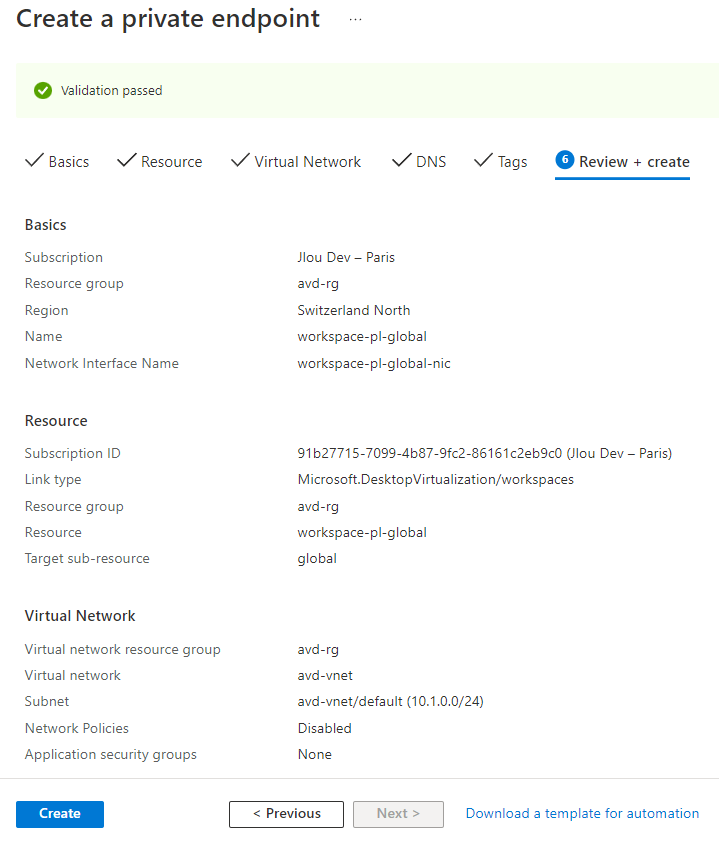

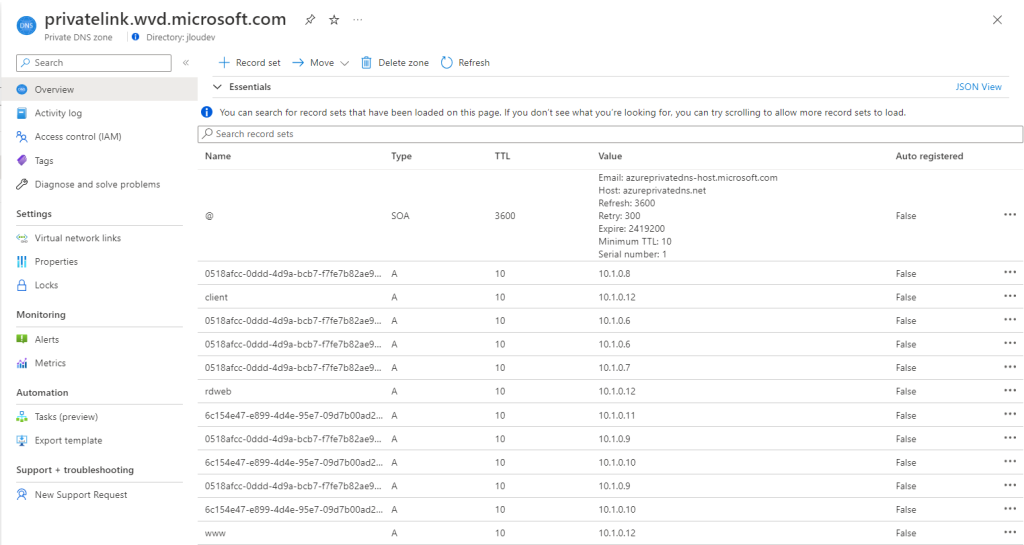

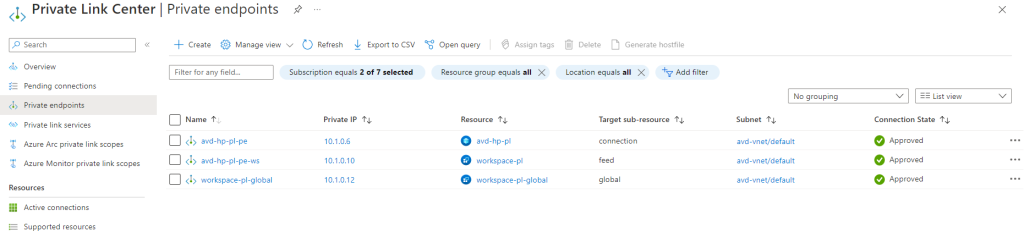

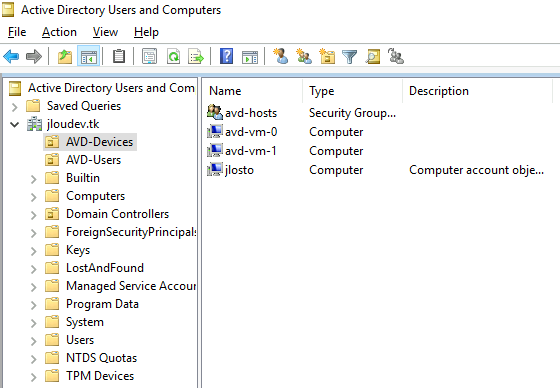

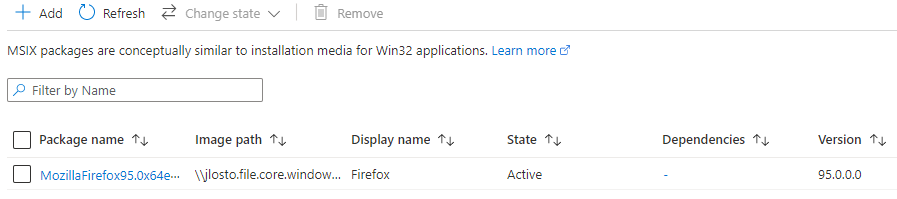

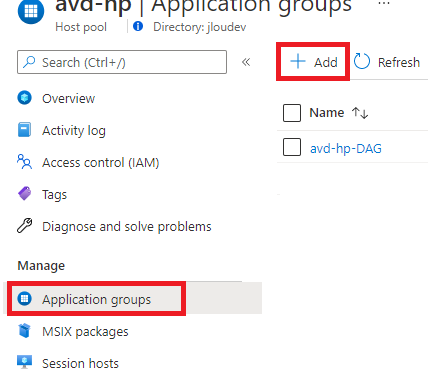

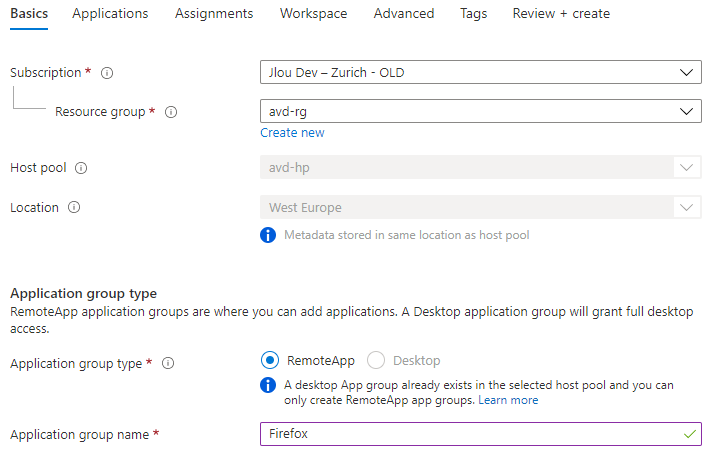

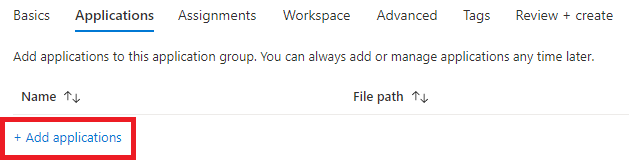

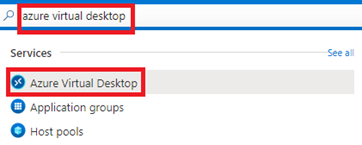

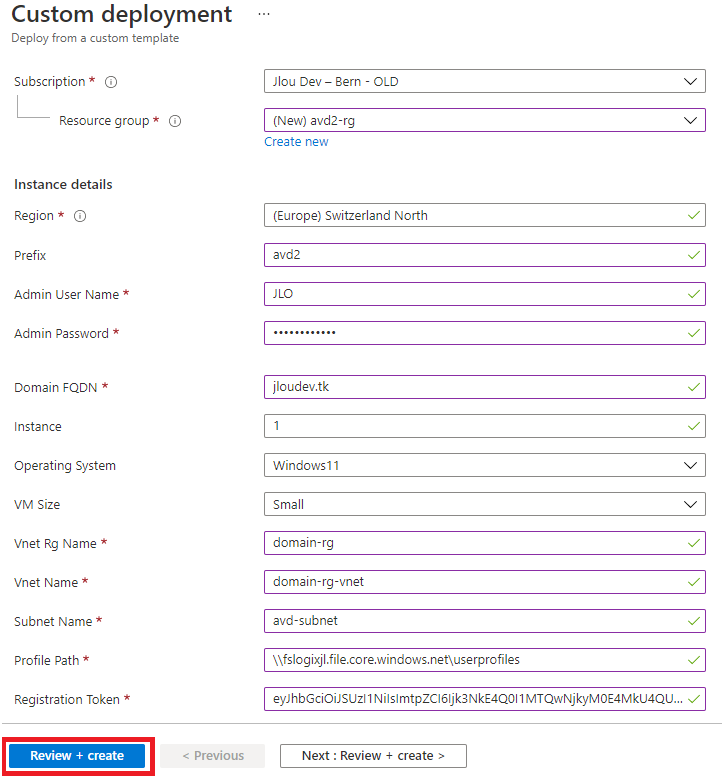

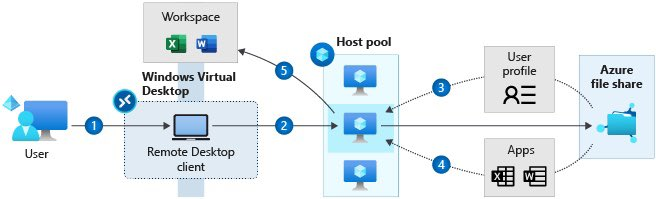

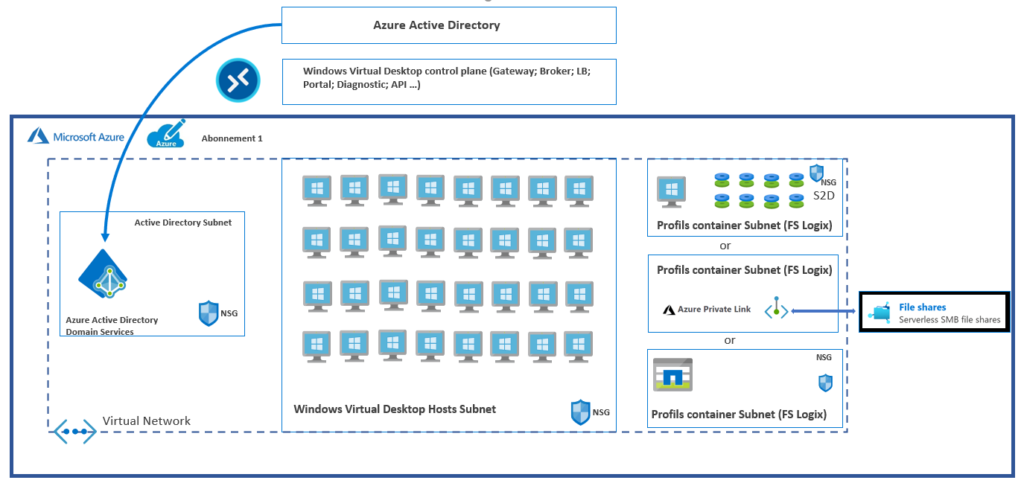

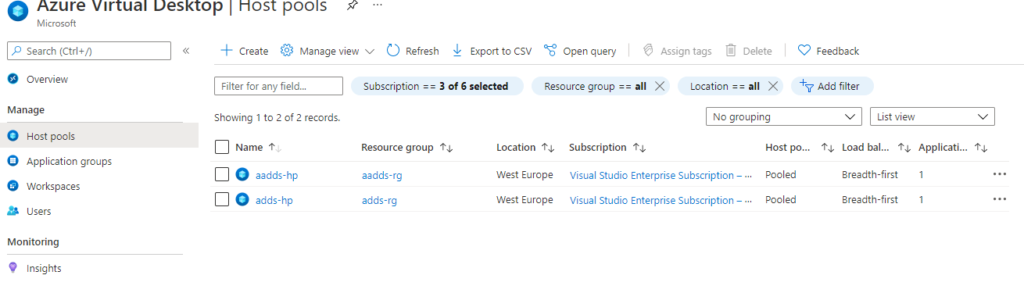

Etape VI – Déploiement de l’environnement AVD :

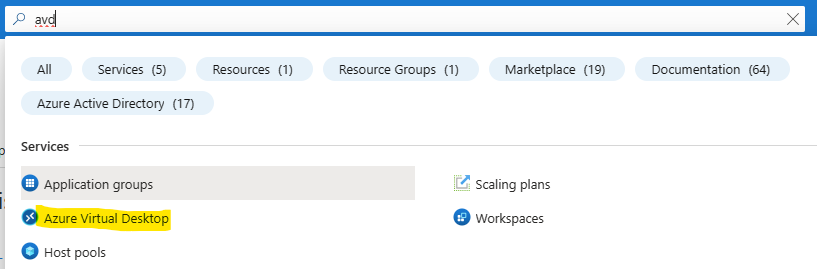

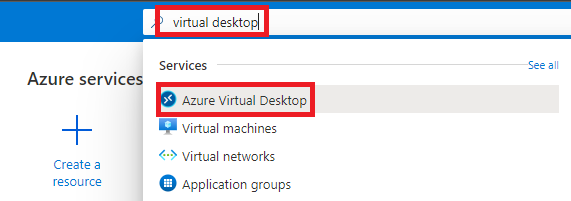

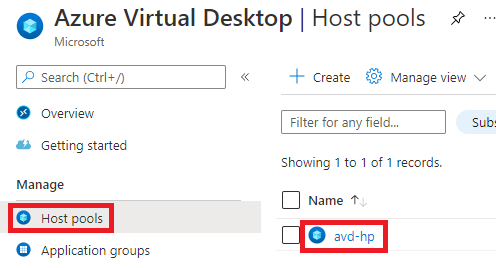

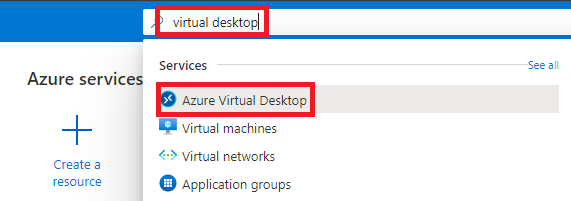

Continuez avec le déploiement de l’environnement Azure Virtual Desktop en utilisant là encore la barre de recherche du portail Azure :

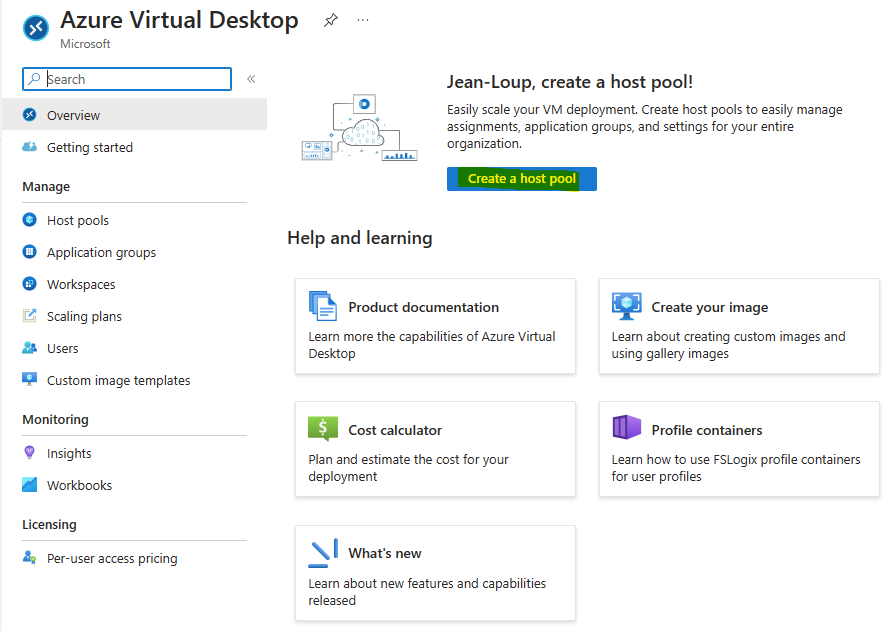

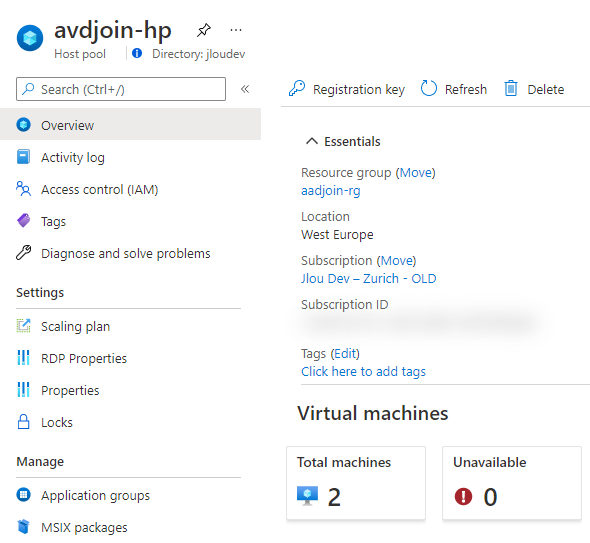

Cliquez-ici pour commencer la création du pool d’hôtes Azure Virtual Desktop :

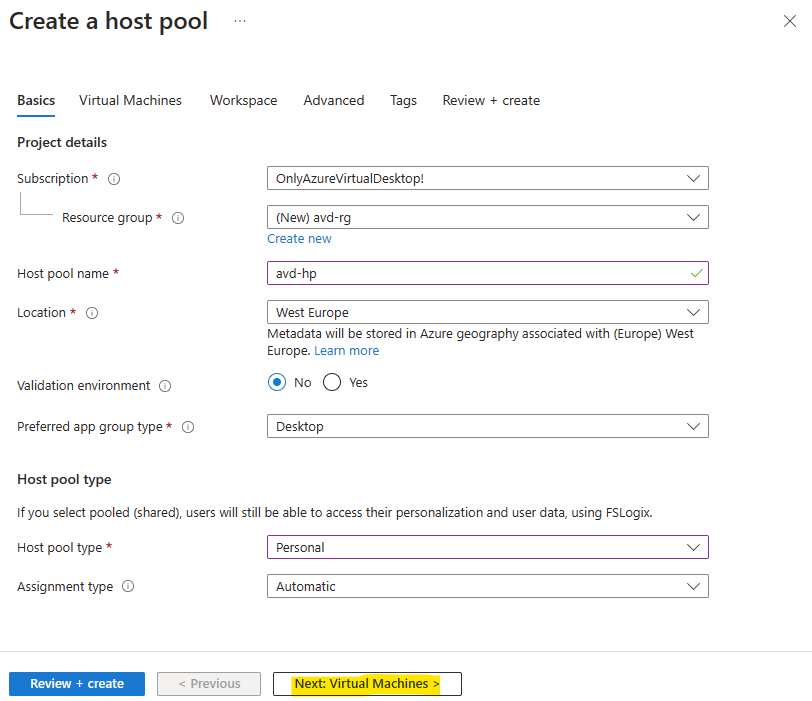

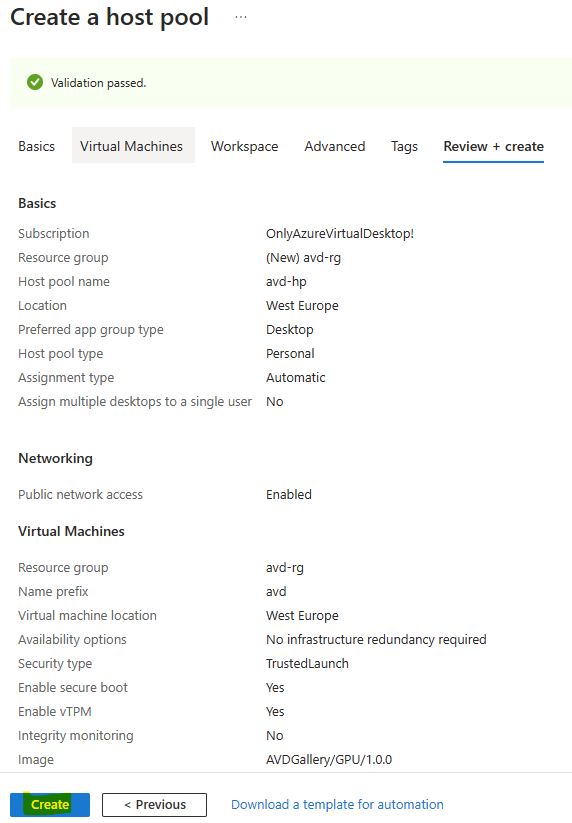

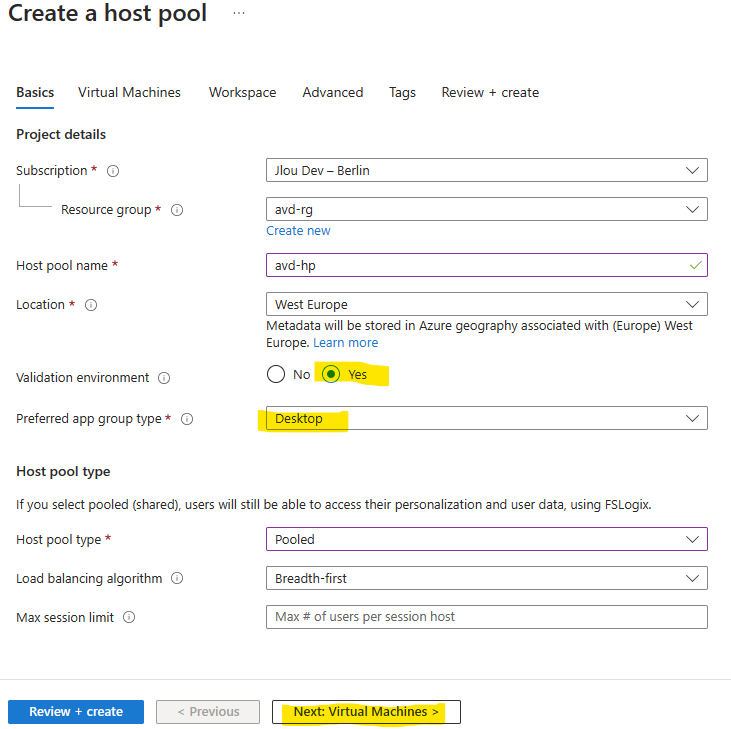

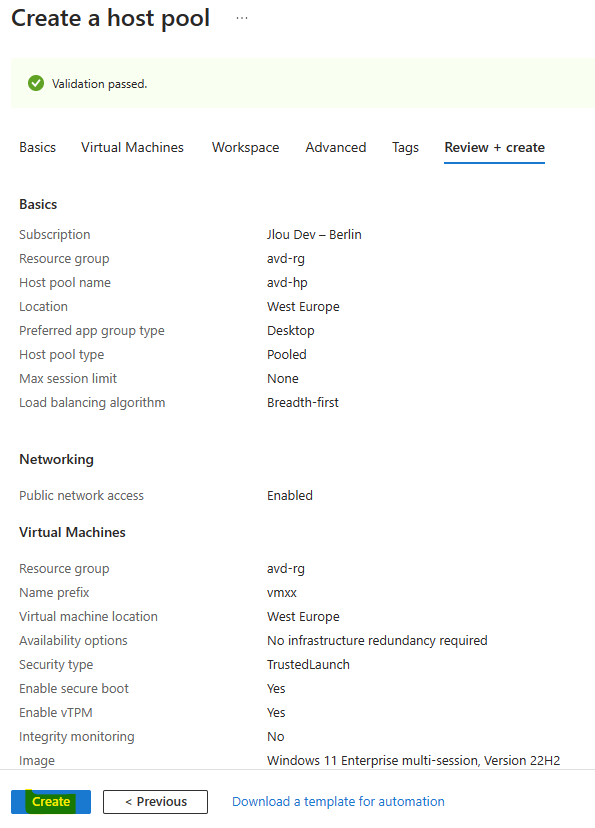

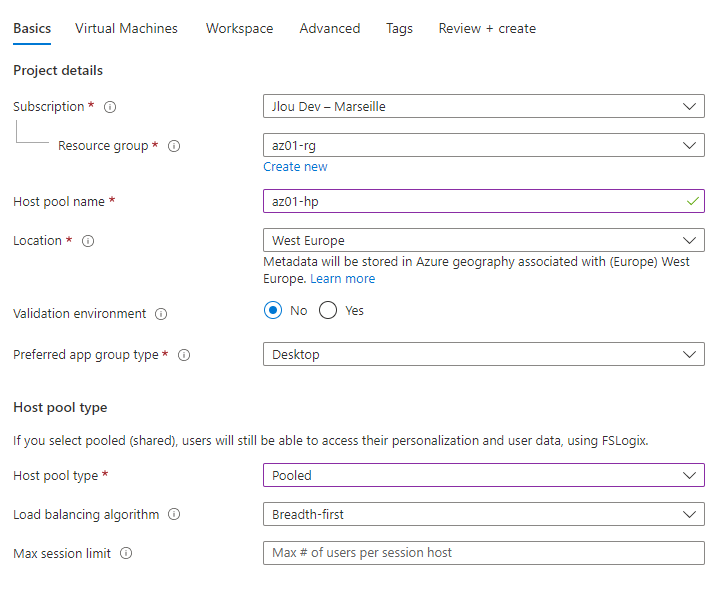

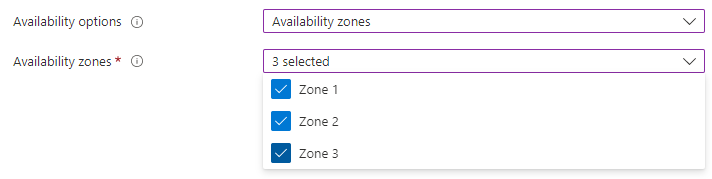

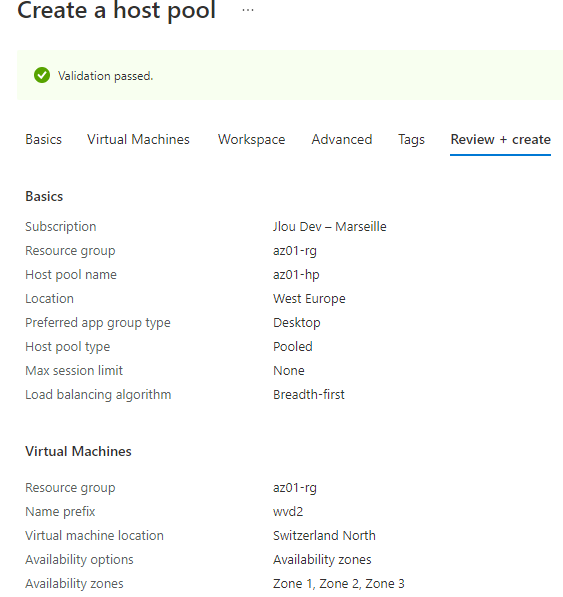

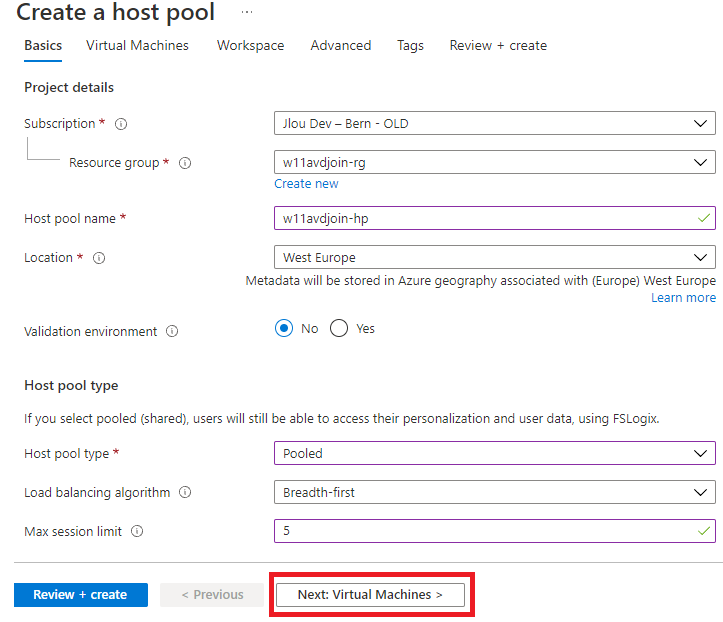

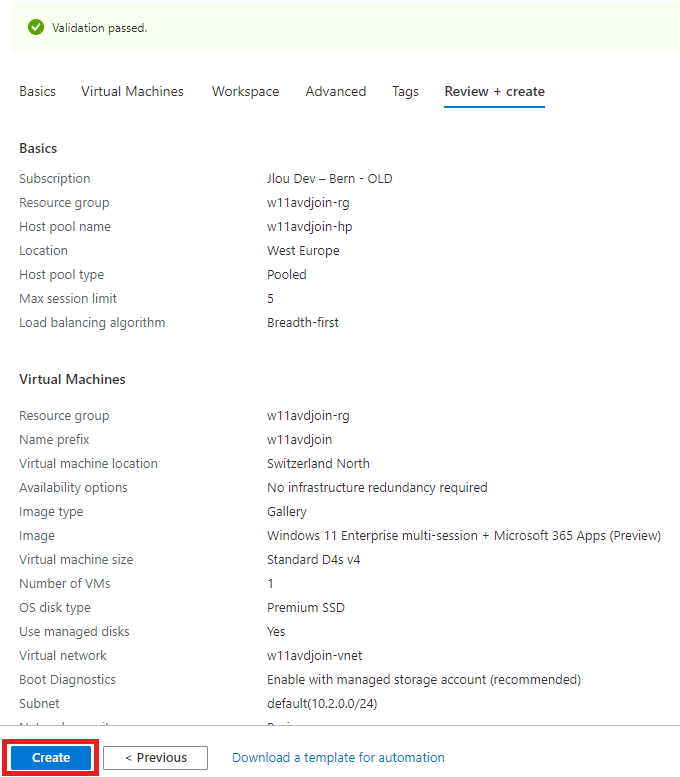

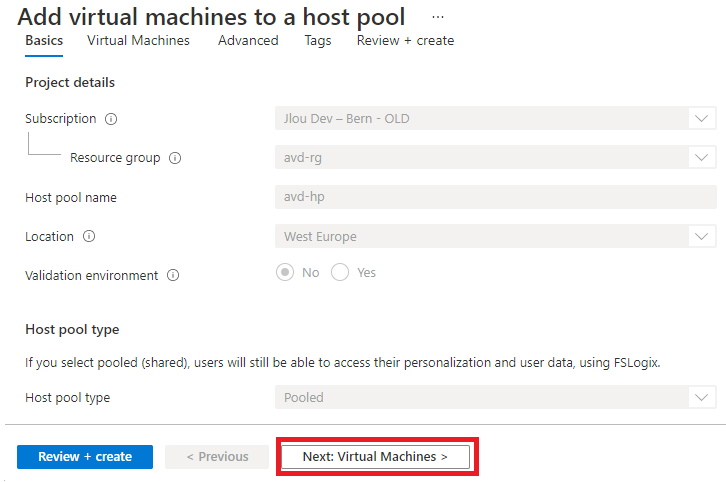

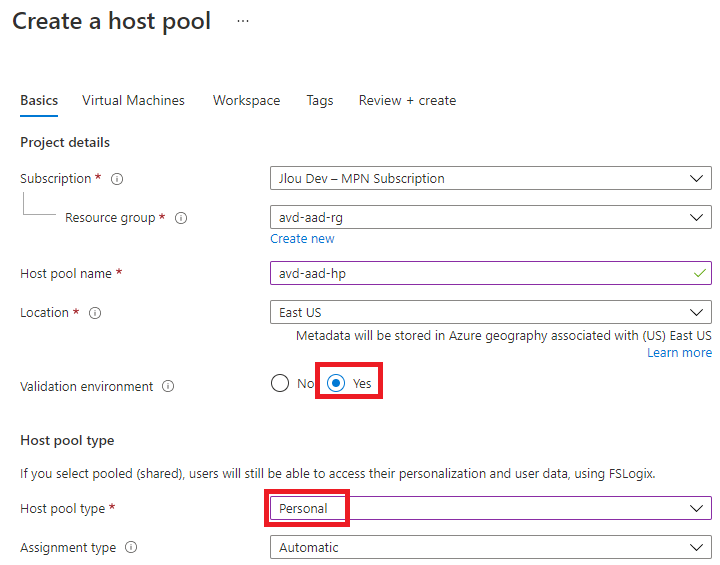

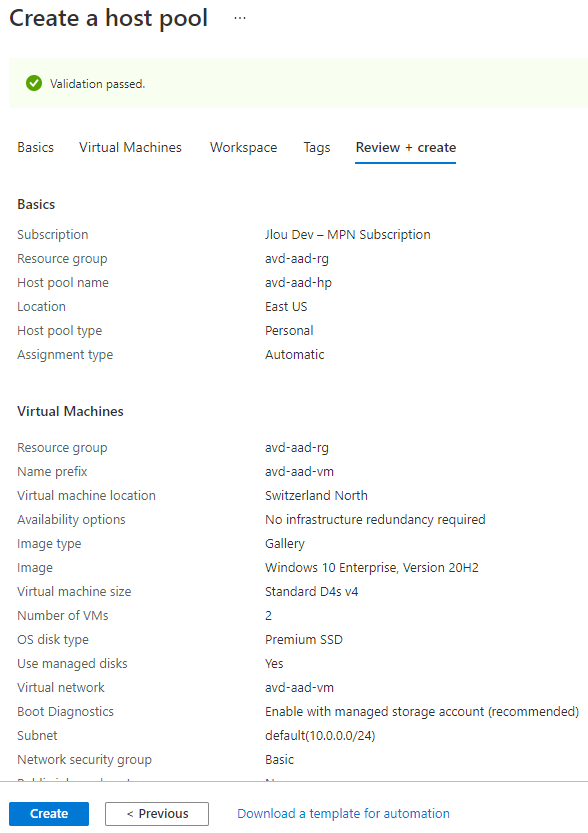

Définissez les options de base de votre environnement AVD, puis cliquez sur Suivant :

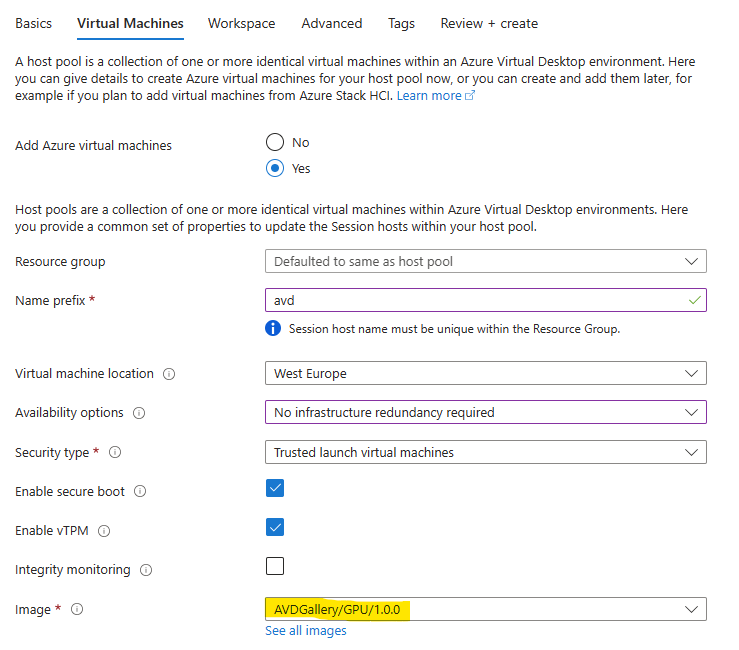

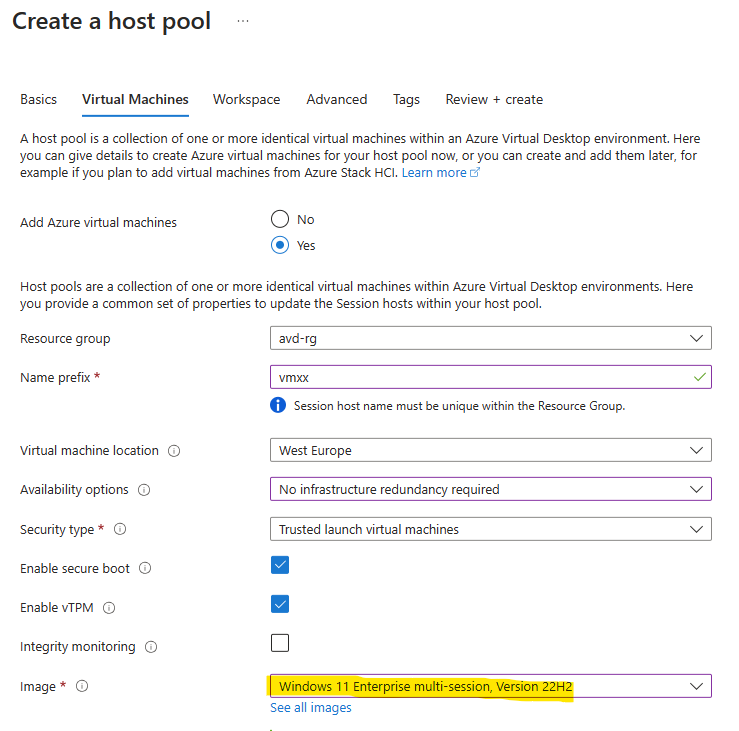

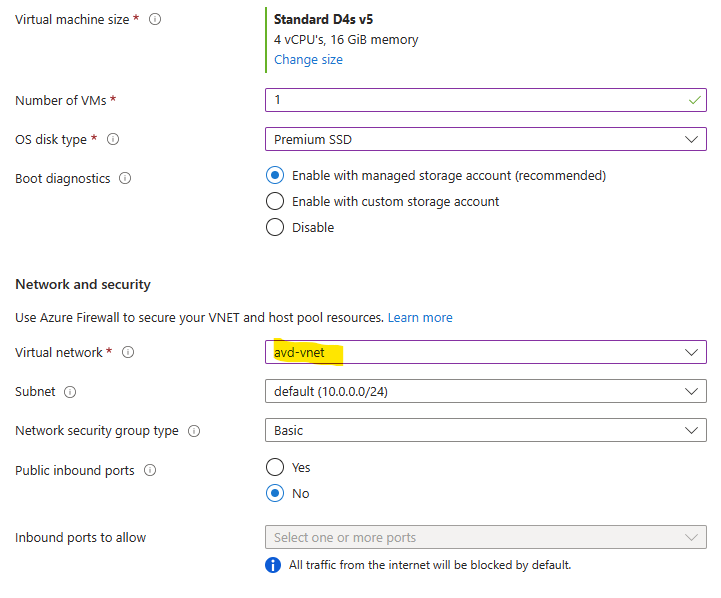

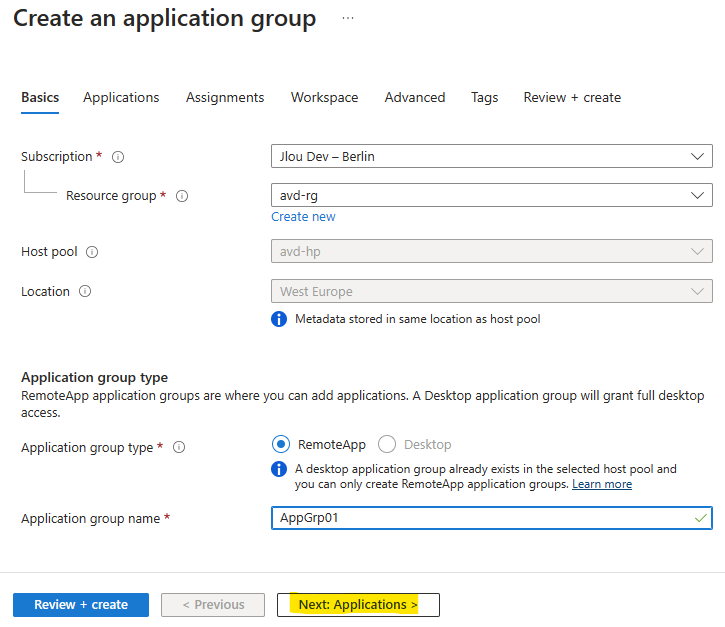

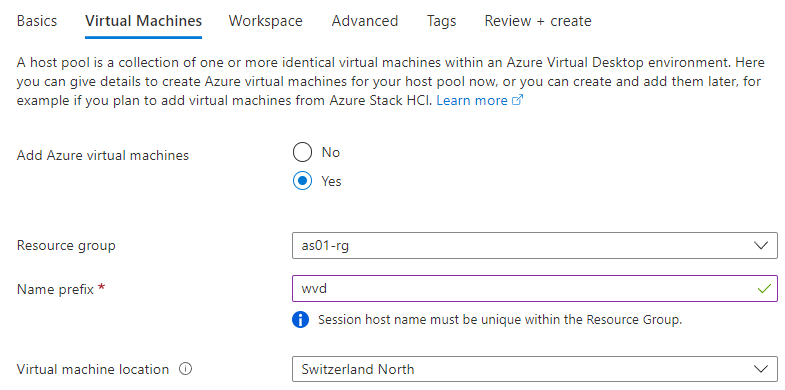

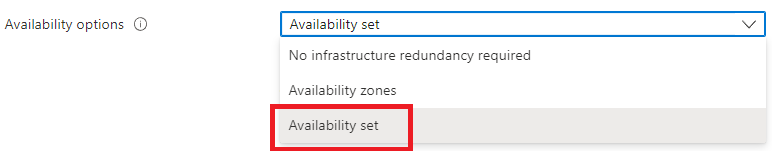

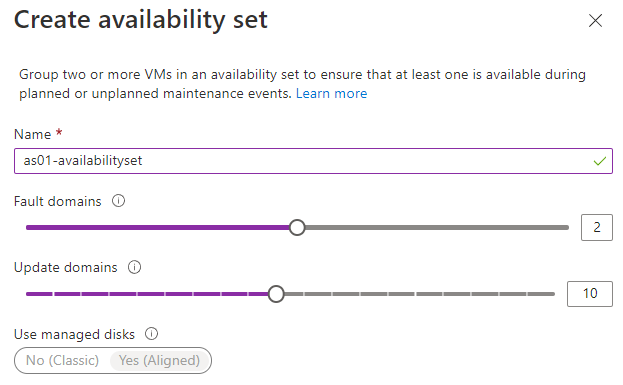

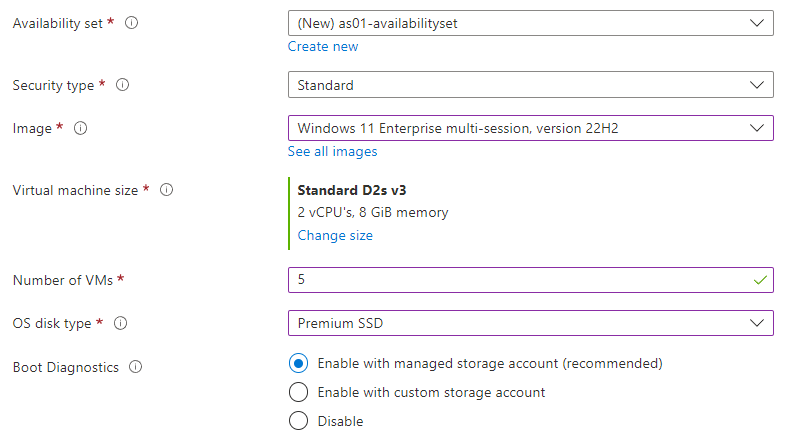

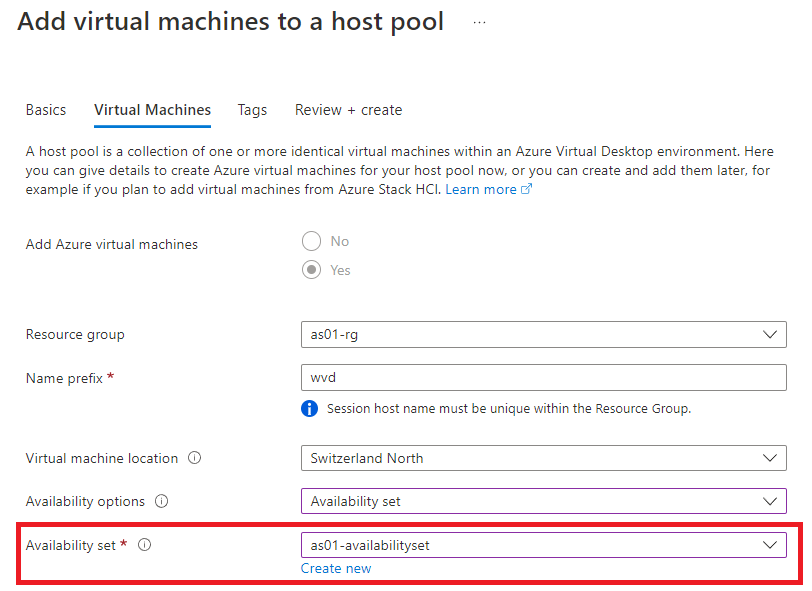

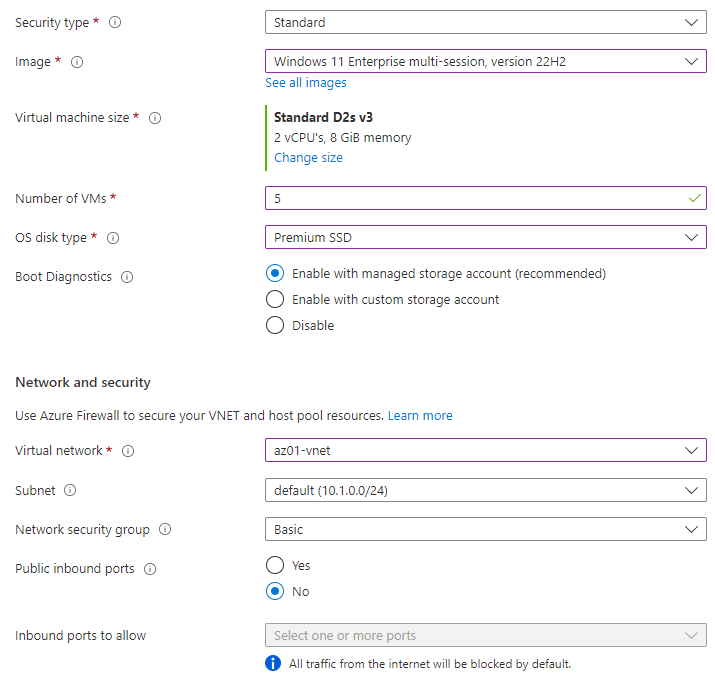

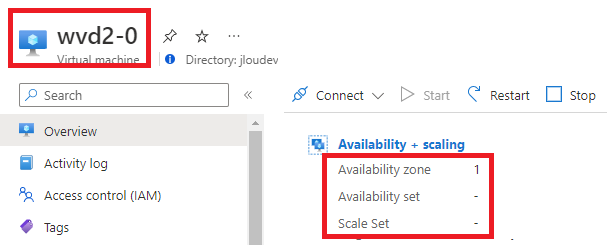

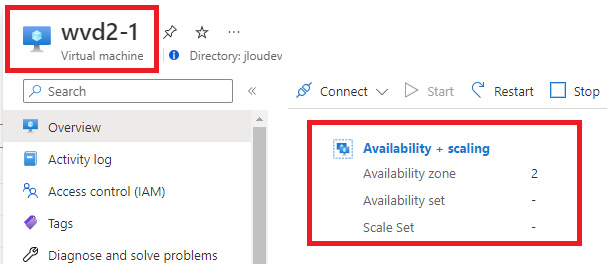

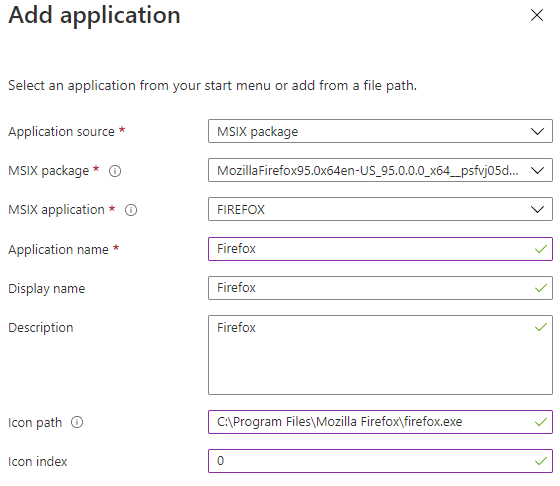

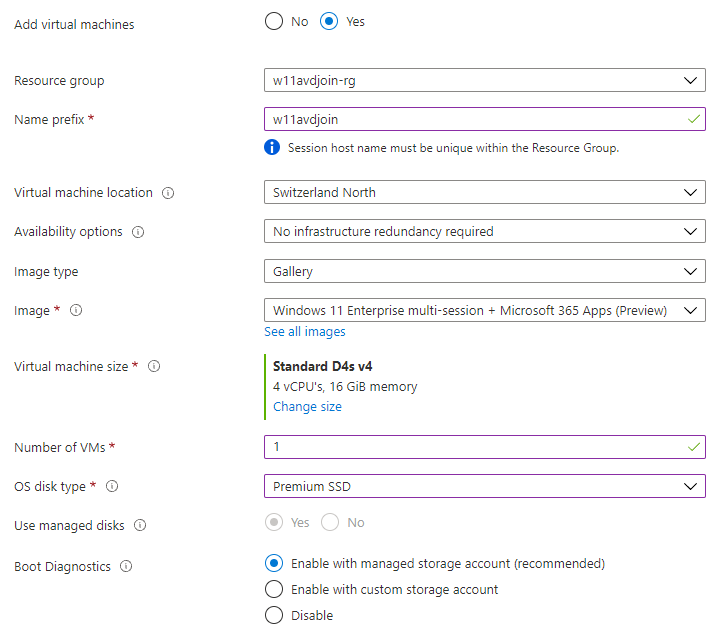

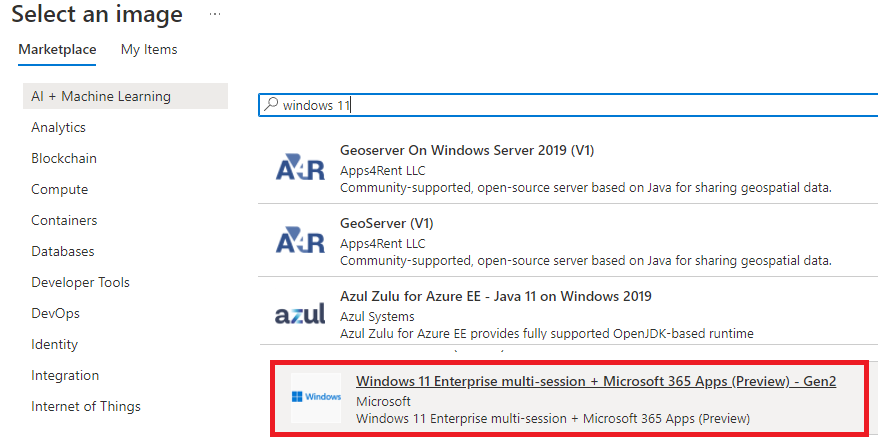

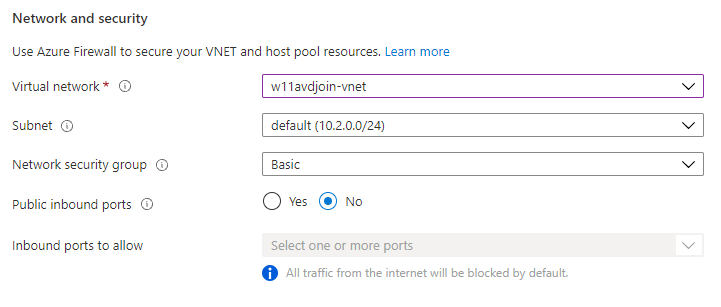

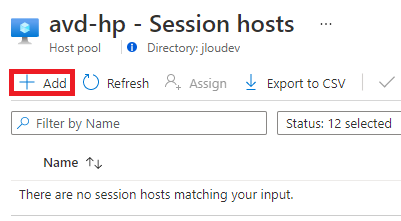

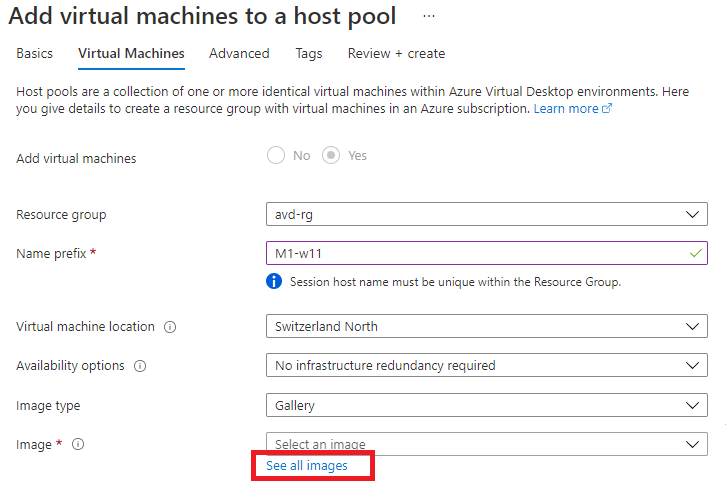

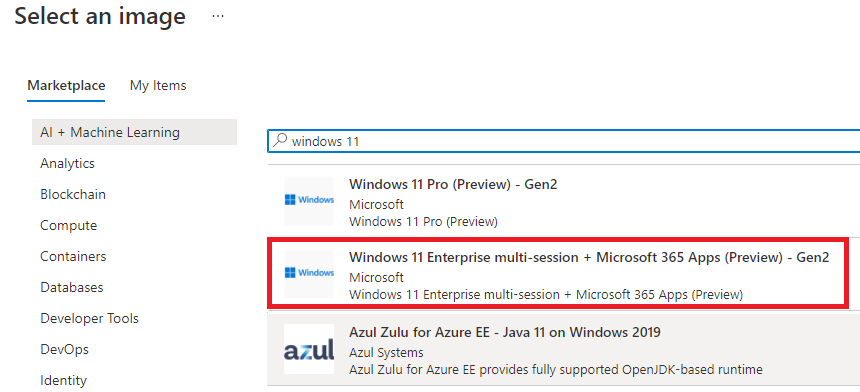

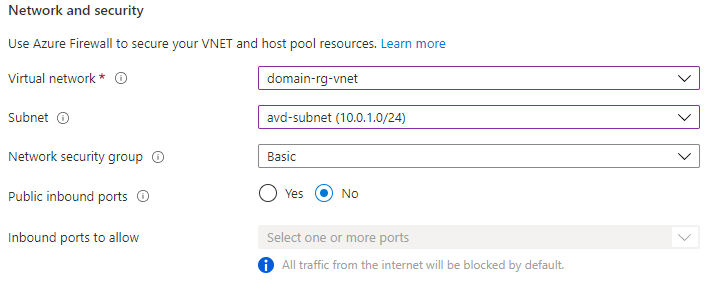

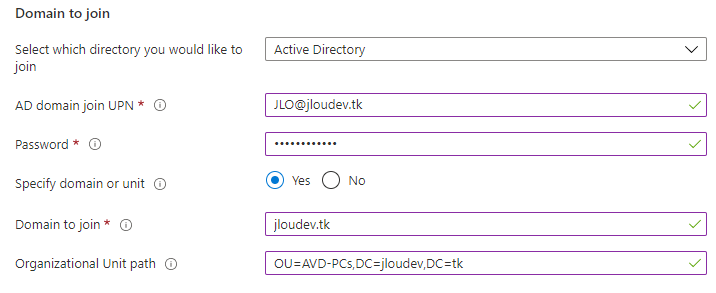

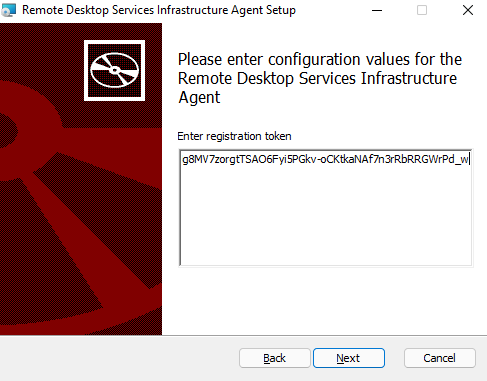

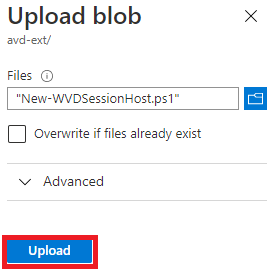

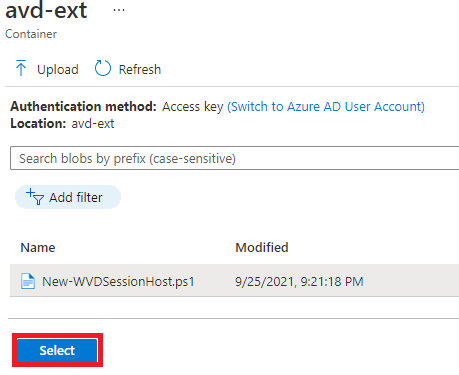

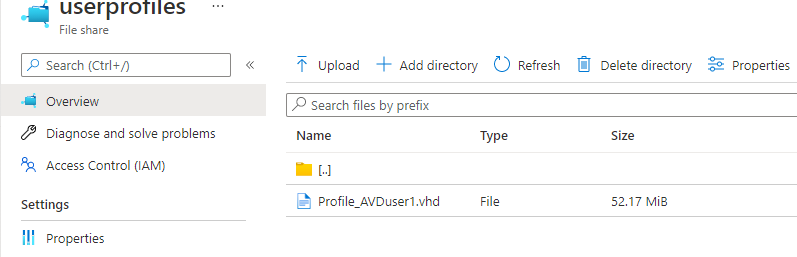

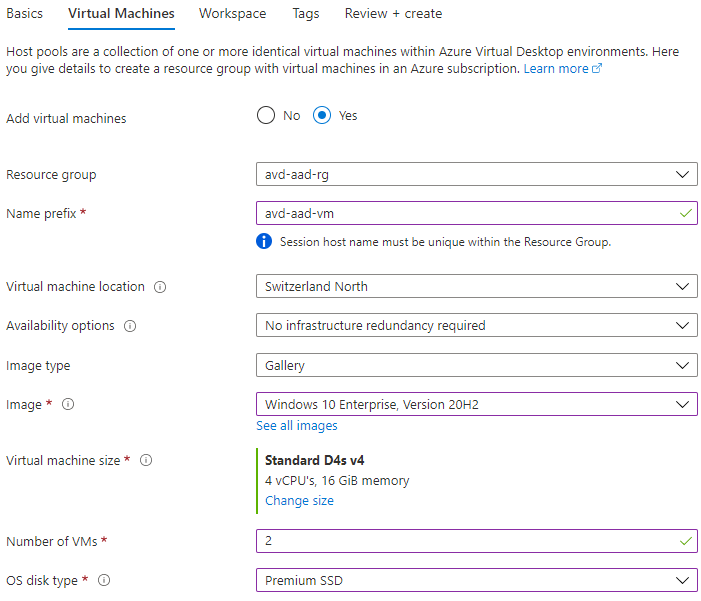

Ajoutez une VM GPU AVD, puis choisissez dans la liste des OS l’image créée précédemment :

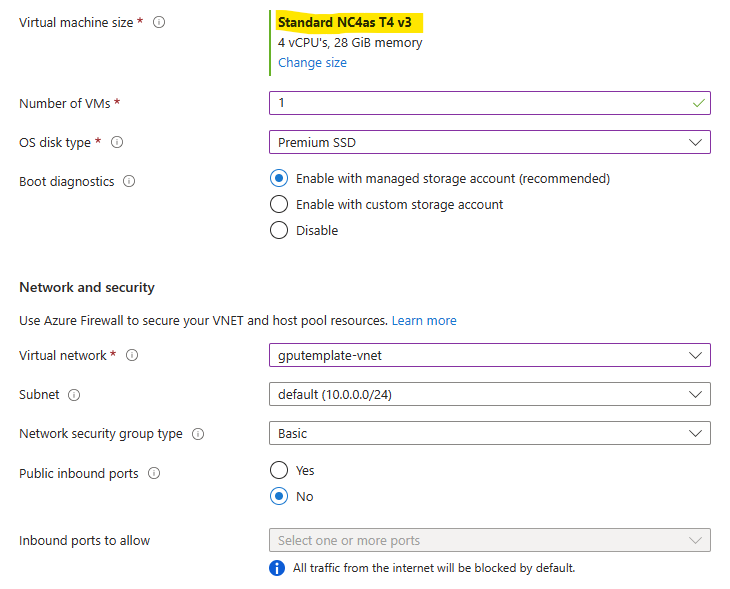

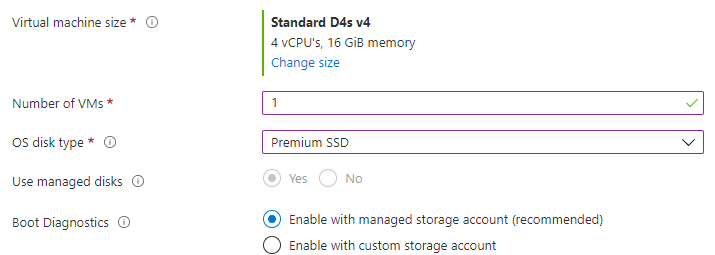

Réutilisez la même taille de VM GPU que celle précédemment utilisée :

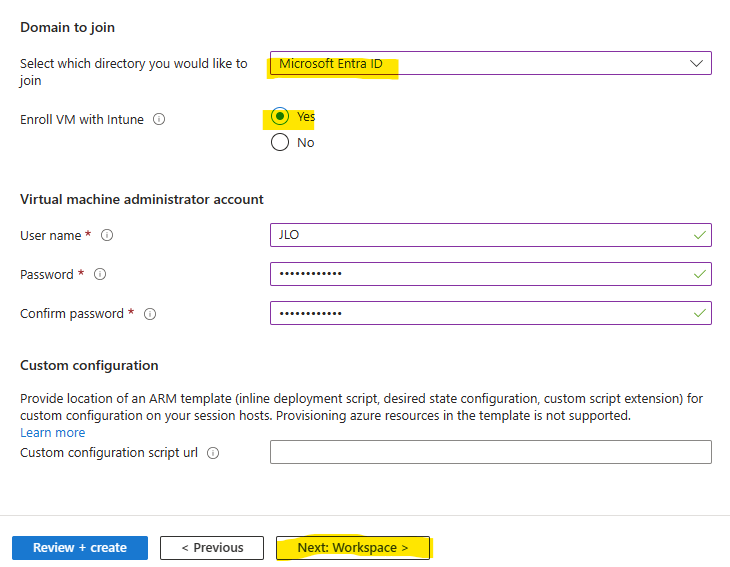

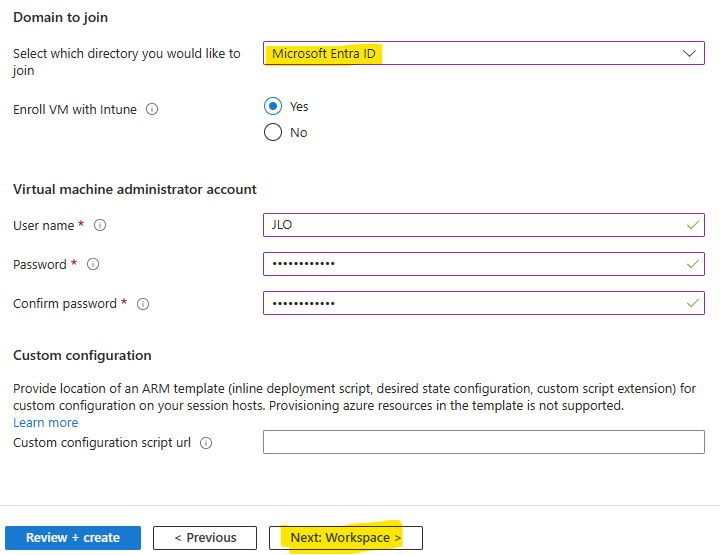

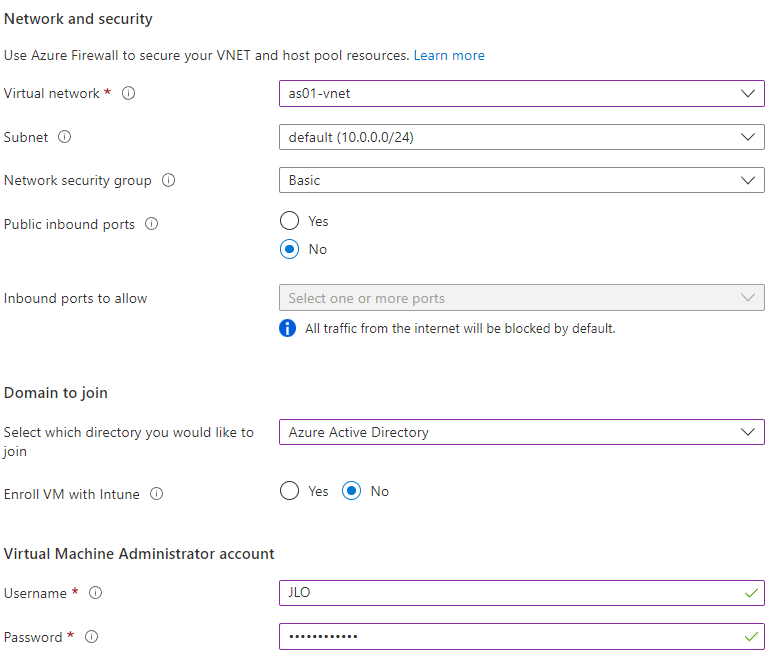

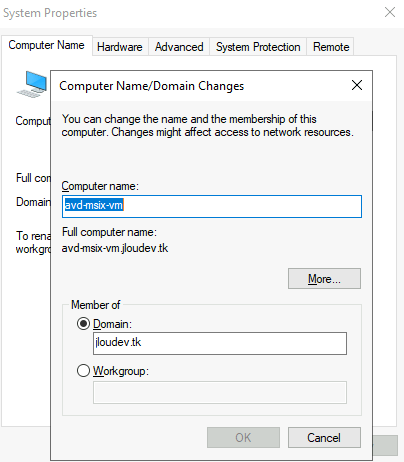

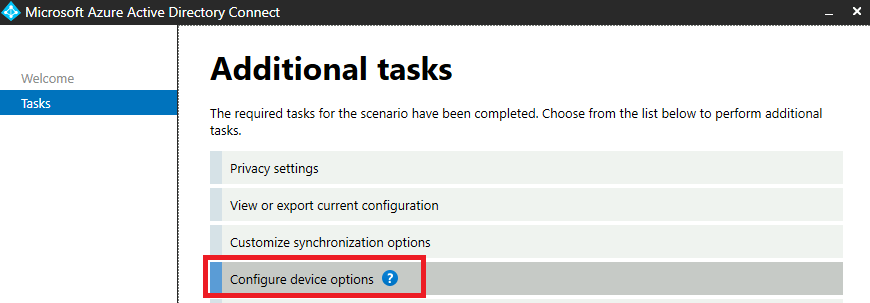

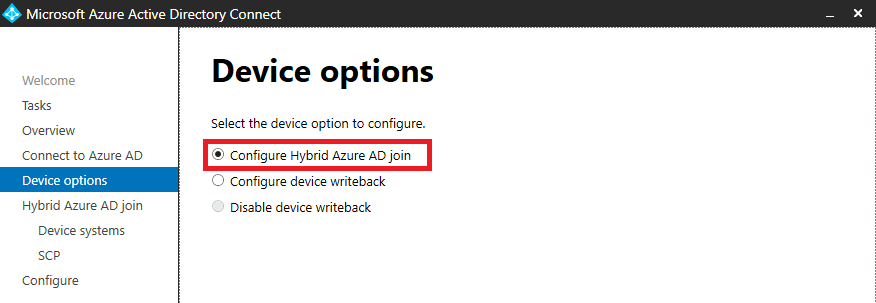

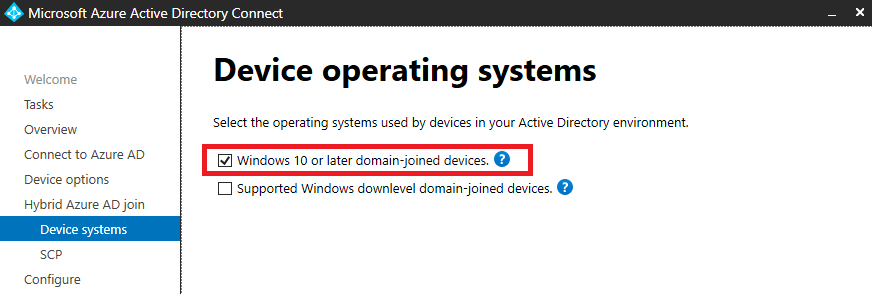

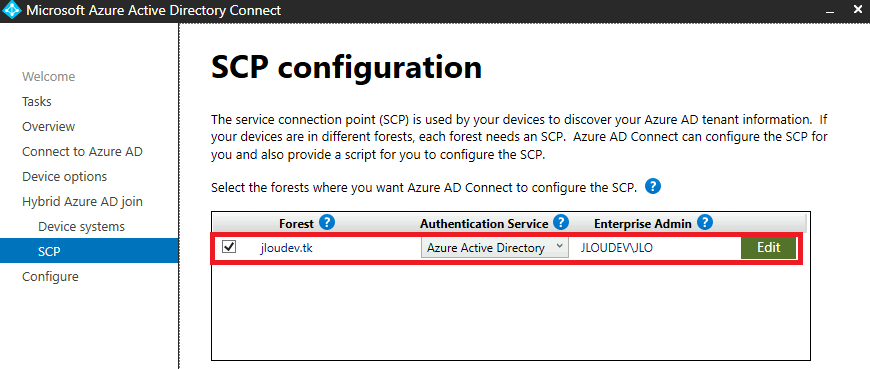

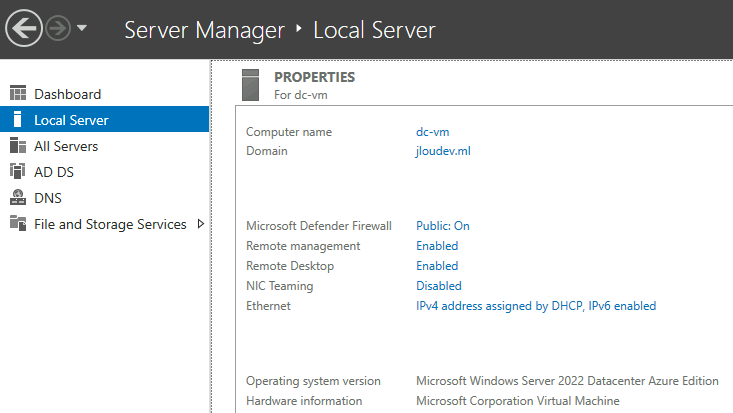

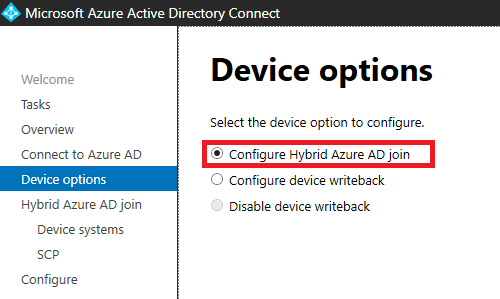

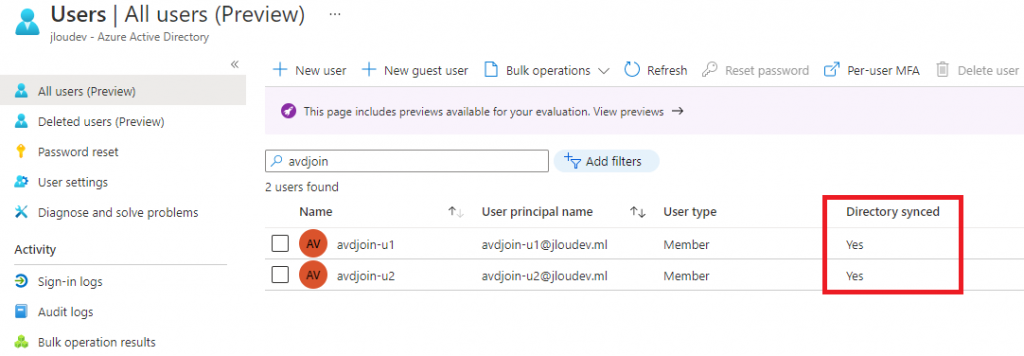

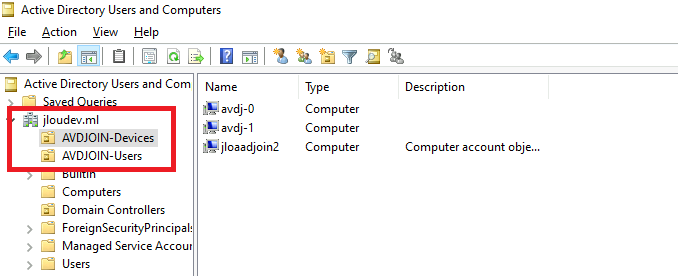

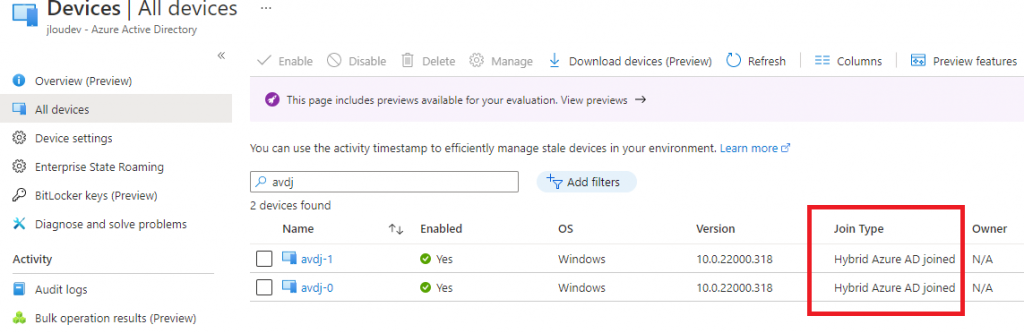

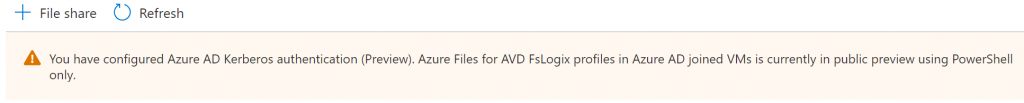

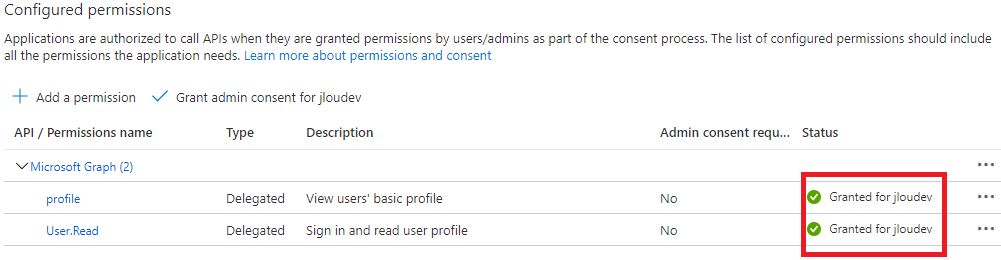

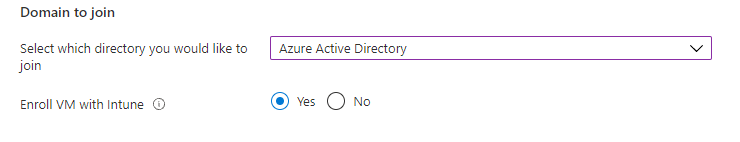

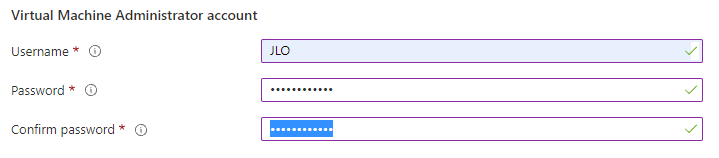

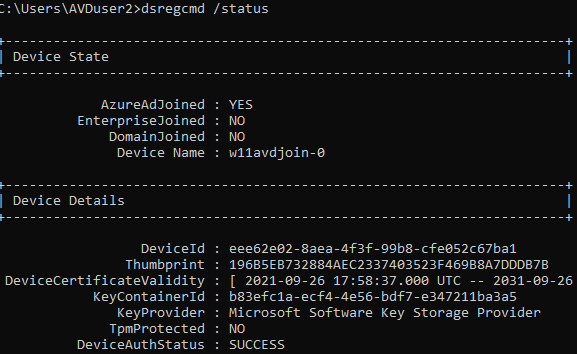

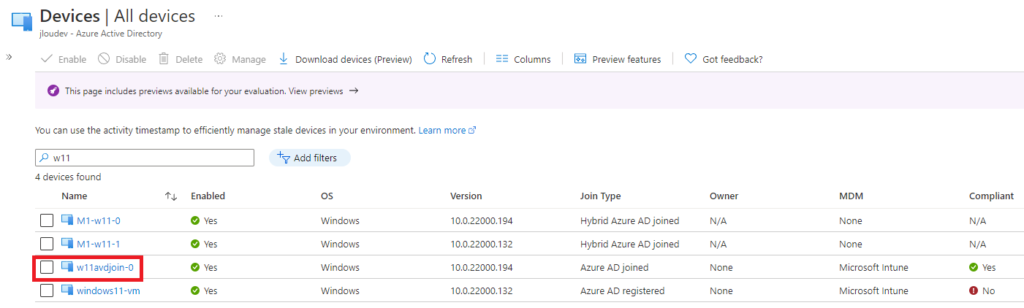

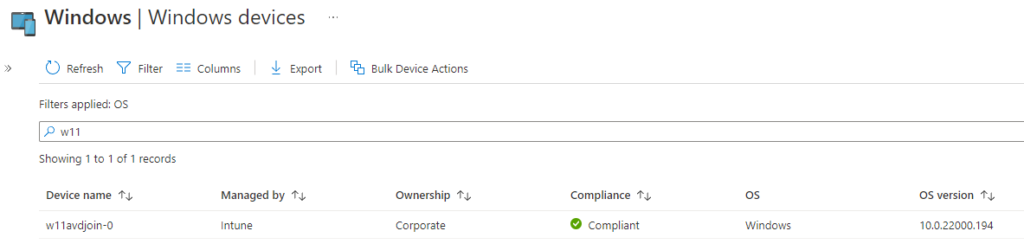

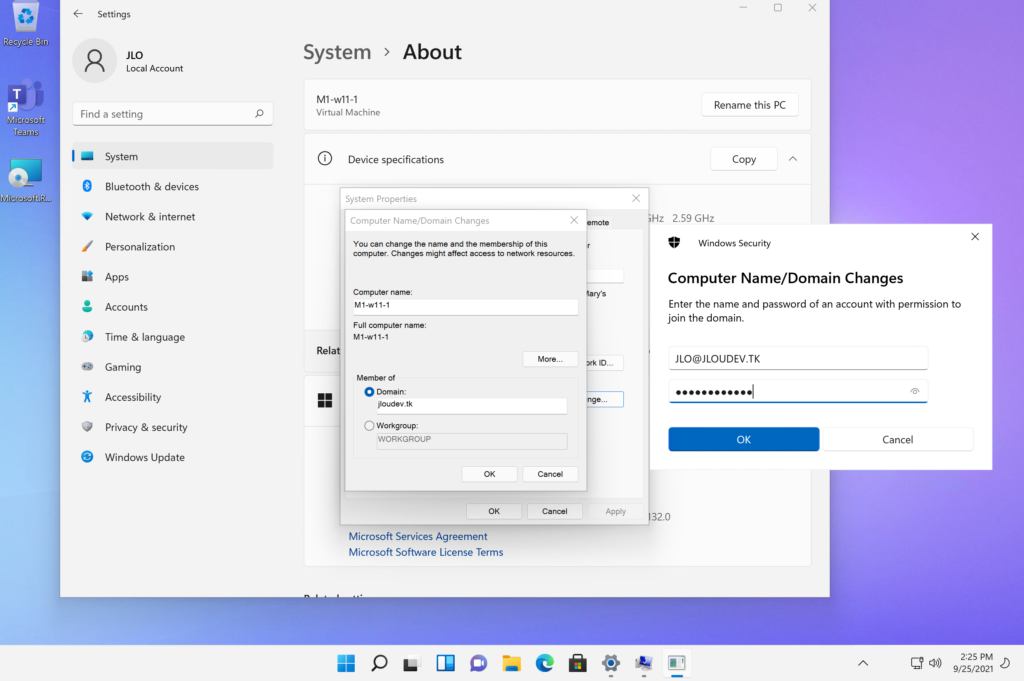

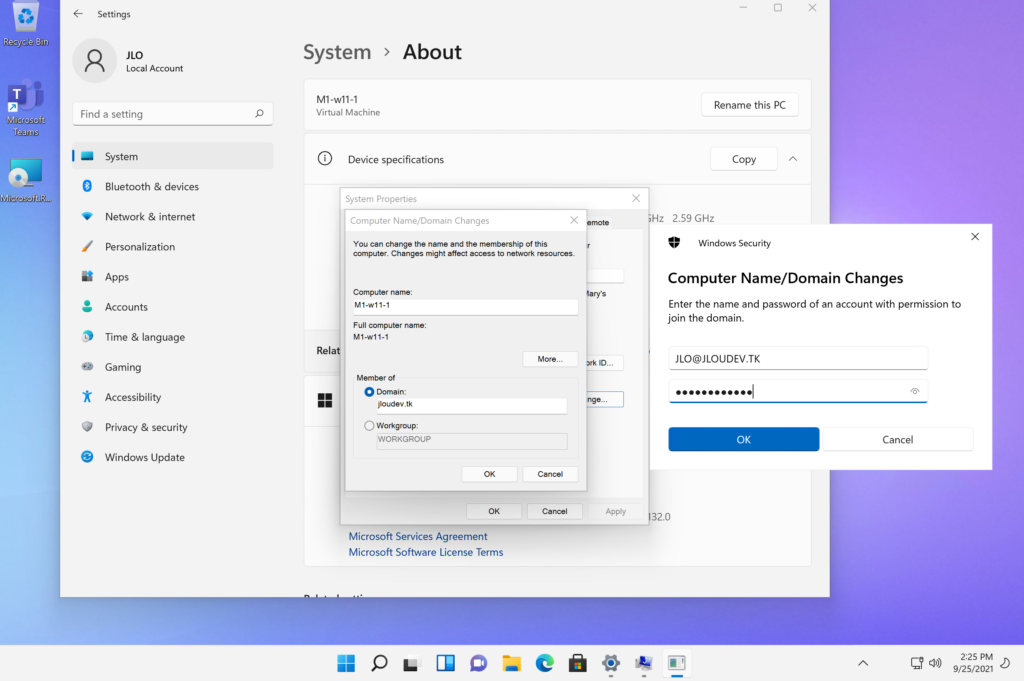

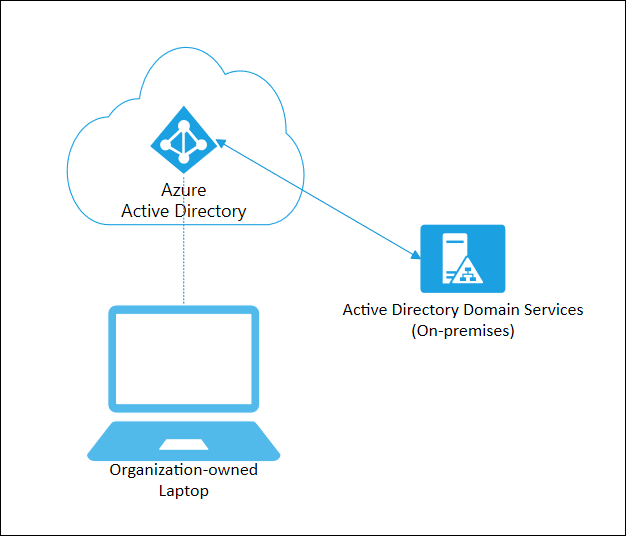

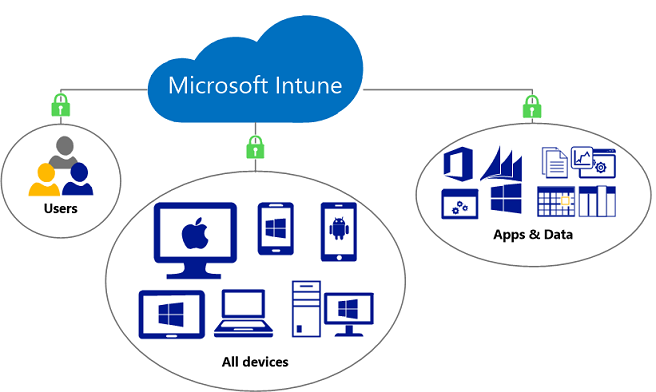

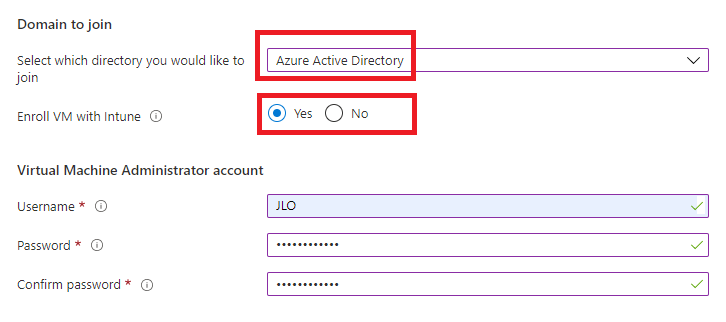

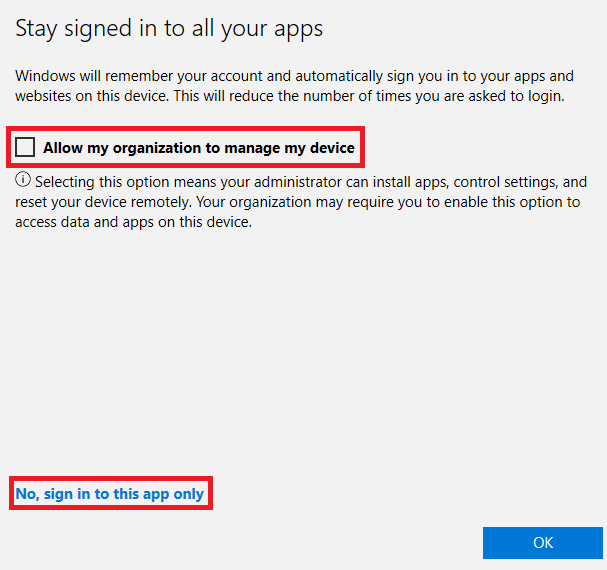

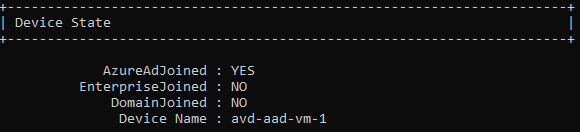

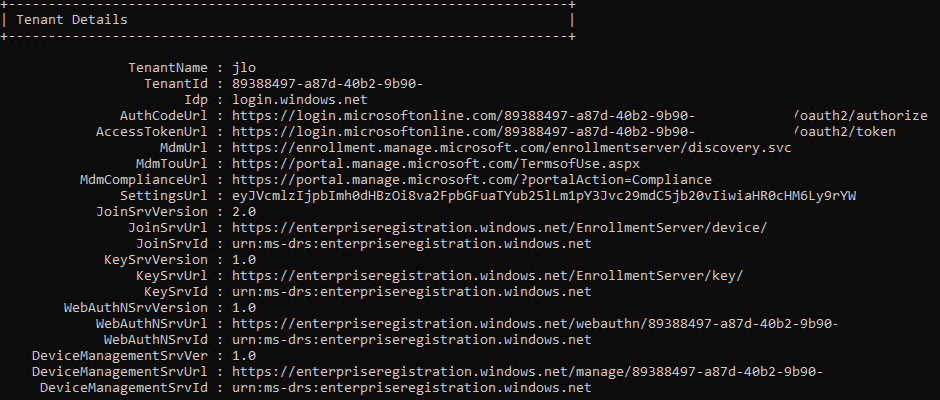

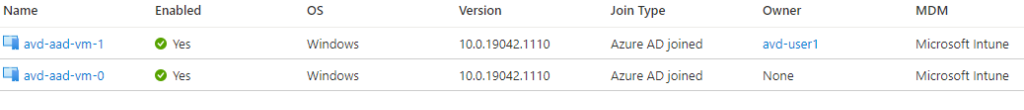

Joignez votre VM GPU AVD à Entra ID et à Intune, puis cliquez sur Suivant :

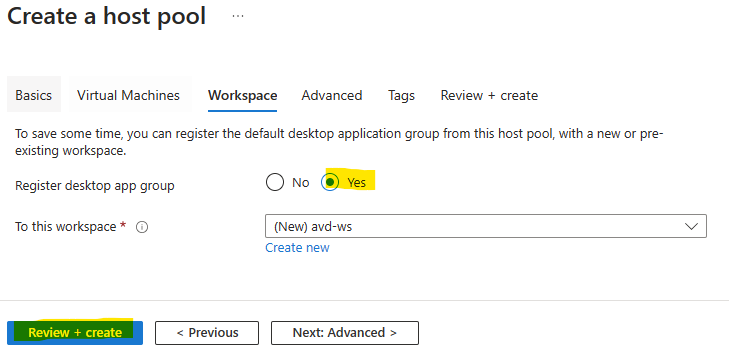

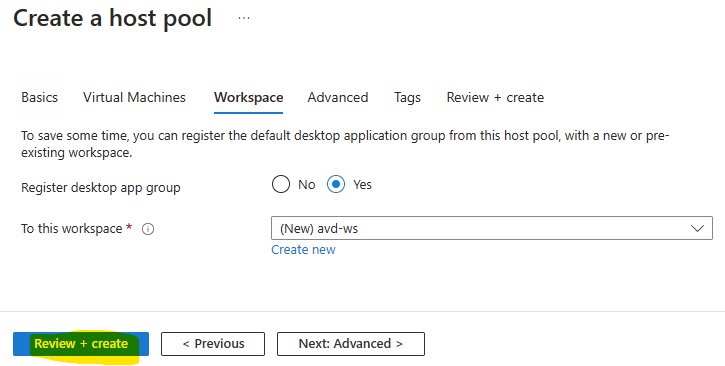

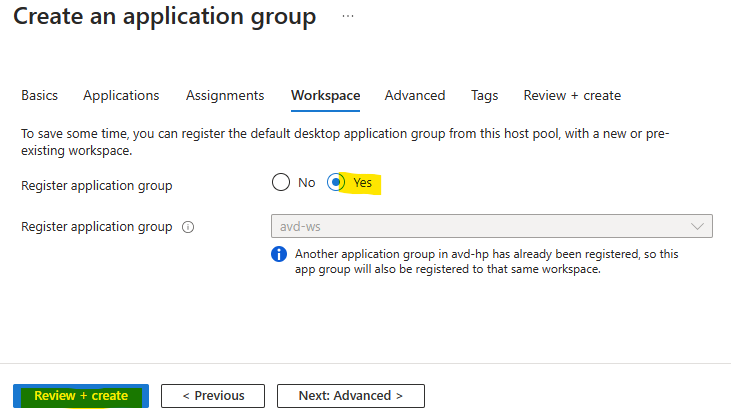

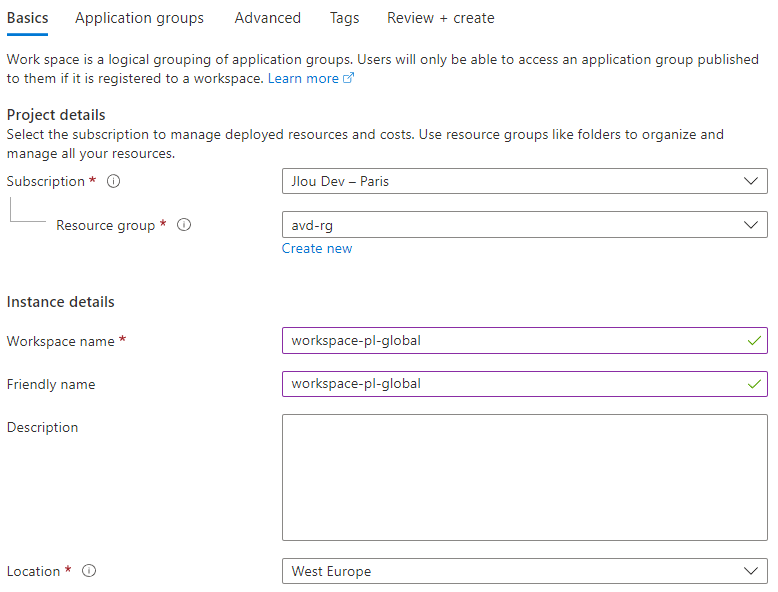

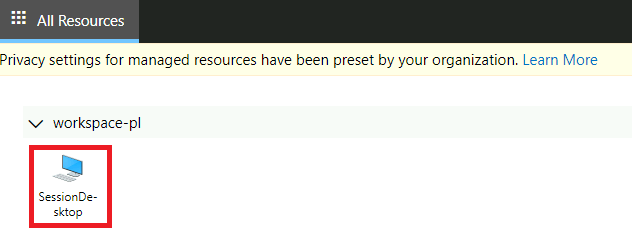

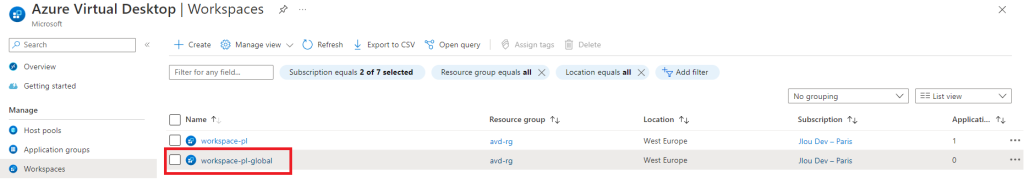

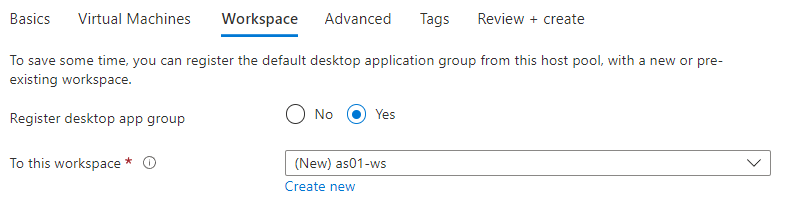

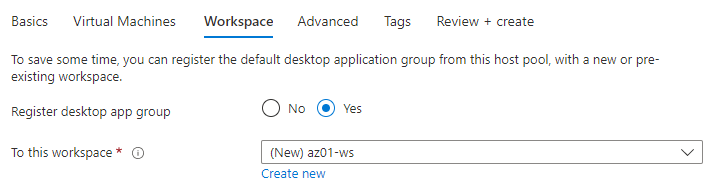

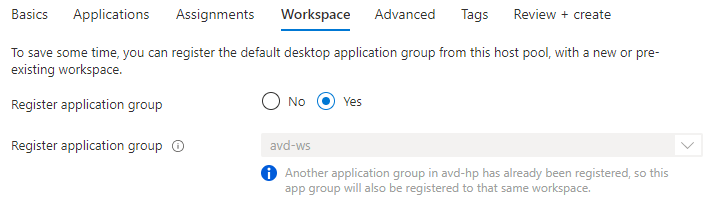

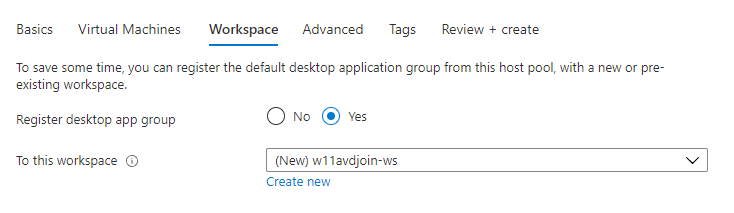

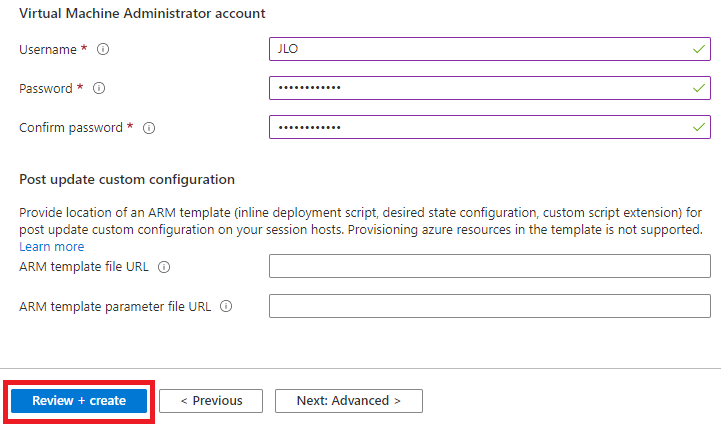

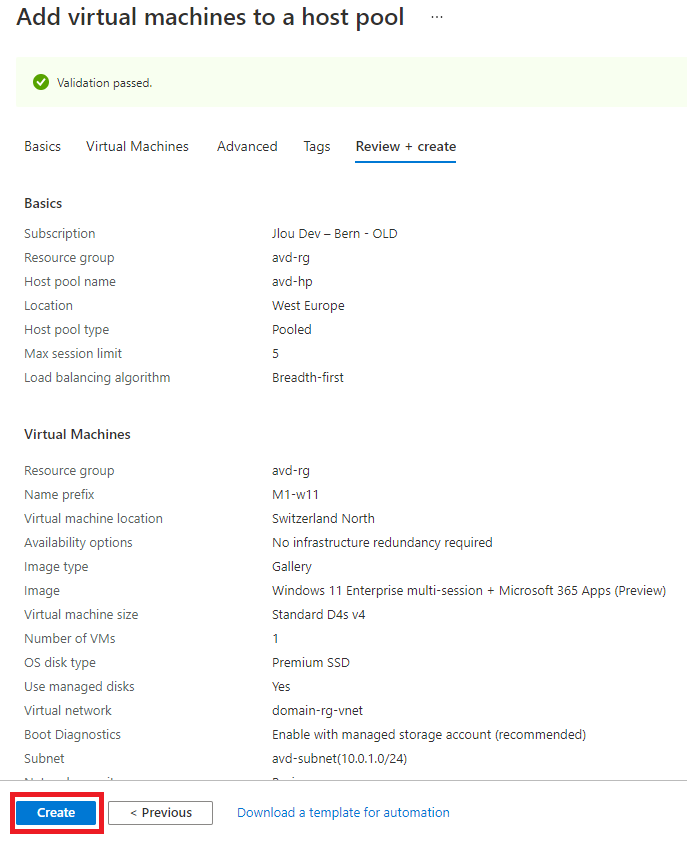

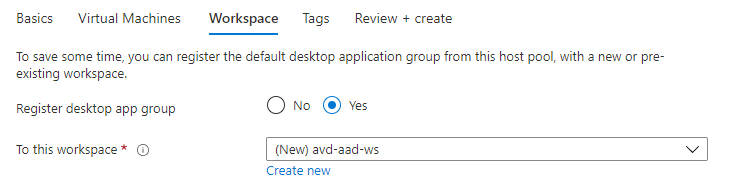

Créez un espace de travail AVD, puis lancez la validation Azure :

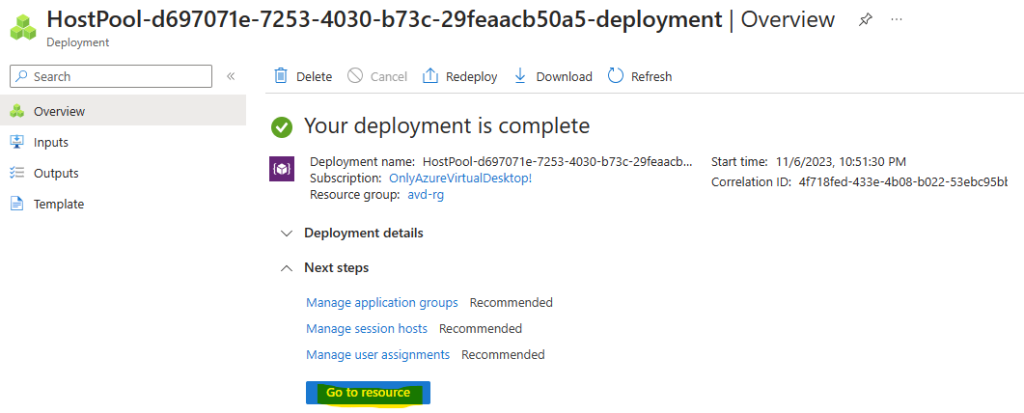

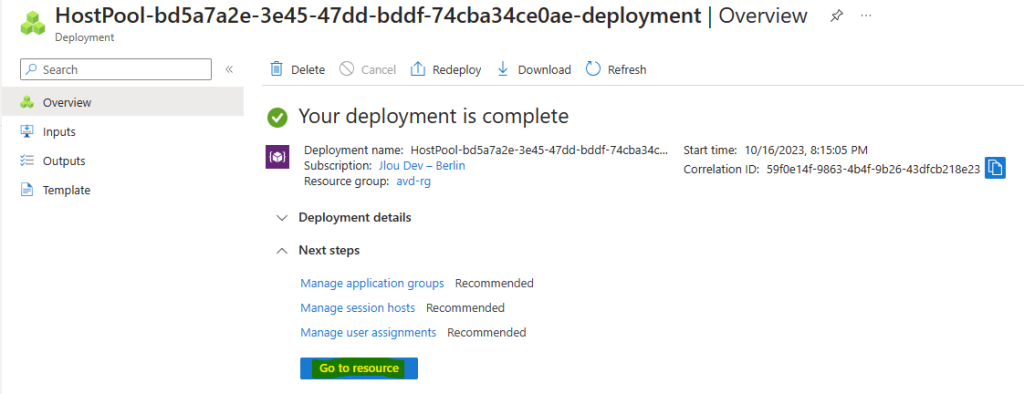

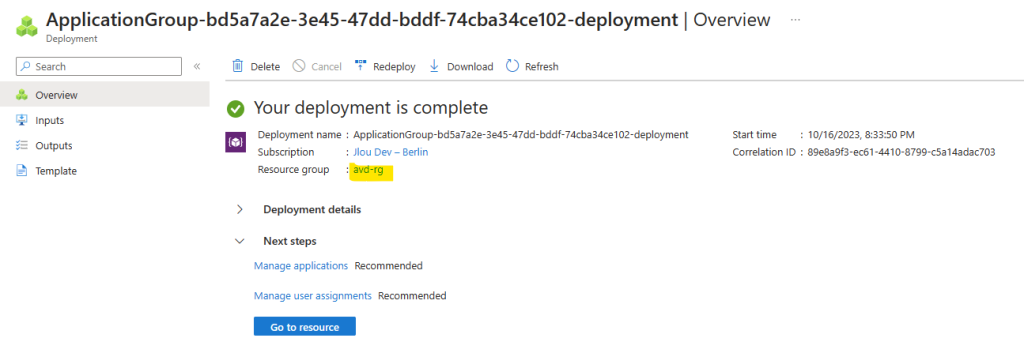

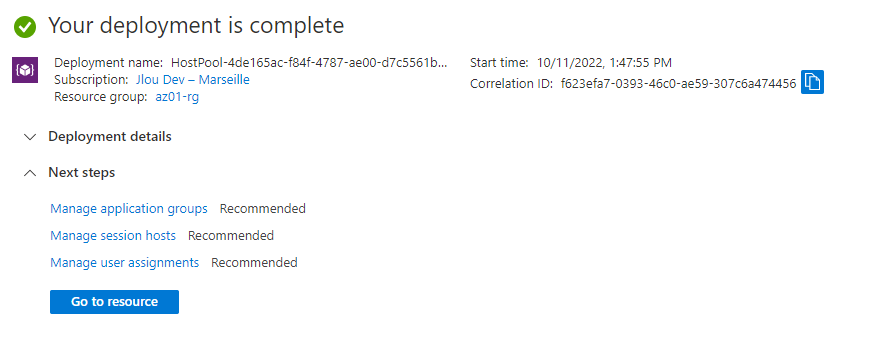

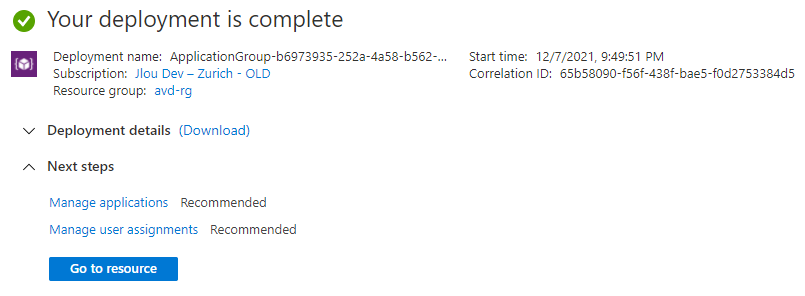

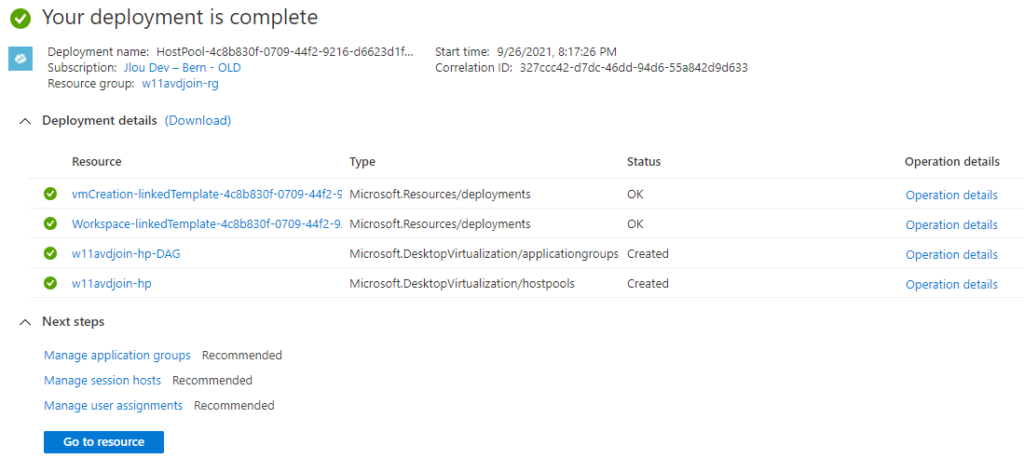

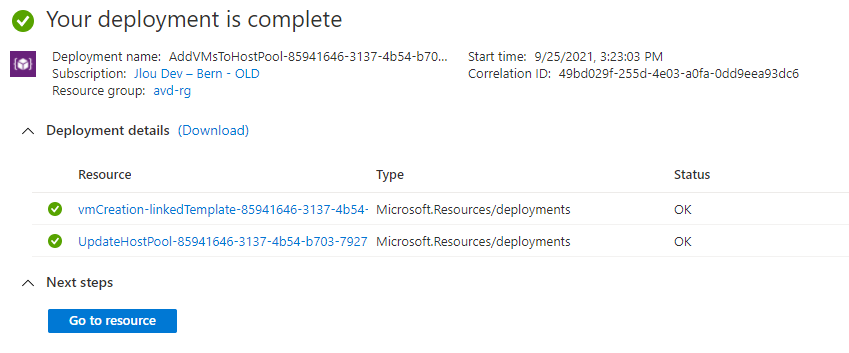

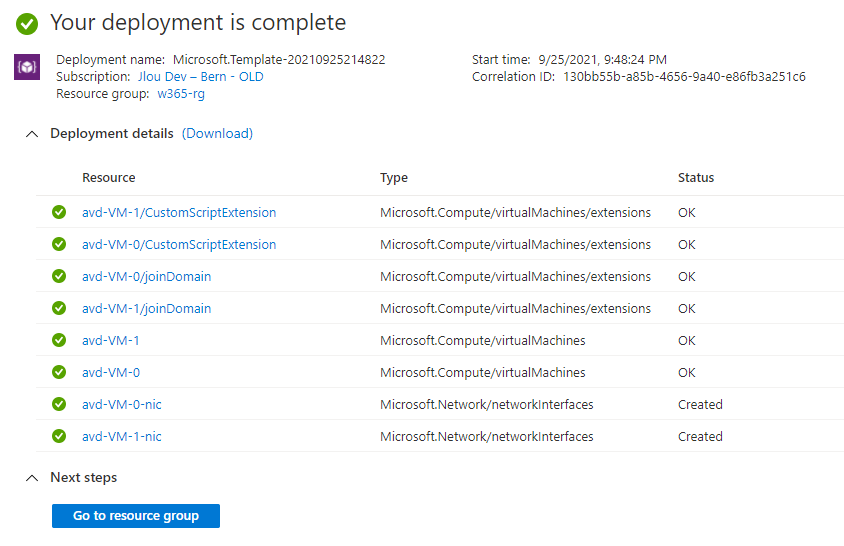

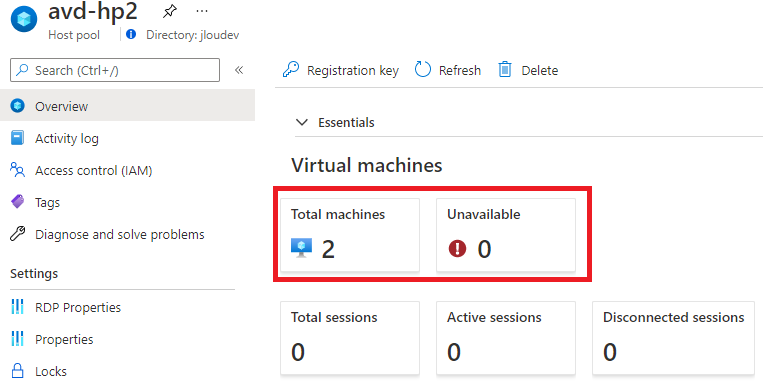

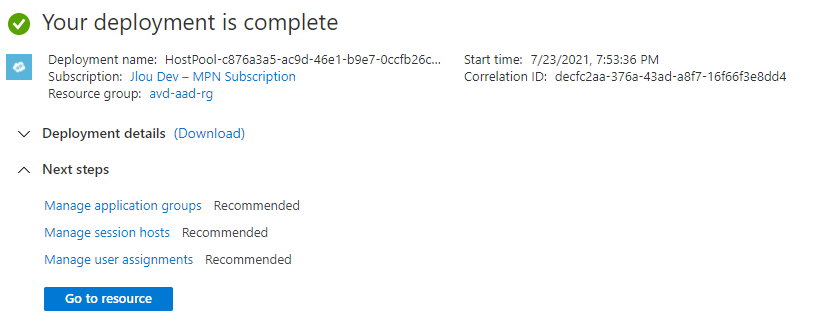

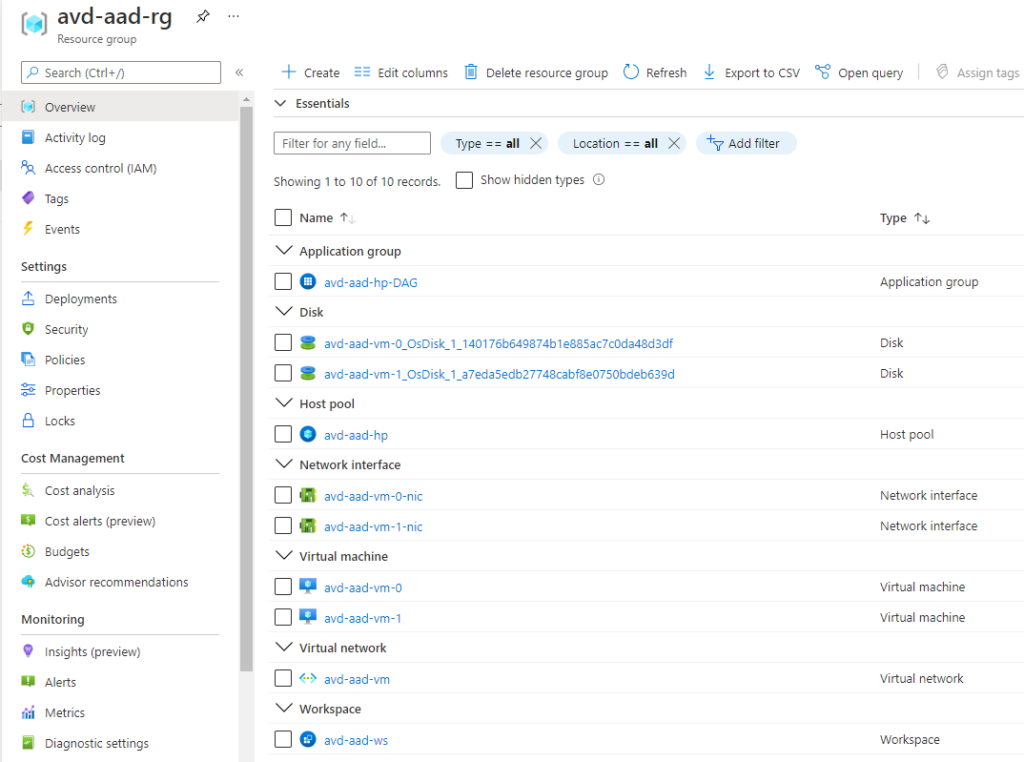

Une fois la validation Azure réussie, lancez la création des ressources puis attendez environ 10 minutes :

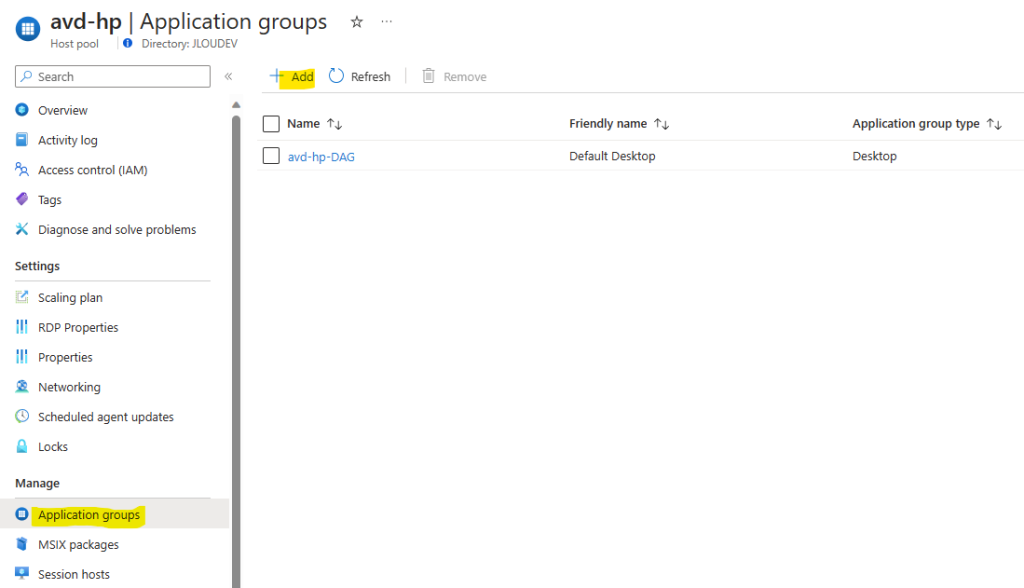

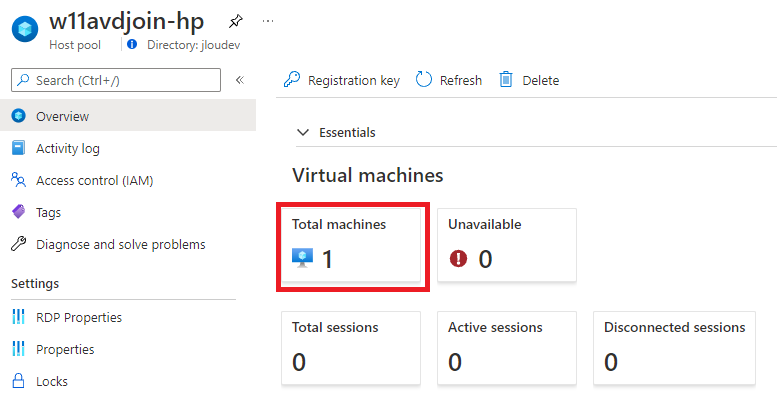

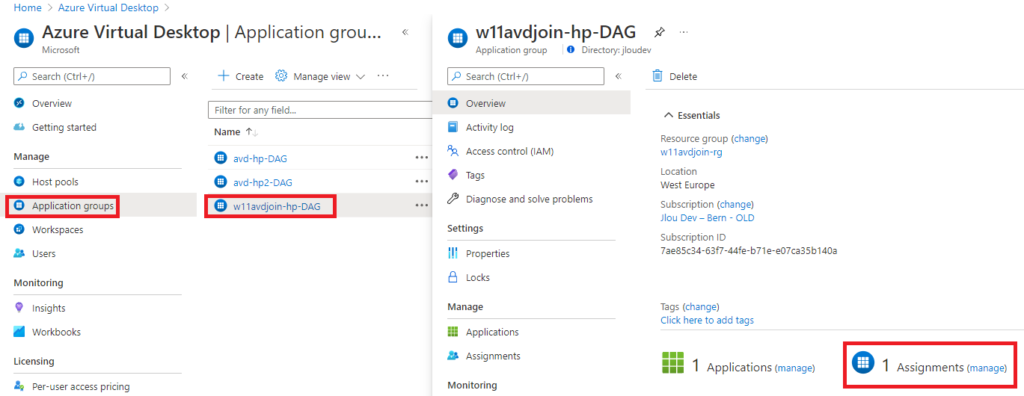

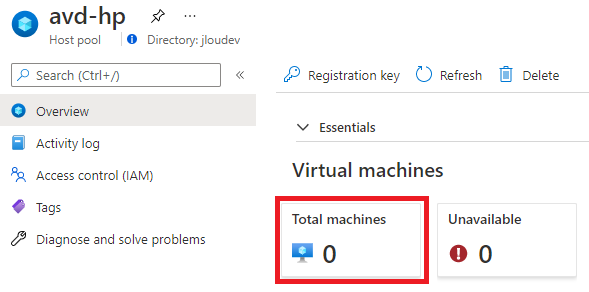

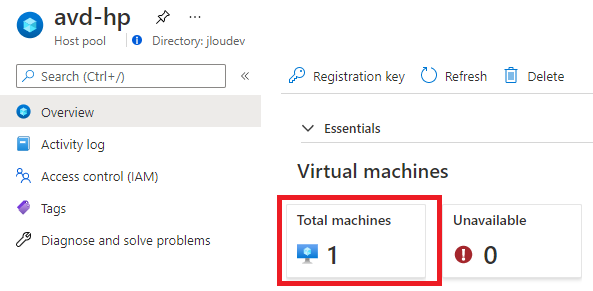

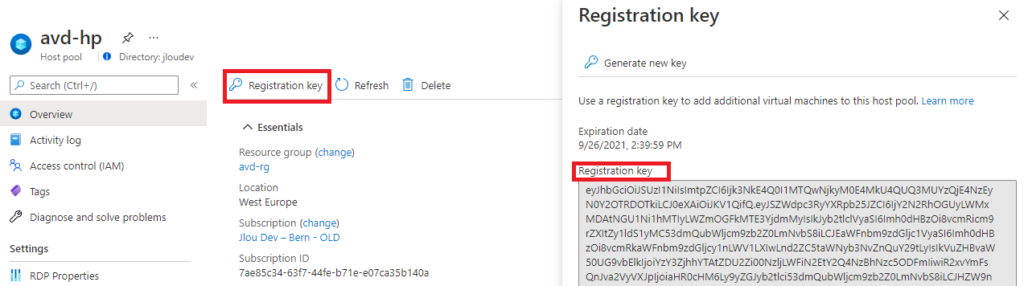

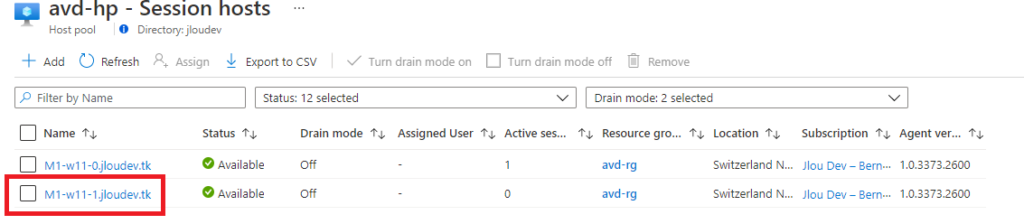

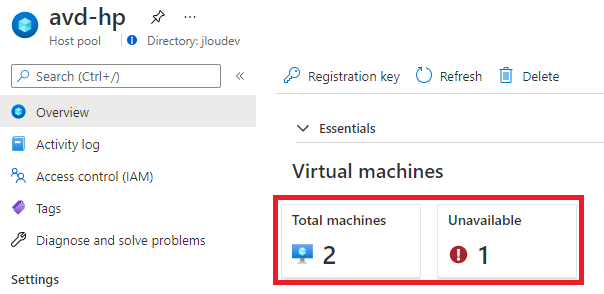

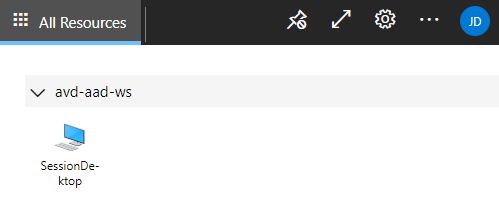

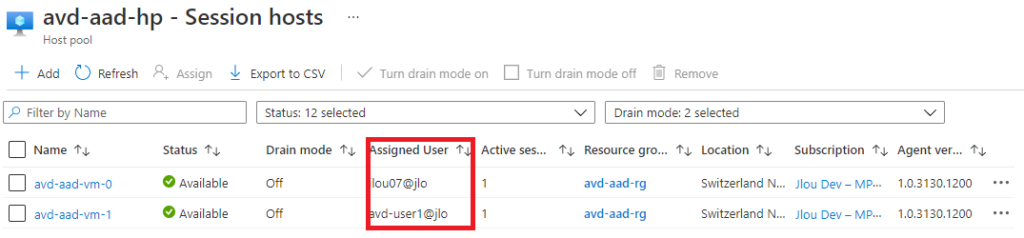

Une fois le déploiement d’Azure Virtual Desktop entièrement terminé, cliquez-ici pour continuer sa configuration :

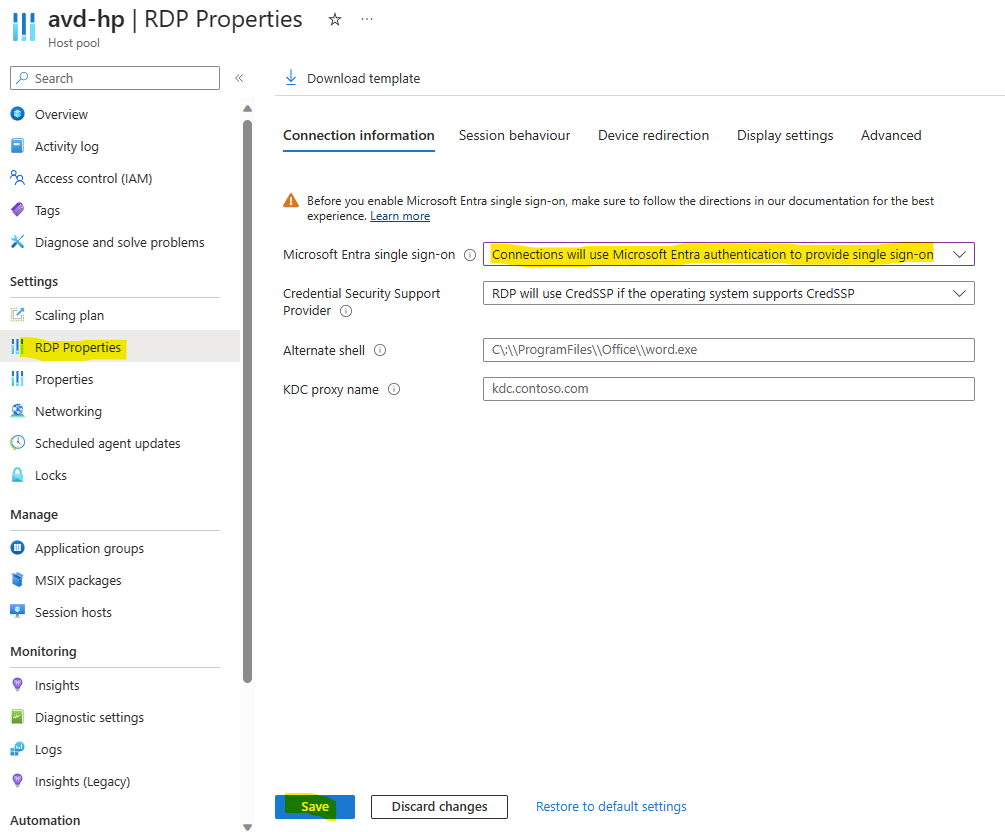

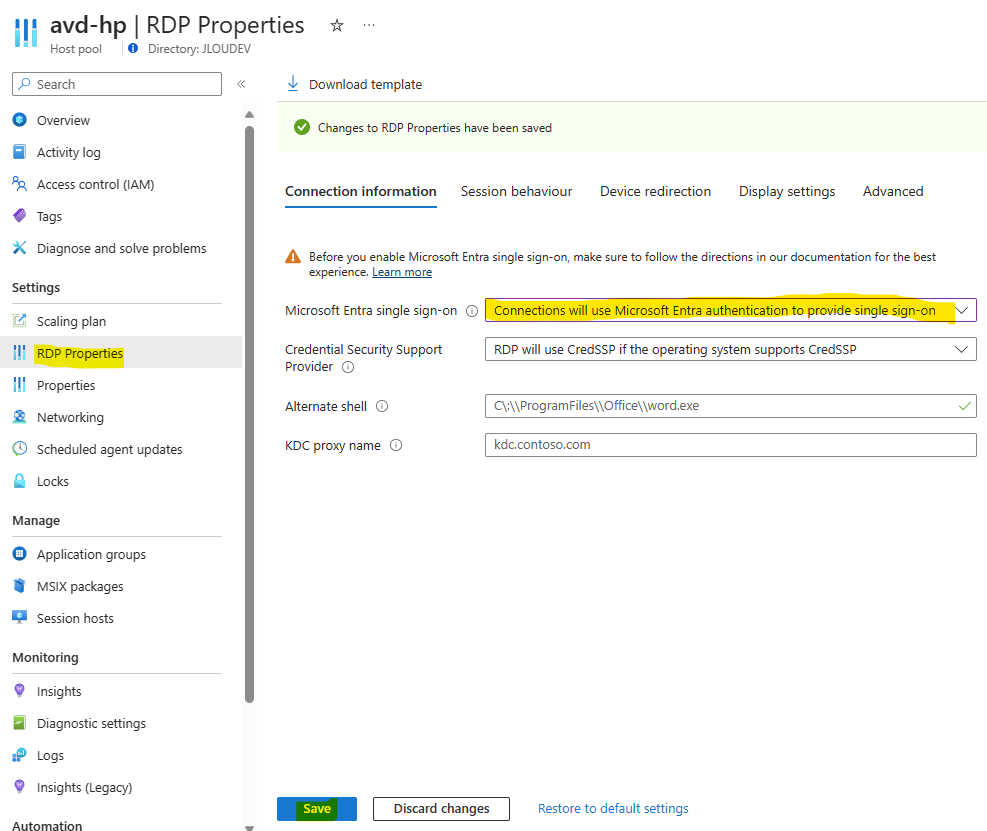

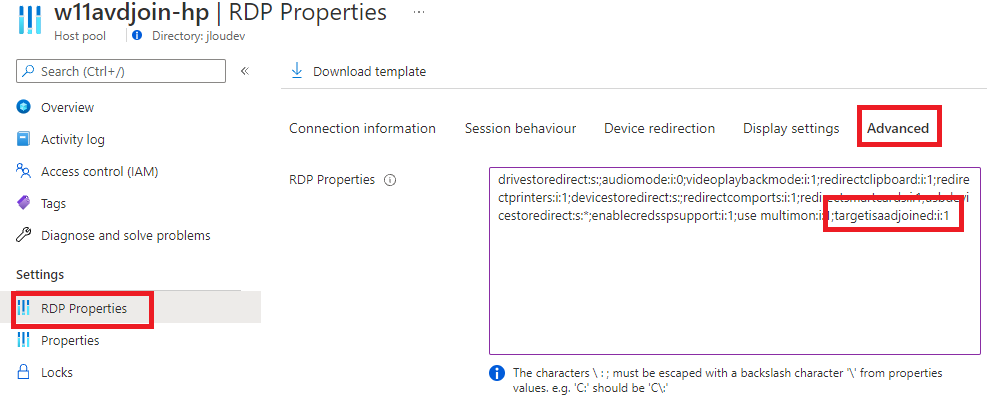

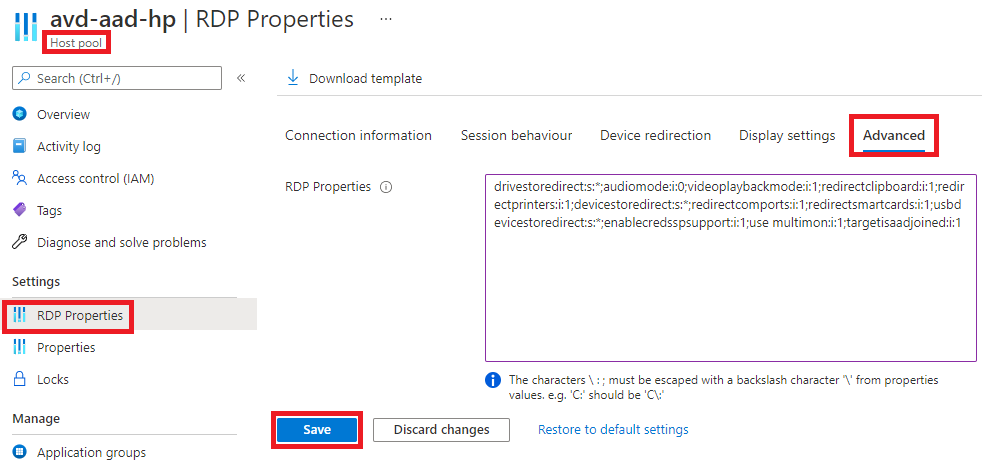

Activez l’option de SSO dans les propriétés RDP, puis cliquez sur Sauvegarder :

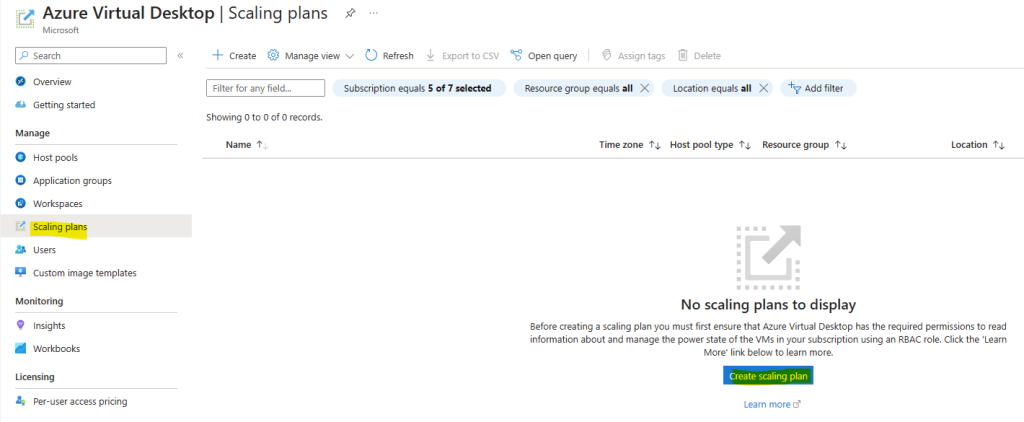

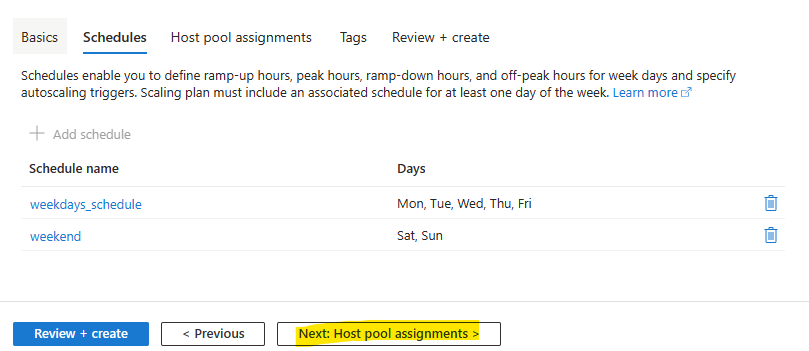

Afin d’économiser sur la consommation Azure, ajoutez un scaling plan qui pilotera la VM GPU AVD selon les besoins de connexion :

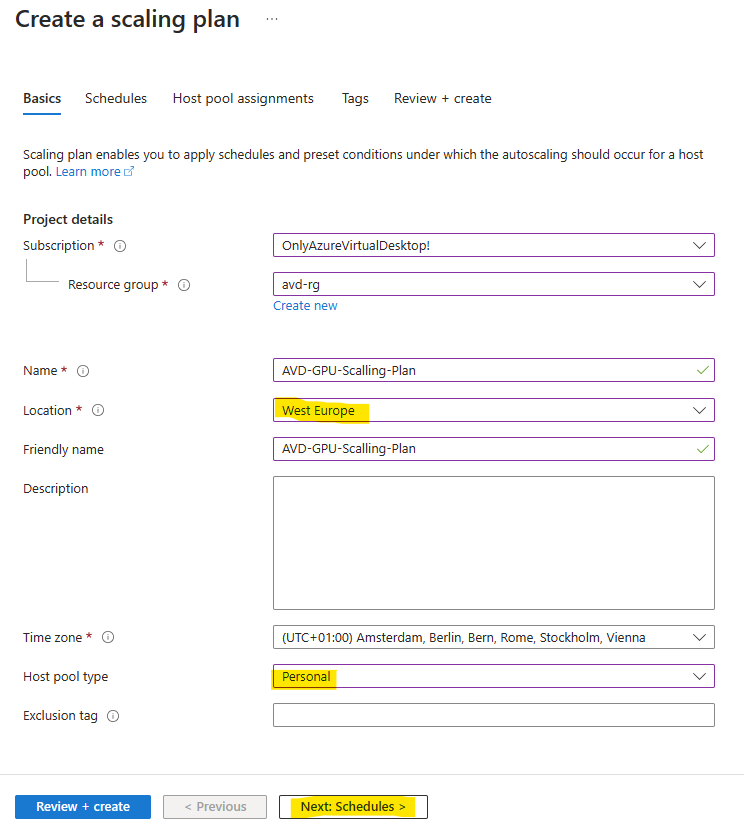

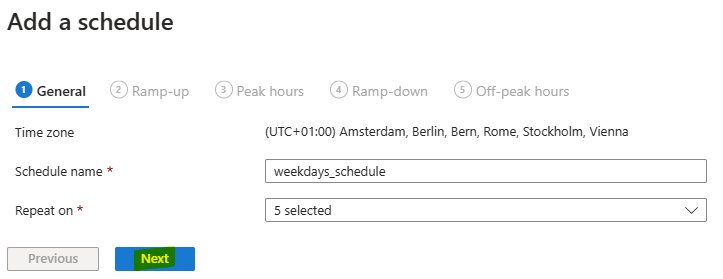

Donnez-lui un nom, placez-le dans la même région Azure que votre pool d’hôtes AVD, puis cliquez sur Suivant :

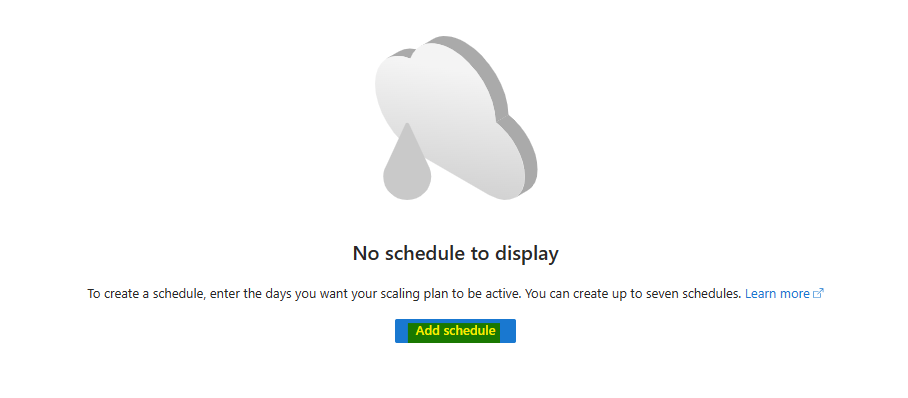

Ajoutez un ou plusieurs plannings selon vos besoins, sachant qu’une journée de la semaine ne peut être présent que dans un seul planning

Sélectionnez les jours de la semaine correspondant à vos besoins, puis cliquez sur Suivant :

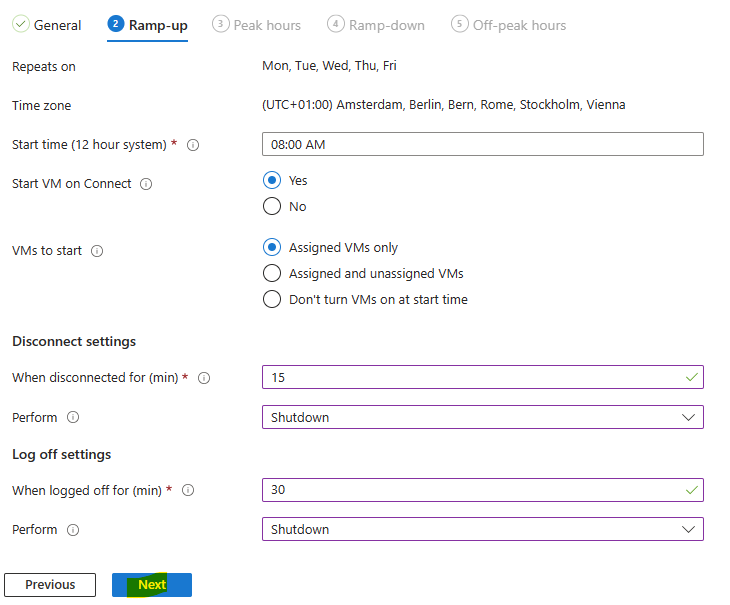

L’onglet suivant reprend le fuseau horaire du premier onglet et vous demande de renseigner les champs ci-dessous, puis de cliquer sur Suivant :

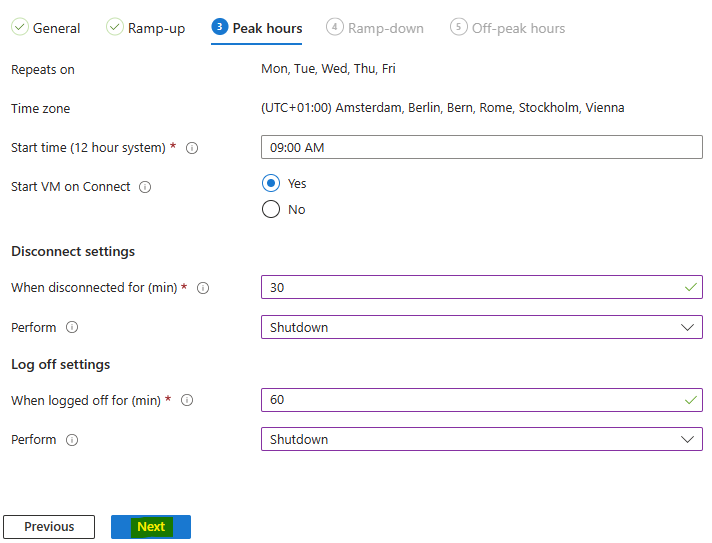

Renseignez les mêmes options que pour la phase précédente, puis cliquez sur Suivant :

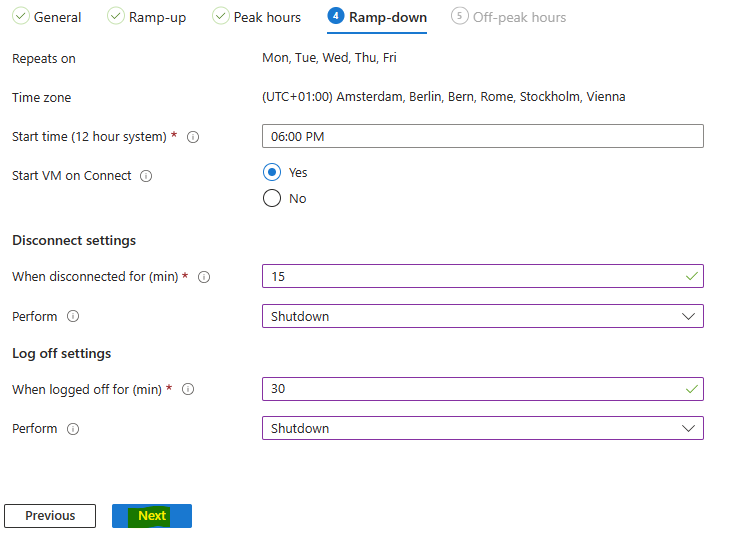

Renseignez les mêmes options que pour la phase précédente, puis cliquez sur Suivant :

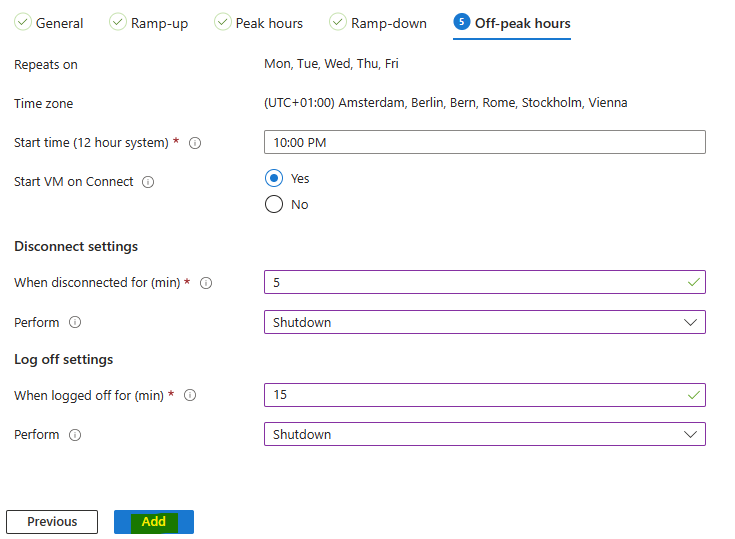

Renseignez les mêmes options que pour la phase précédente, puis cliquez sur Ajouter :

Ajoutez si-besoin un second calendrier pour les autres jours, puis cliquez sur Suivant :

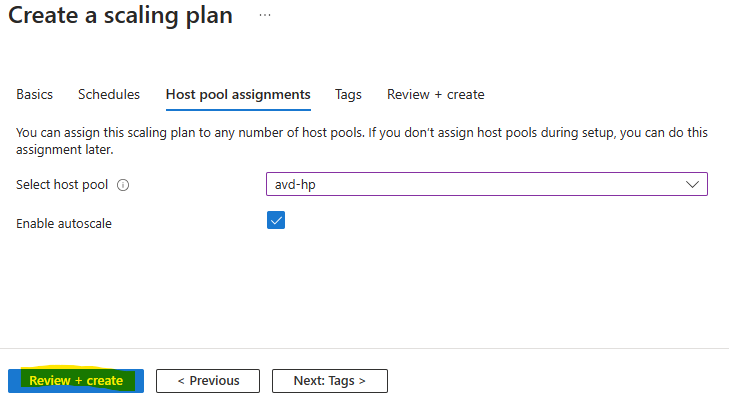

Rattachez votre pool d’hôtes à la configuration en n’oubliant pas de cocher la case pour l’activer, puis cliquez ici pour lancer la validation Azure :

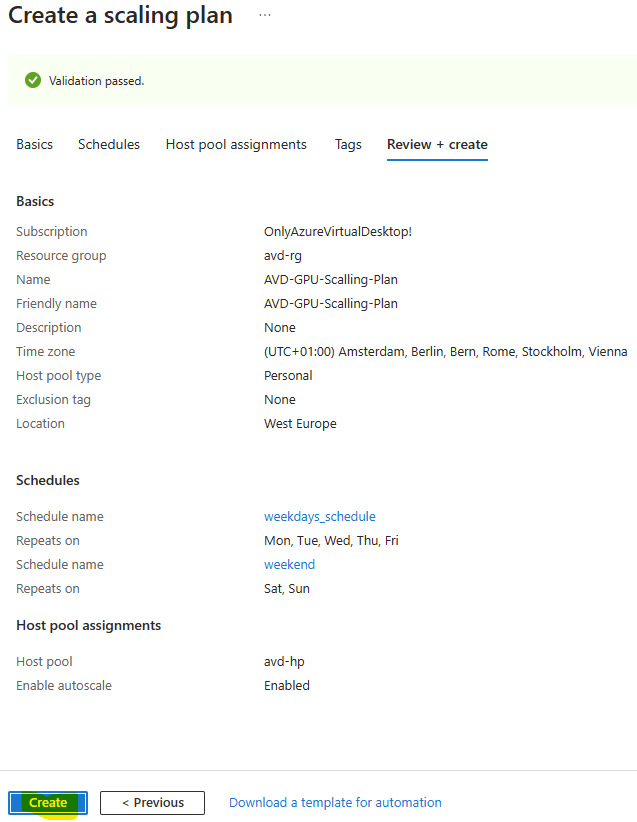

Une fois la validation Azure réussie, cliquez sur Créer pour valider la configuration :

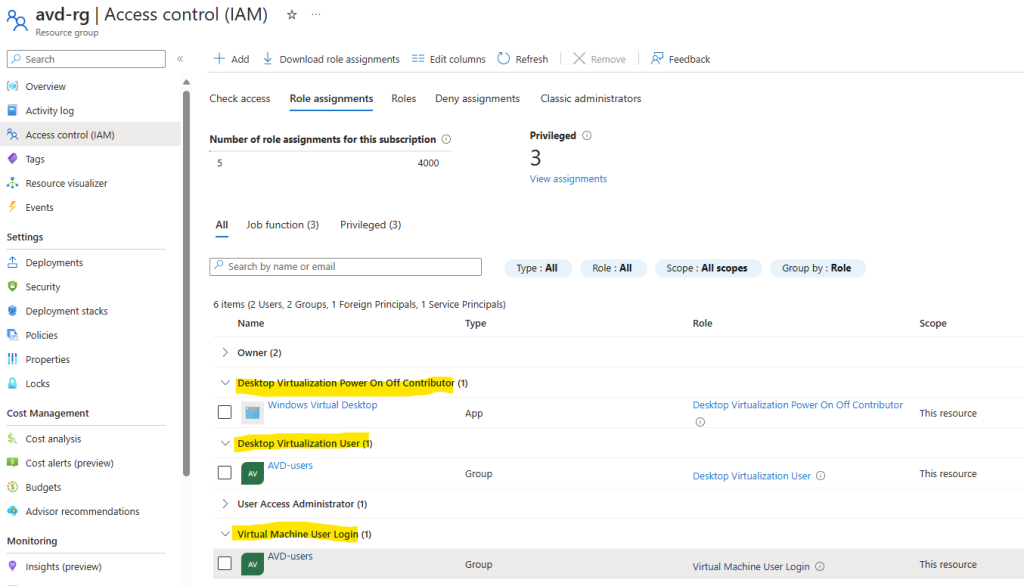

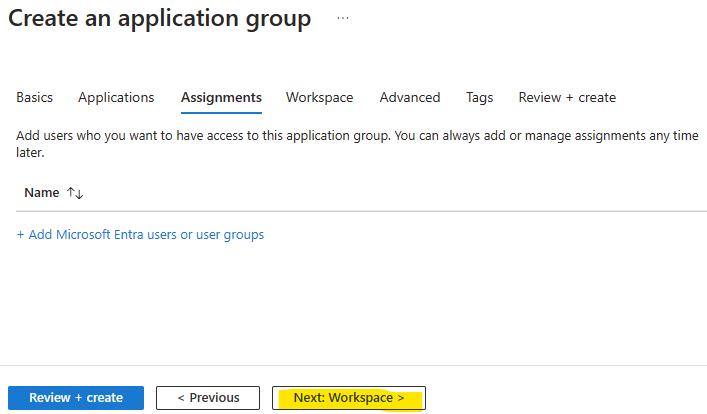

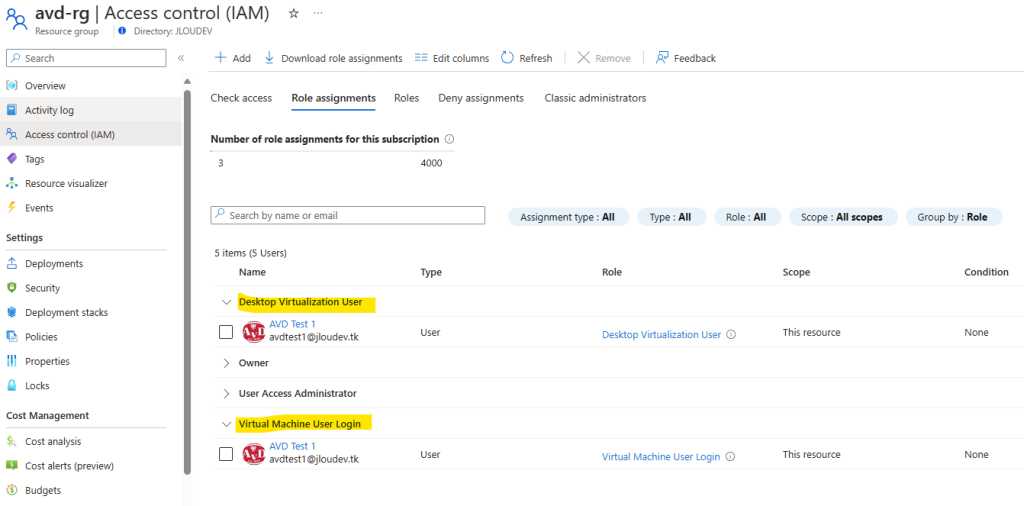

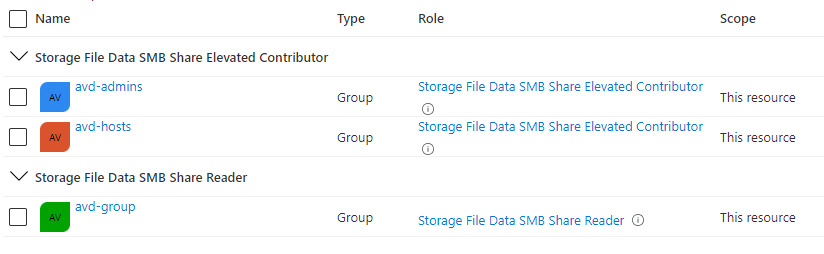

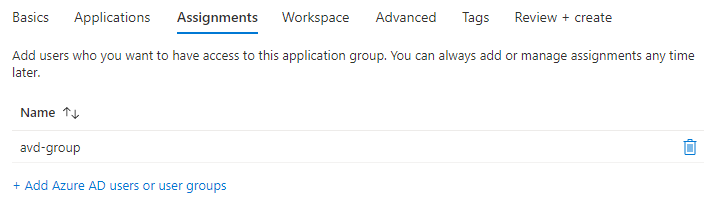

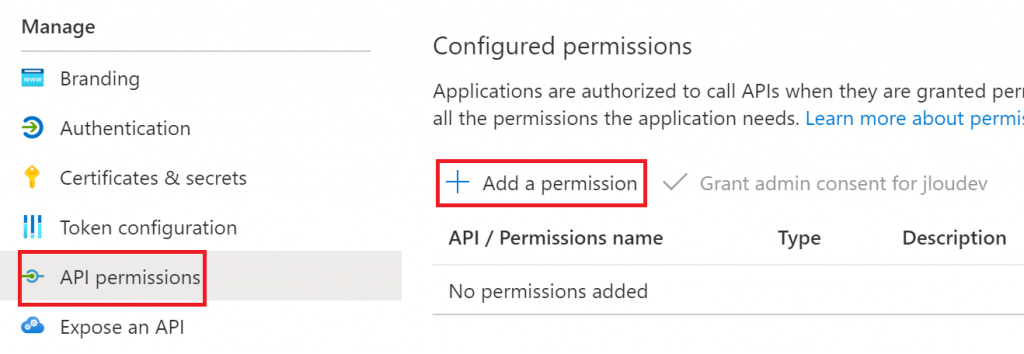

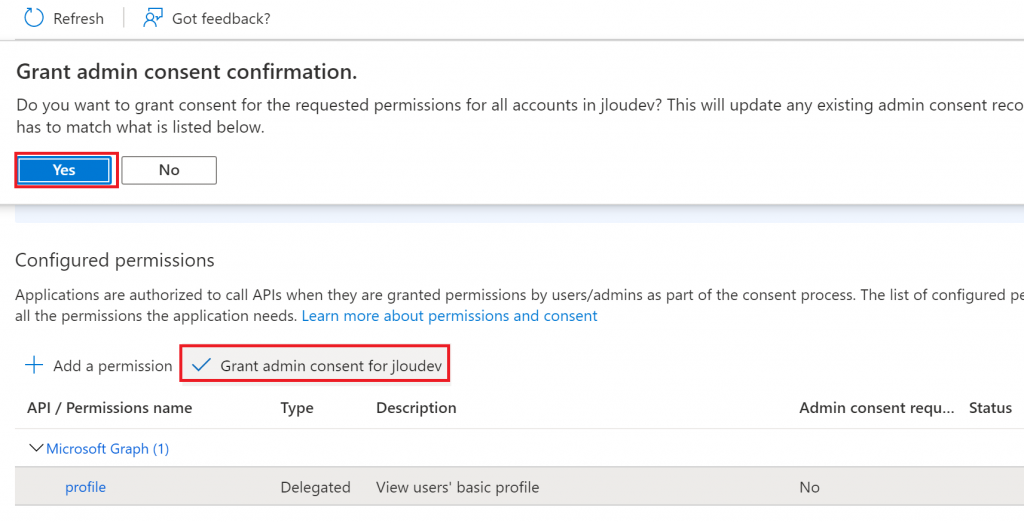

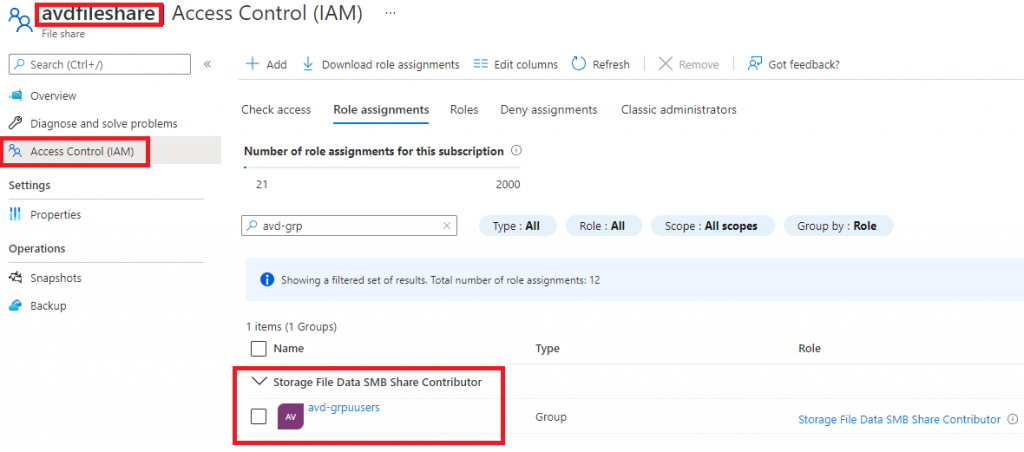

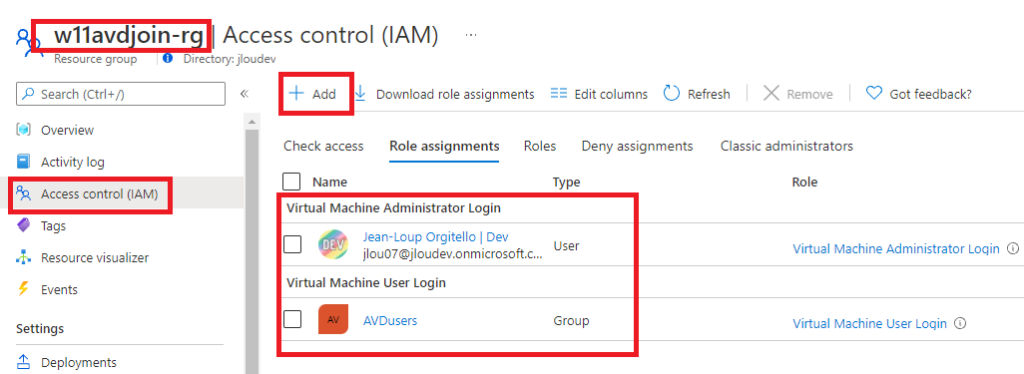

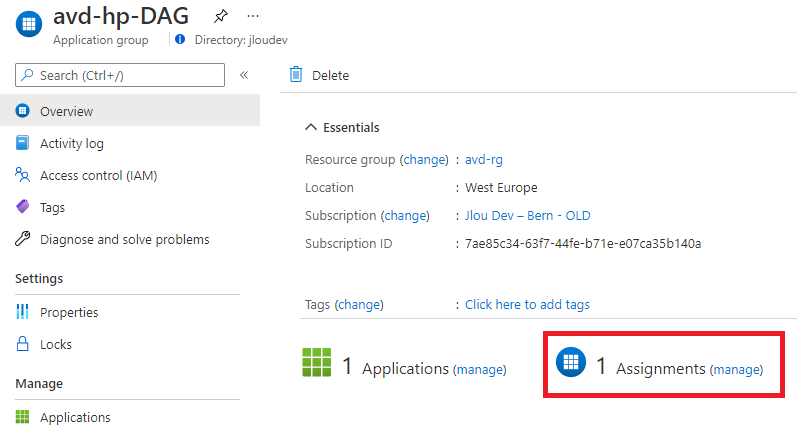

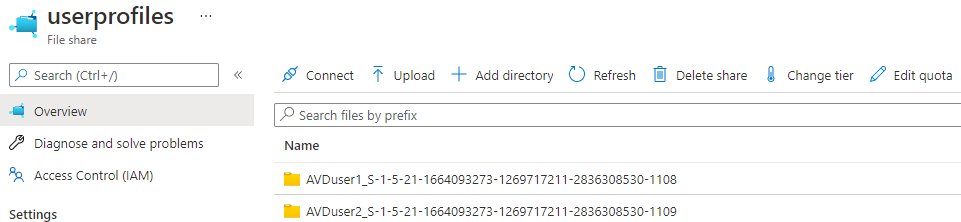

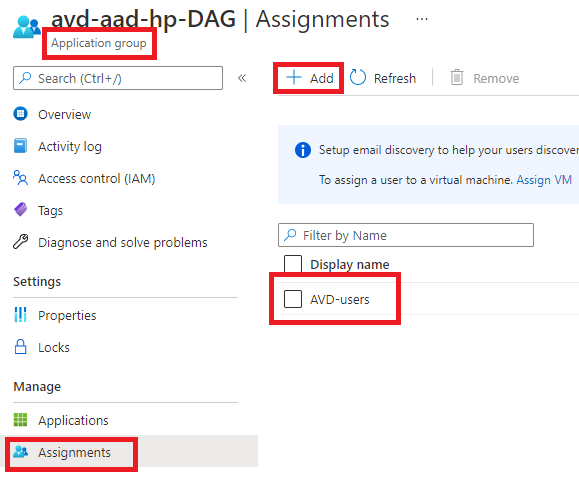

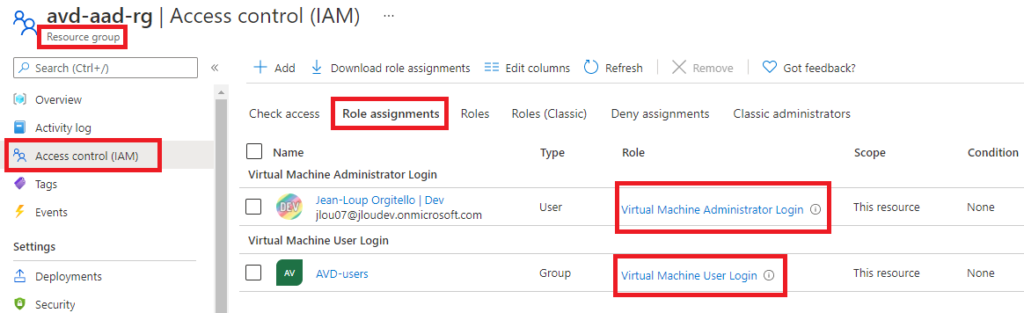

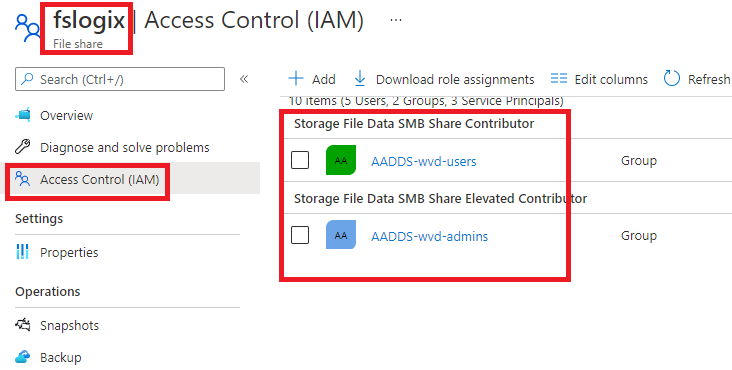

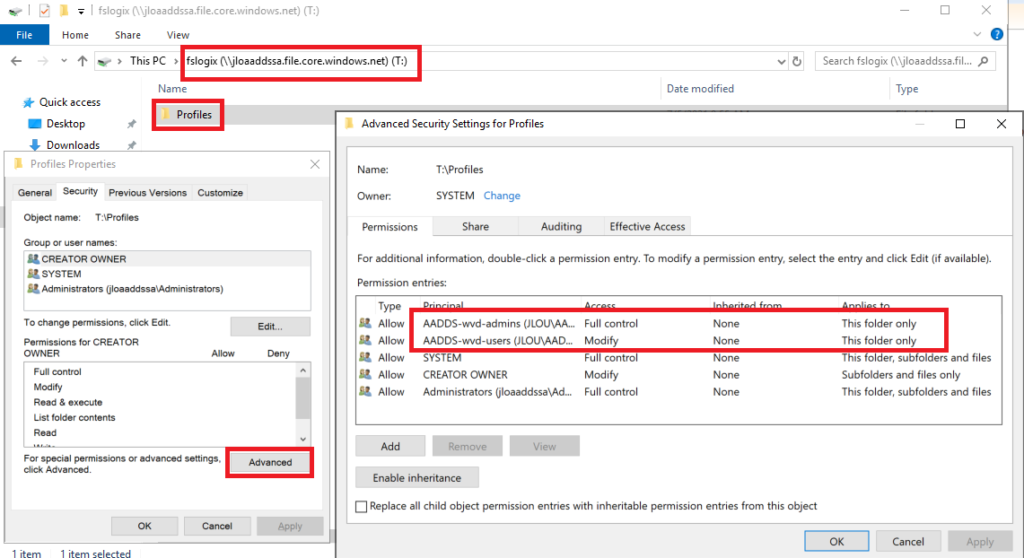

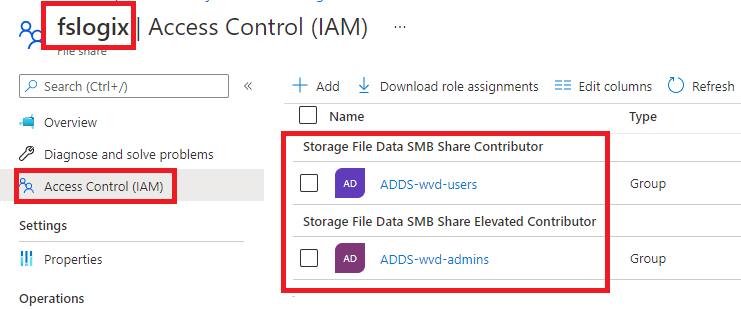

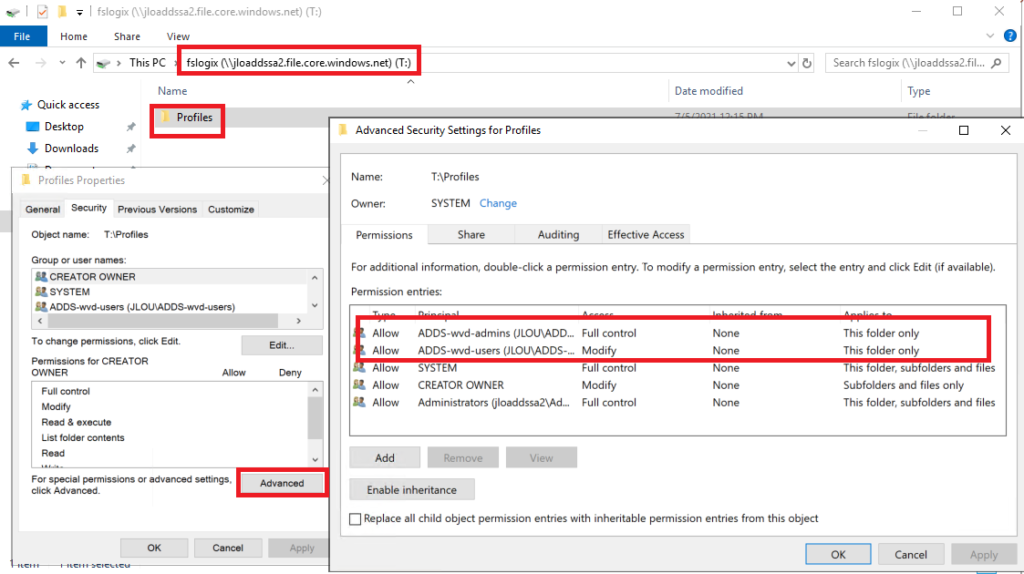

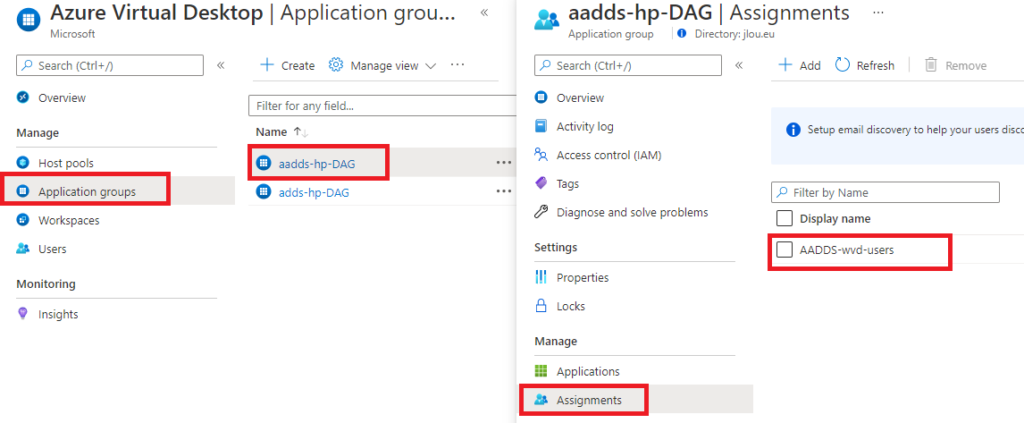

Rajoutez les rôles RBAC suivants au niveau du groupe de ressources Azure contenant votre environnement AVD :

- Permettre à Azure Virtual Desktop de pouvoir allumer et éteindre les VMs AVD

- Permettre à notre utilisateur de test de voir l’espace de travail AVD

- Permettre à notre utilisateur de test d’ouvrir une session Windows AVD

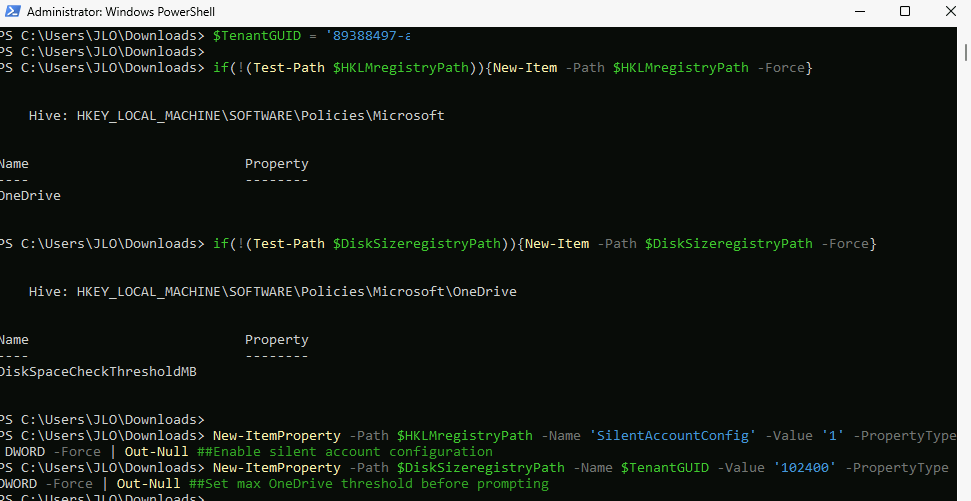

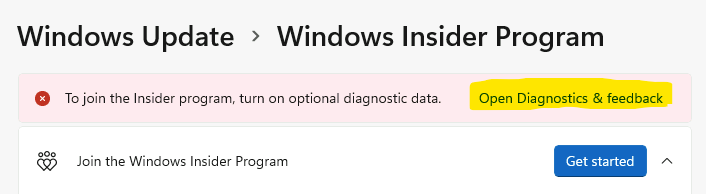

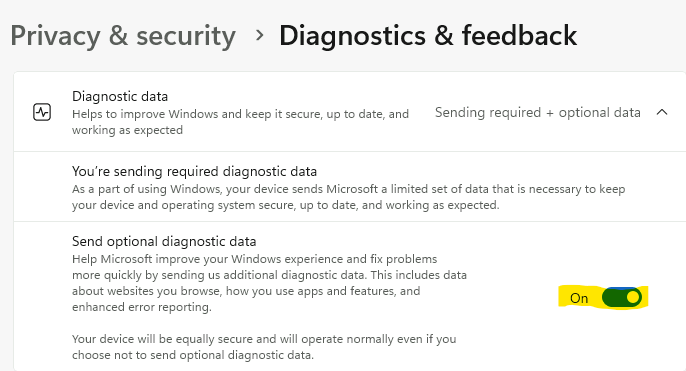

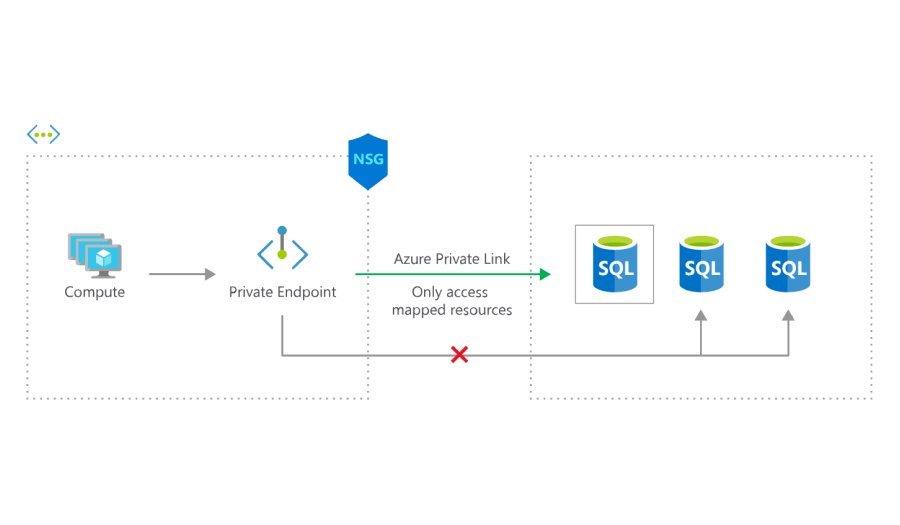

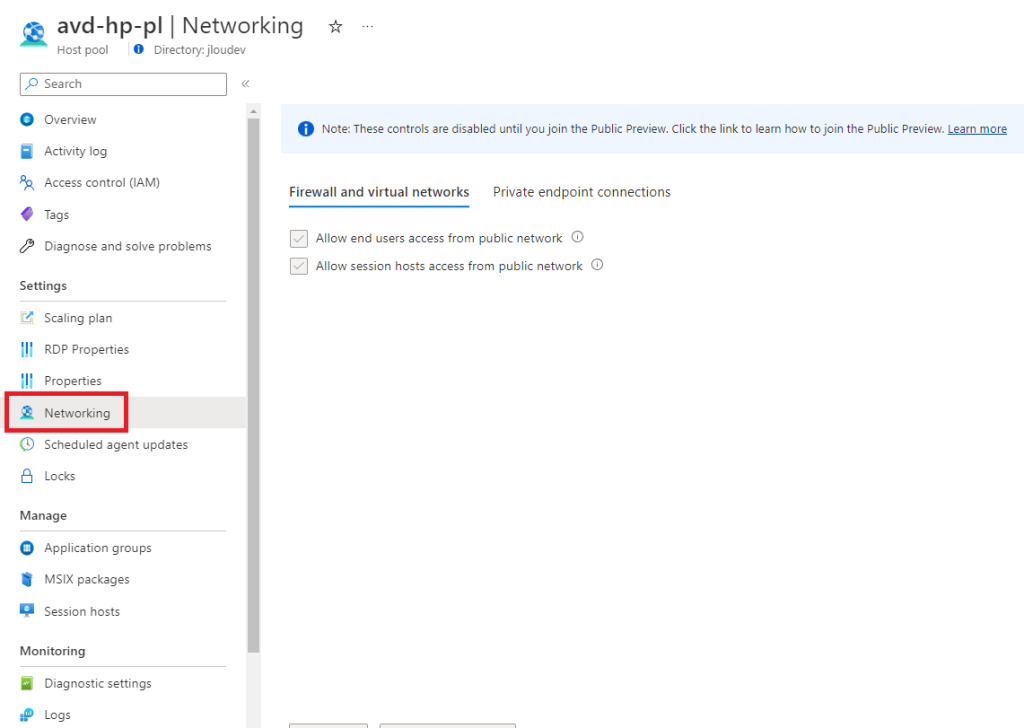

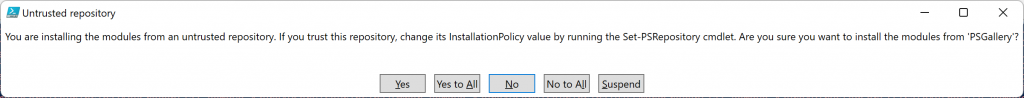

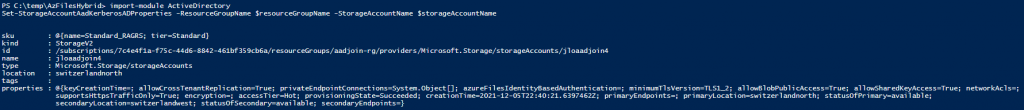

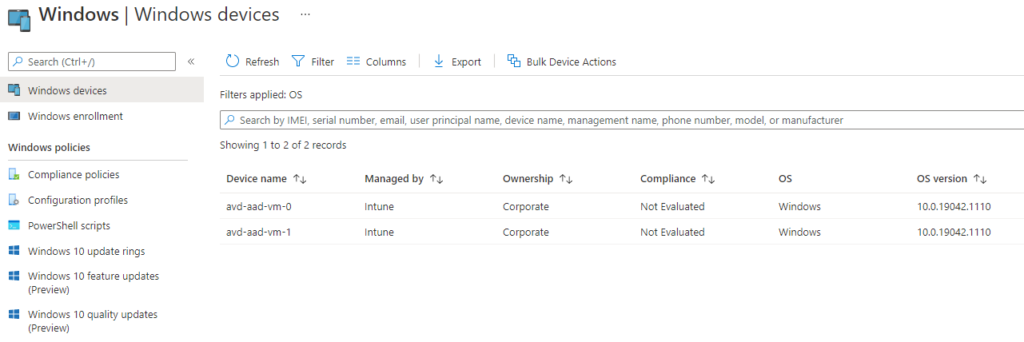

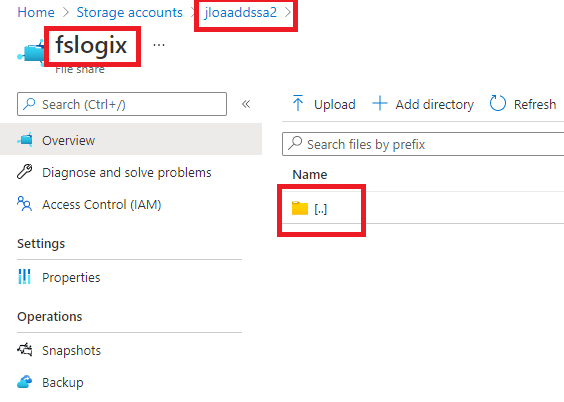

La suite de la configuration GPU peut s’effectuer via une configuration poussée par Intune.

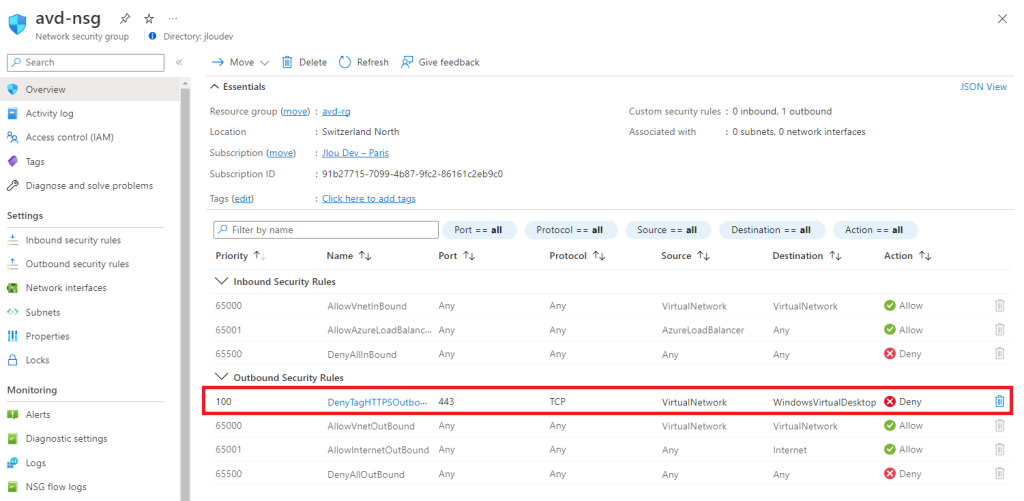

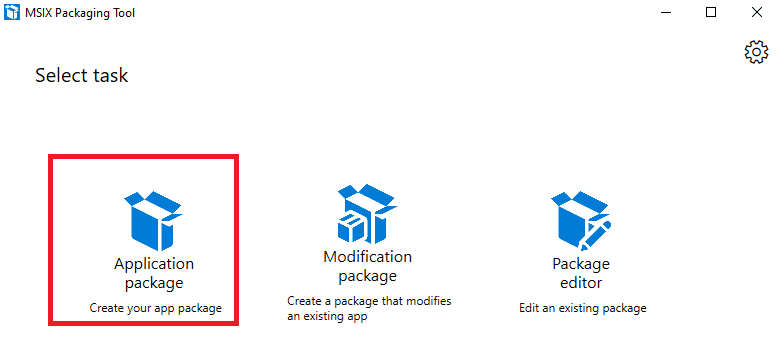

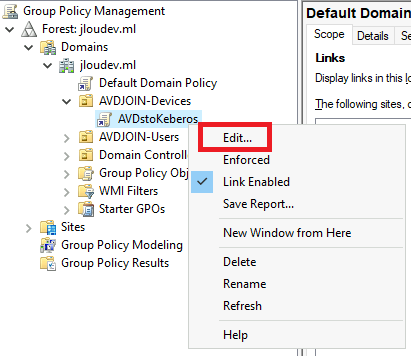

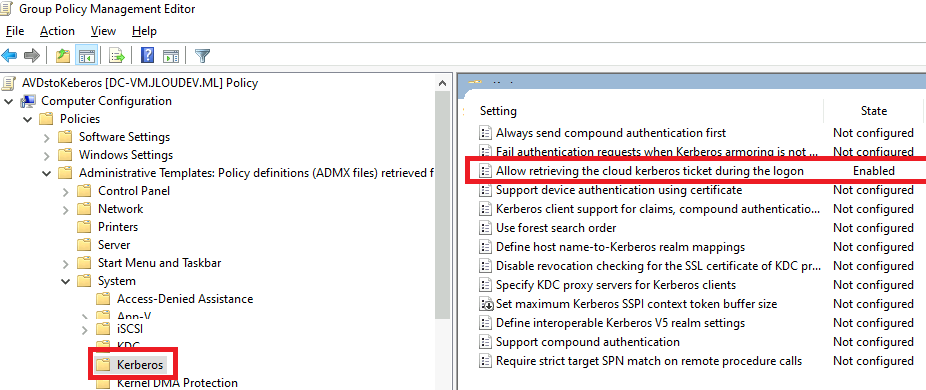

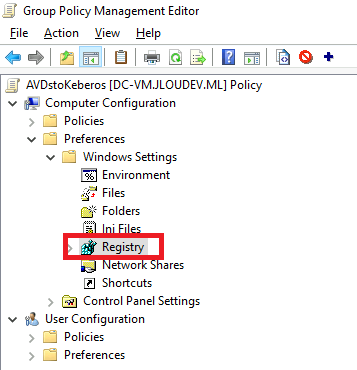

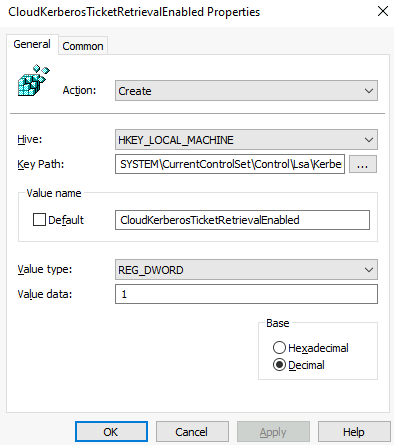

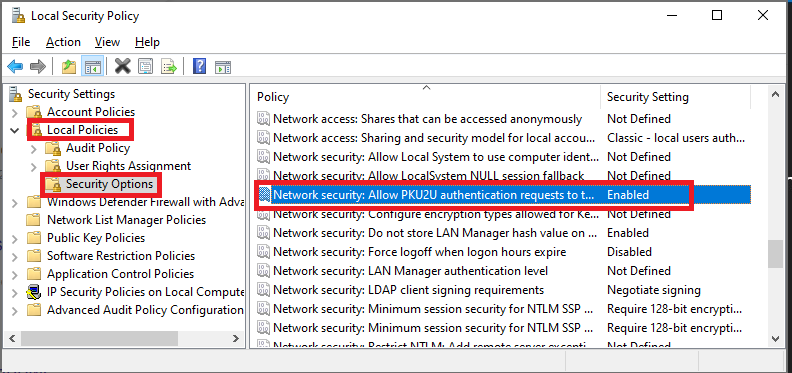

Etape VII – Post-configuration GPU 2/2 :

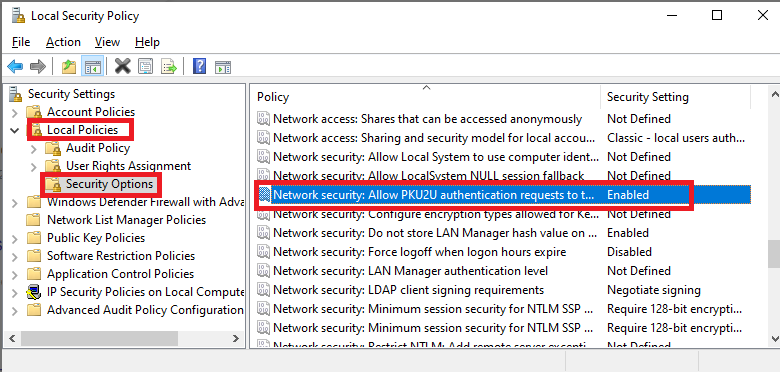

D’autres configurations sont nécessaires sur les VM GPU AVD pour que la session Windows ouverte via le protocole RDP tire pleinement partie des performances GPU.

Dans le cas d’un Azure Virtual Desktop sous Windows 11, nous devons nous intéresser aux 2 configurations suivantes :

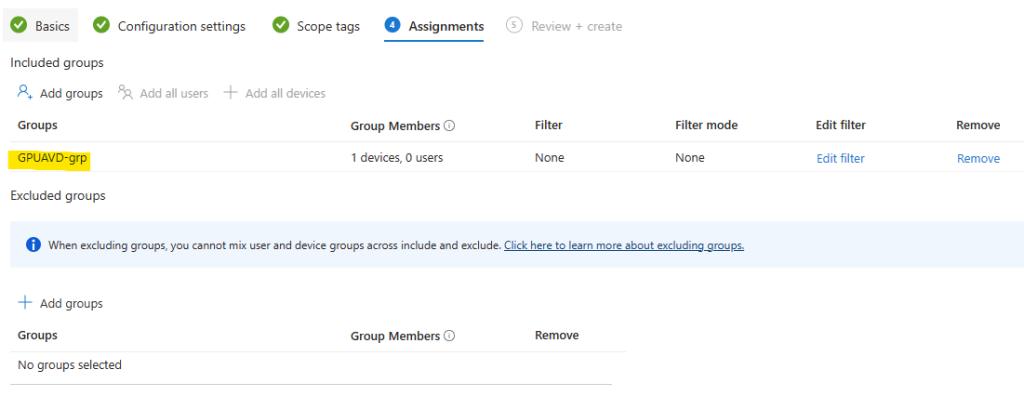

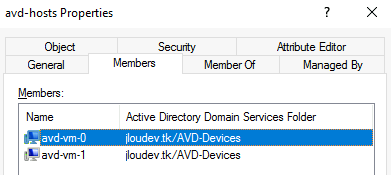

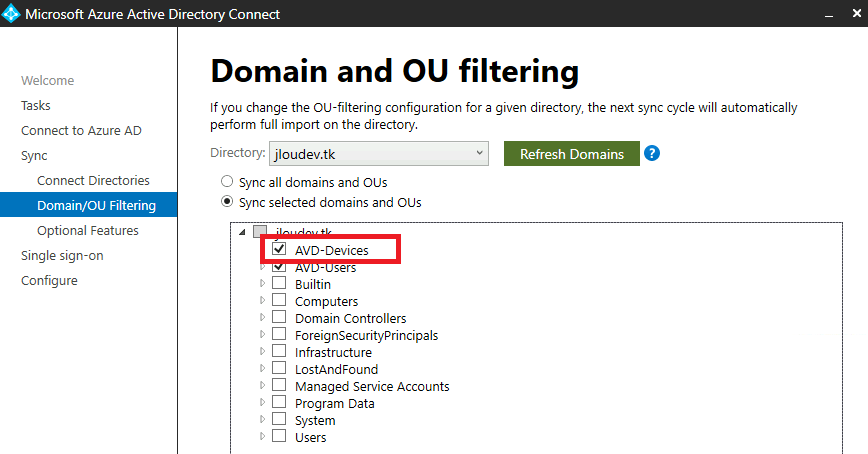

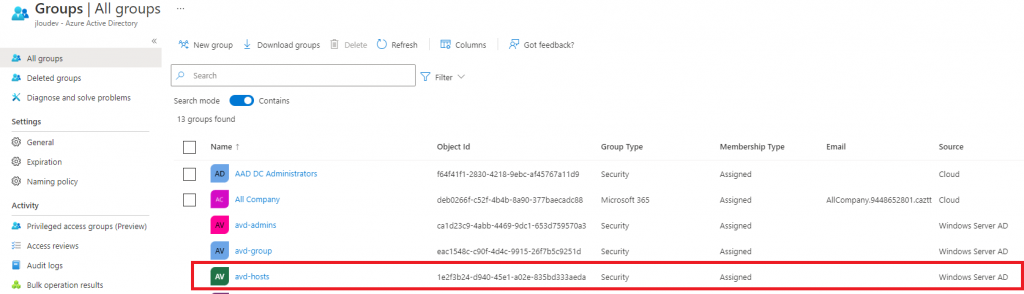

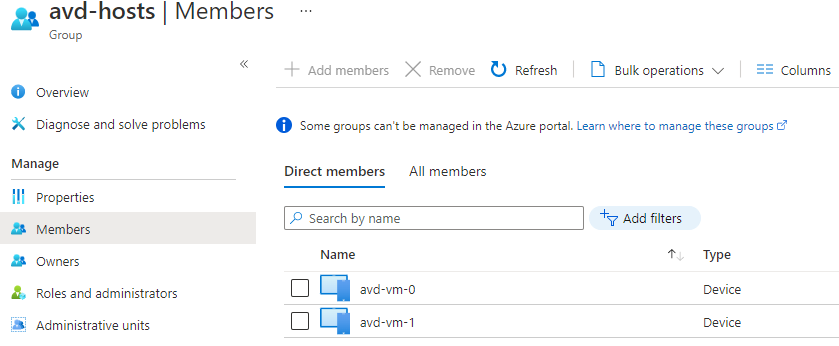

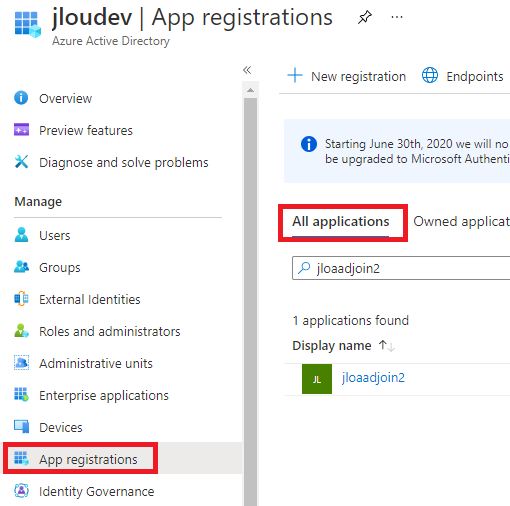

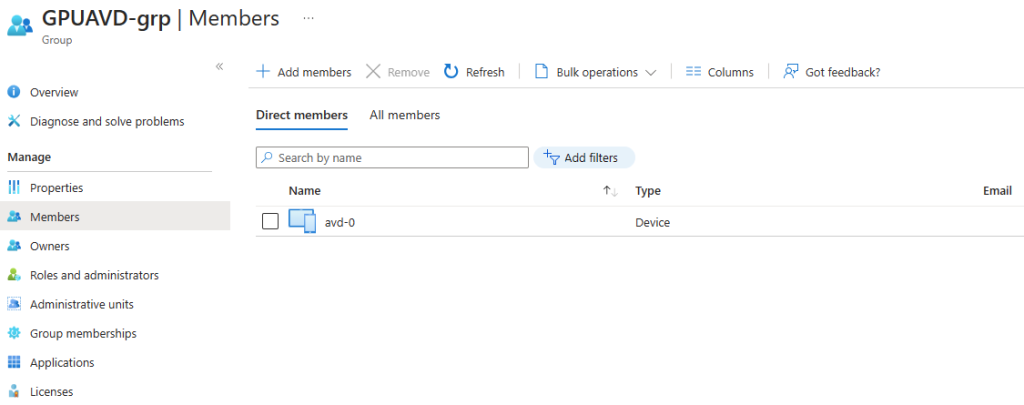

Nous pouvons très facilement terminer cette configuration via la mise en place d’un profil de configuration Intune. Pour cela, nous avons besoin de créer un groupe Entra ID pour affecter le profil de configuration GPU à notre VM AVD GPU :

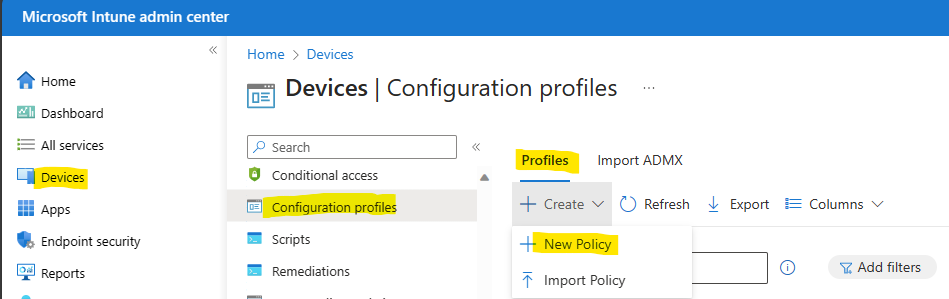

Continuons sur le portail Intune pour créer notre profil de configuration Windows, cliquez sur Créer une nouvelle Police :

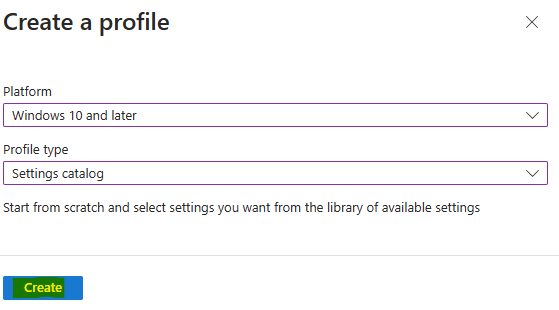

Continuez comme ceci :

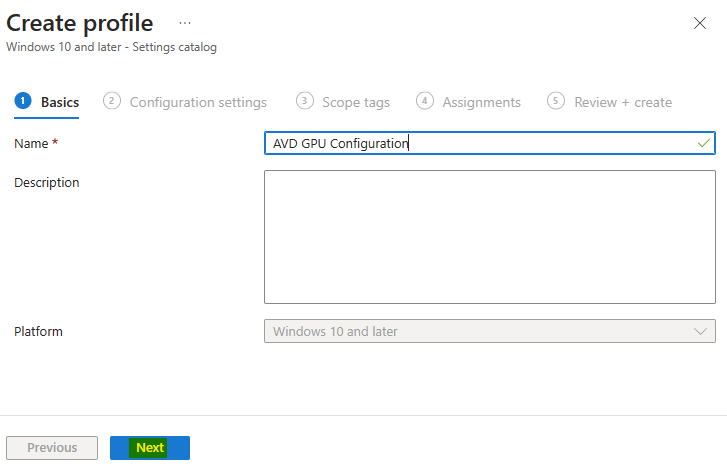

Nommez votre profil de configuration GPU, puis cliquez sur Suivant :

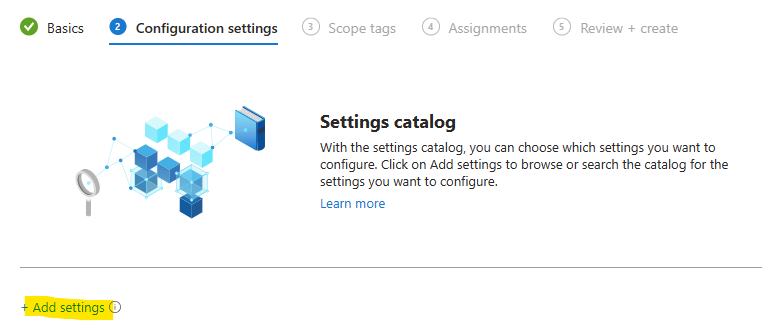

Cliquez sur Ajouter un paramètre :

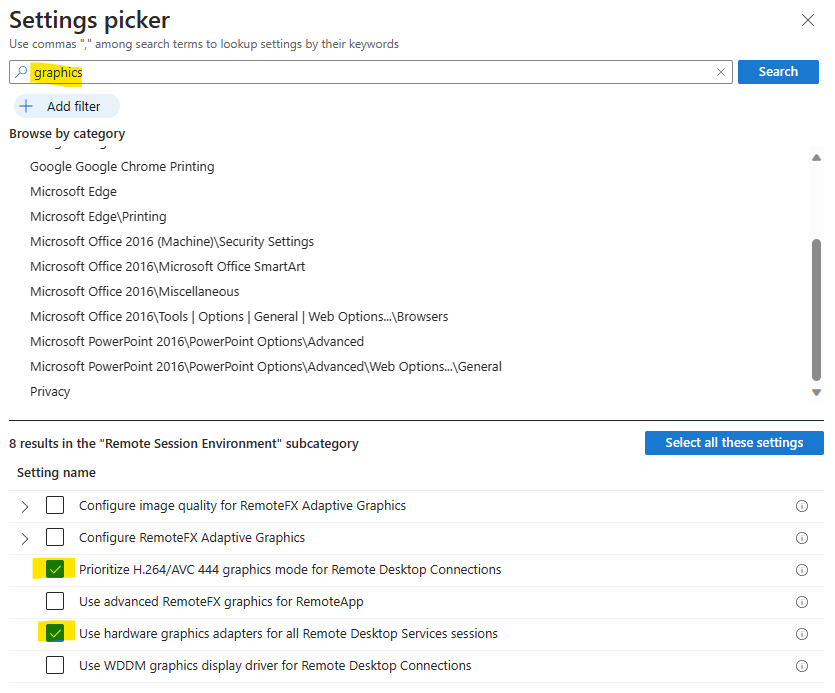

Rechercher les 2 paramètres GPU suivants :

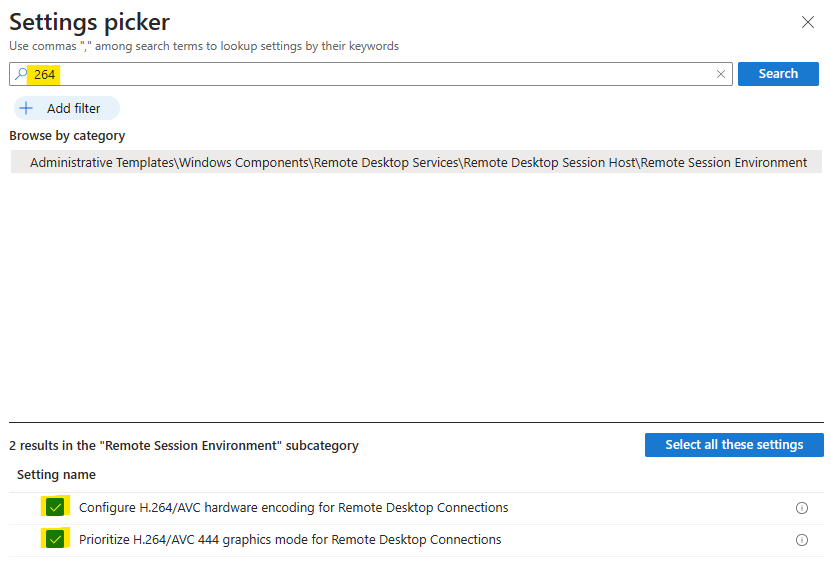

Ajoutez également ce troisième paramètre GPU suivant :

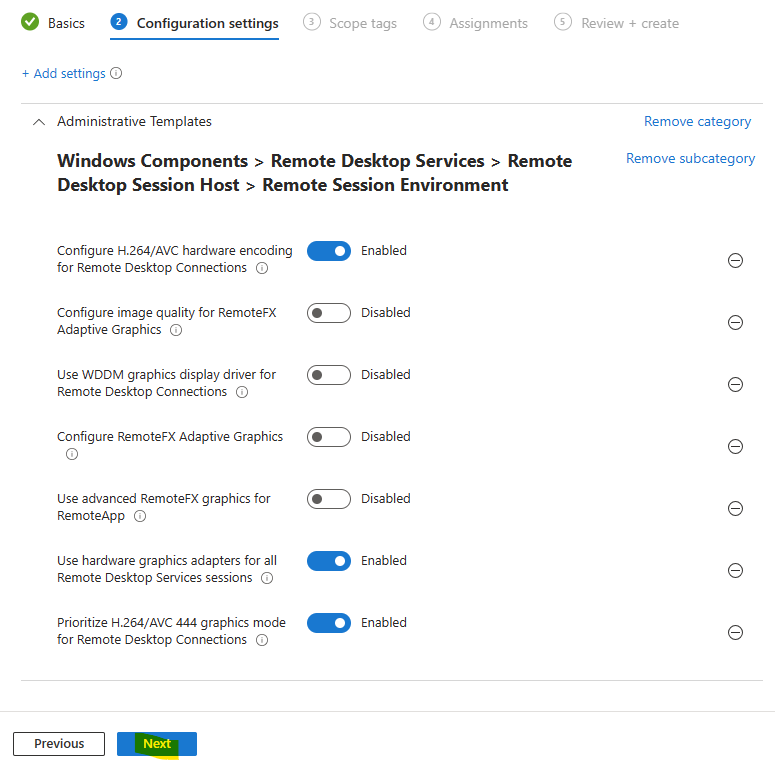

Activez ces 3 paramètres comme ceci :

Cliquez sur Suivant :

Ajoutez le groupe Entra ID contenant votre VM GPU AVD, puis cliquez sur Suivant :

Terminez la création de votre police de configuration.

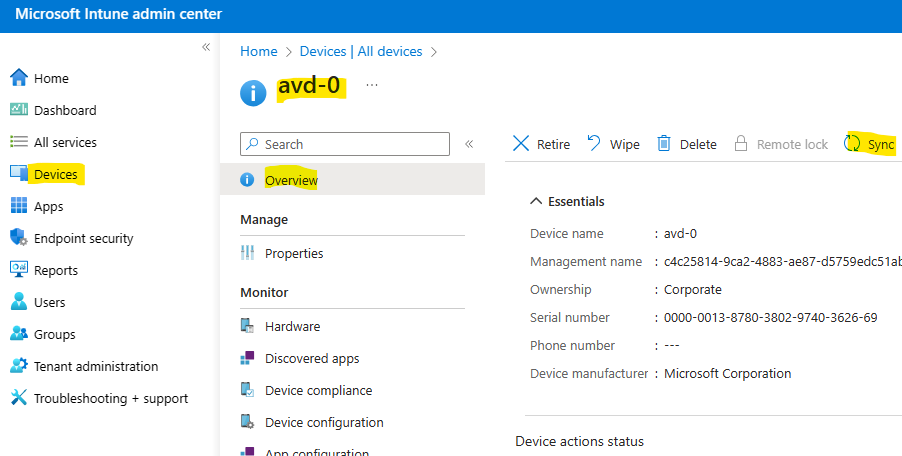

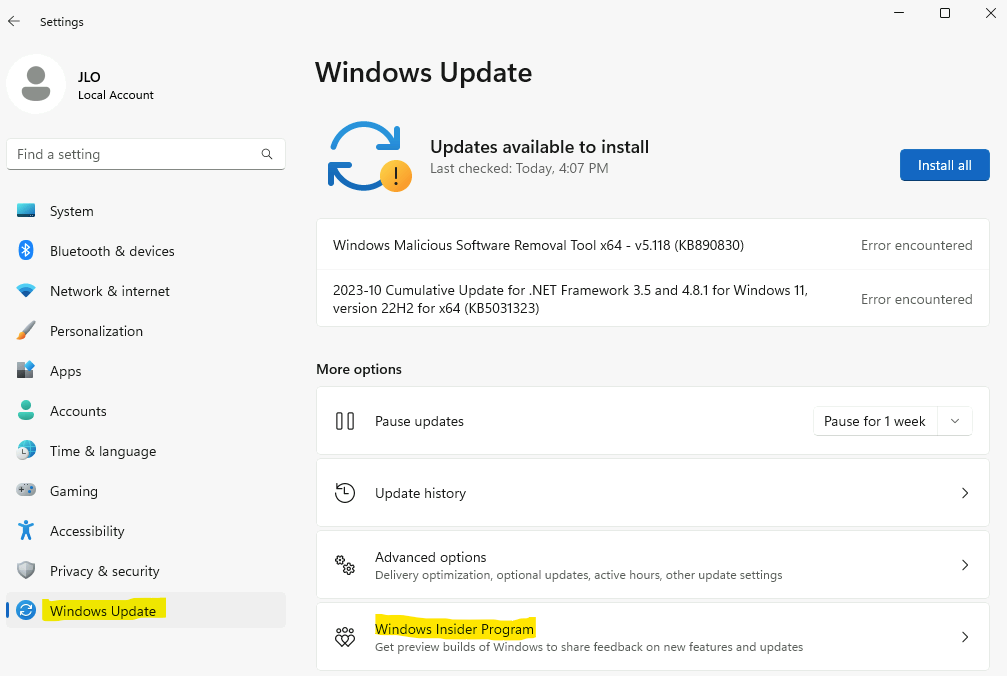

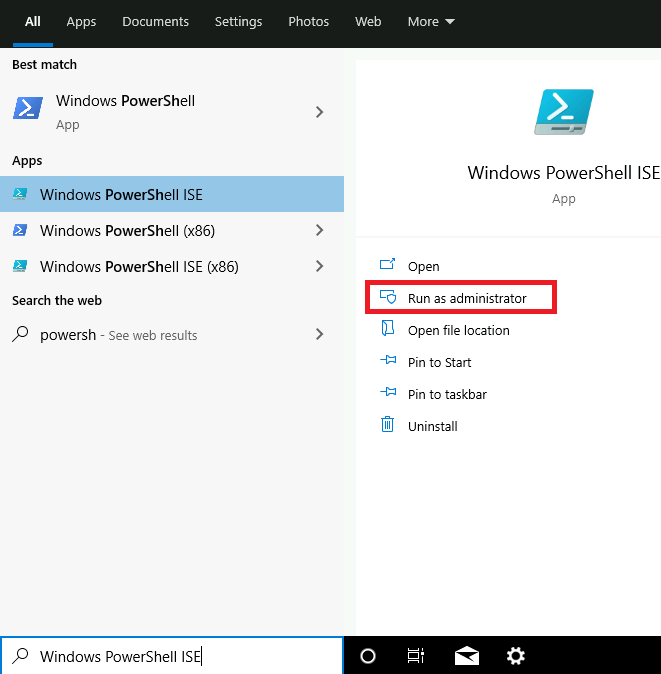

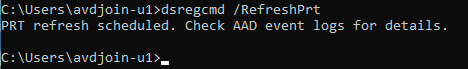

Retournez sur la VM GPU AVD, puis lancez une synchronisation forcée pour accélérer le déploiement du profil de configuration :

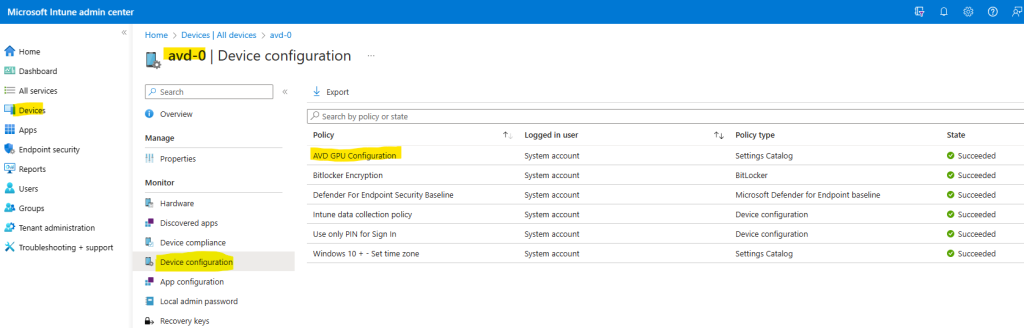

Environ 15 à 30 minutes plus tard, la police de configuration GPU créée sur Intune apparaît bien comme installée sur la VM GPU AVD :

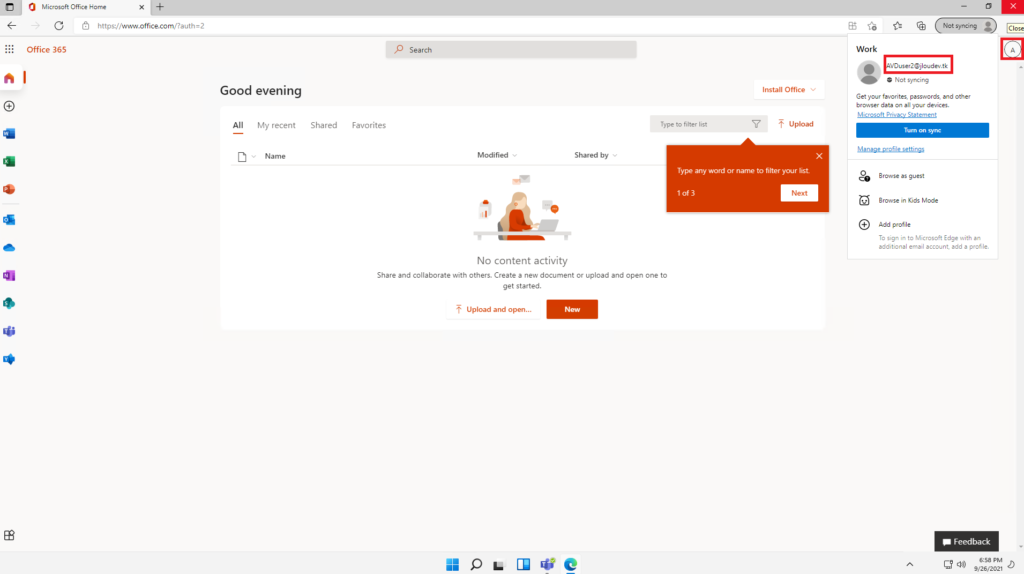

La configuration GPU est maintenant en place, il ne nous reste maintenant qu’à tout vérifier sur la VM GPU AVD grâce à notre utilisateur de test.

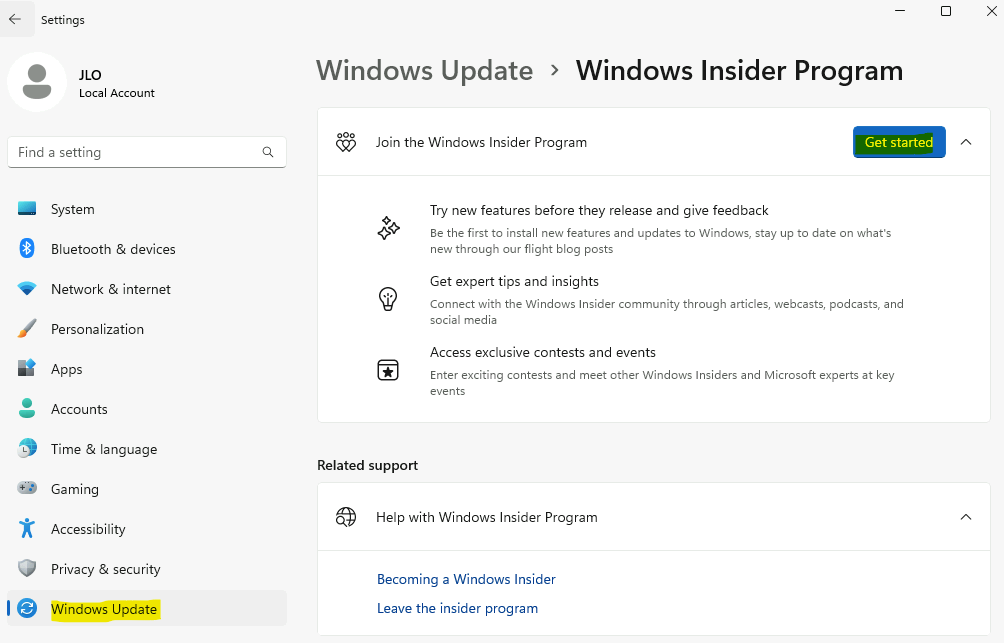

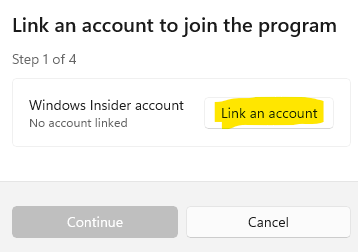

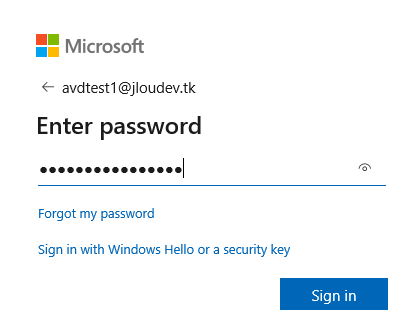

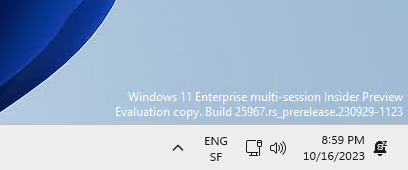

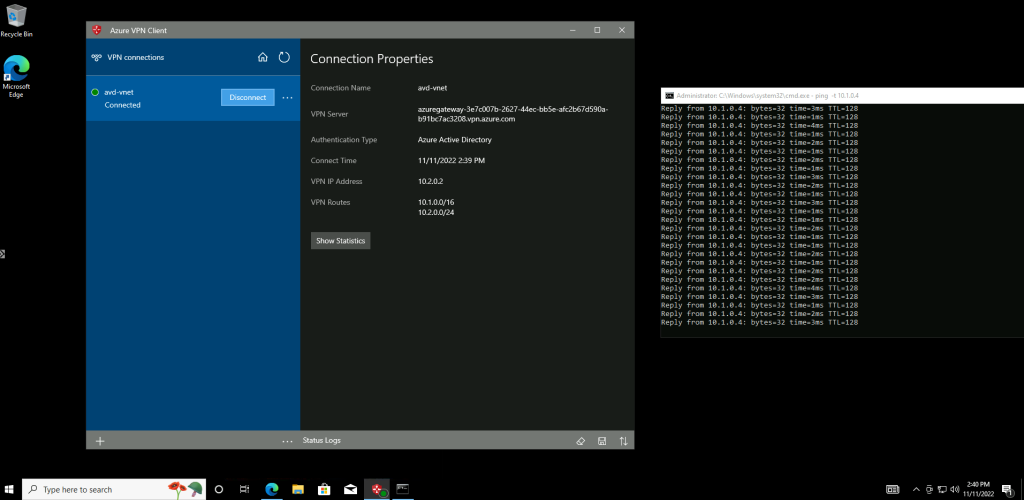

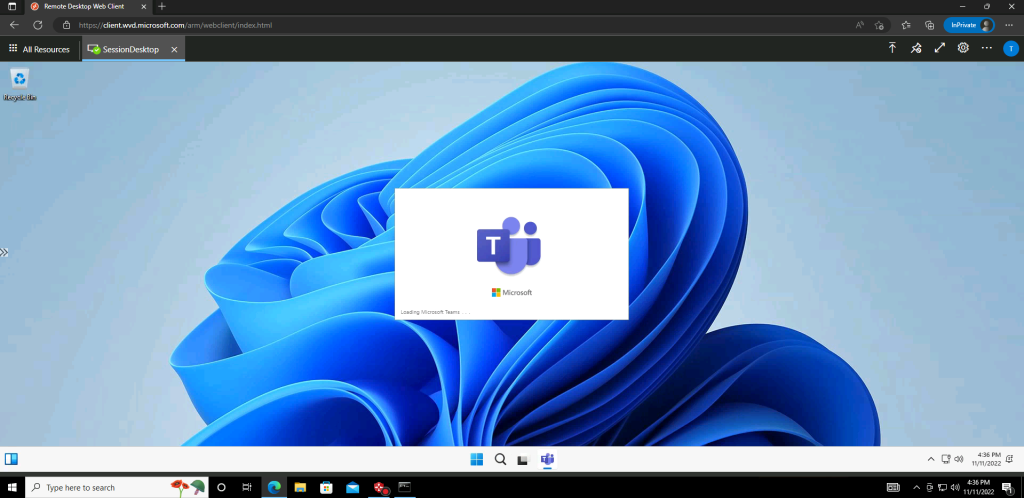

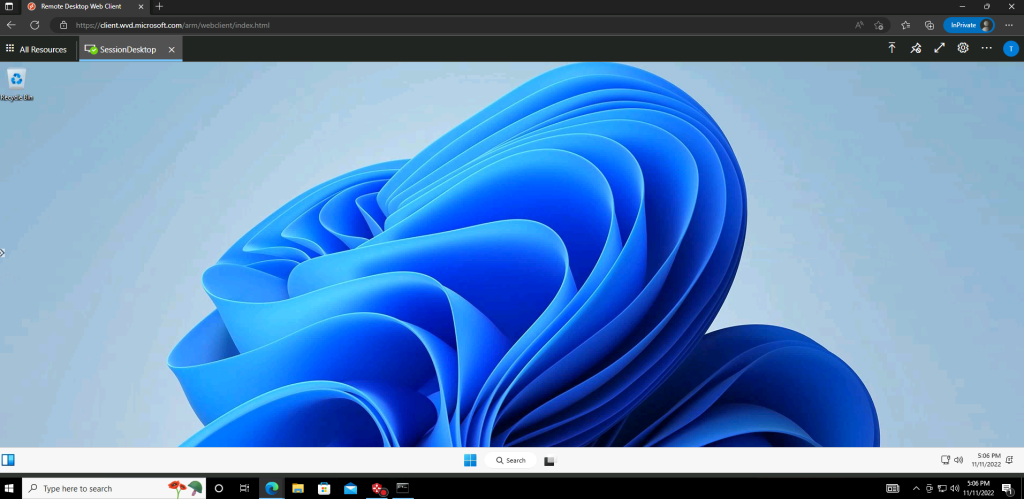

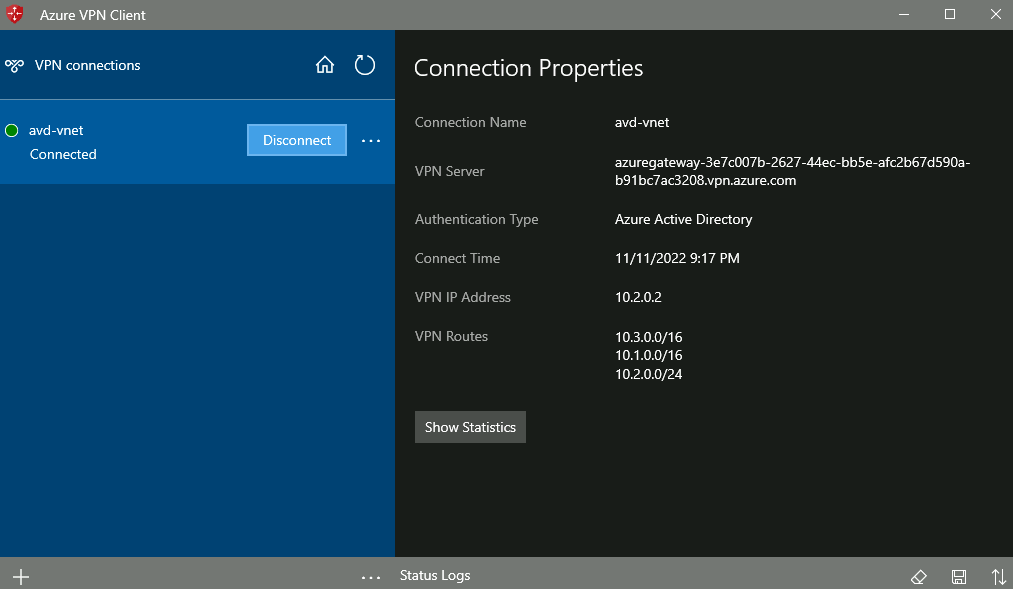

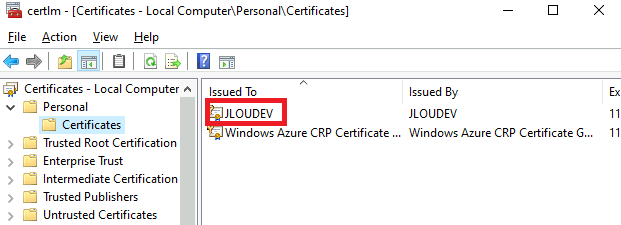

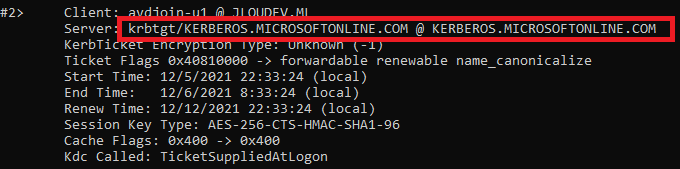

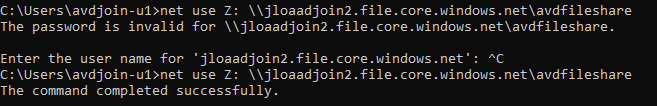

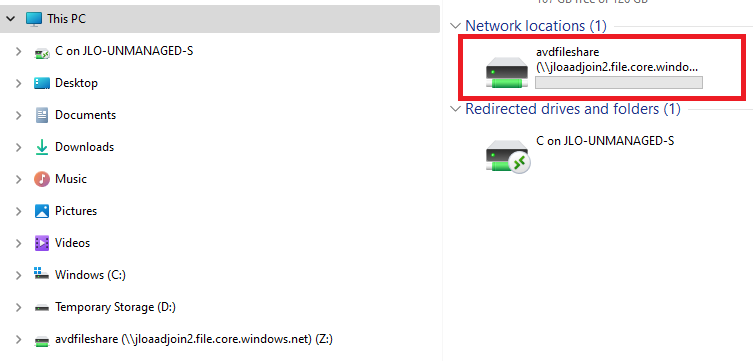

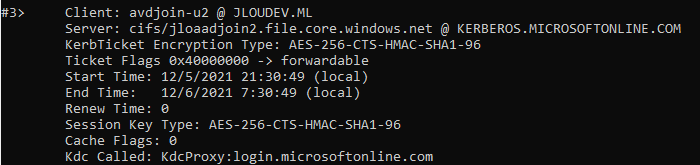

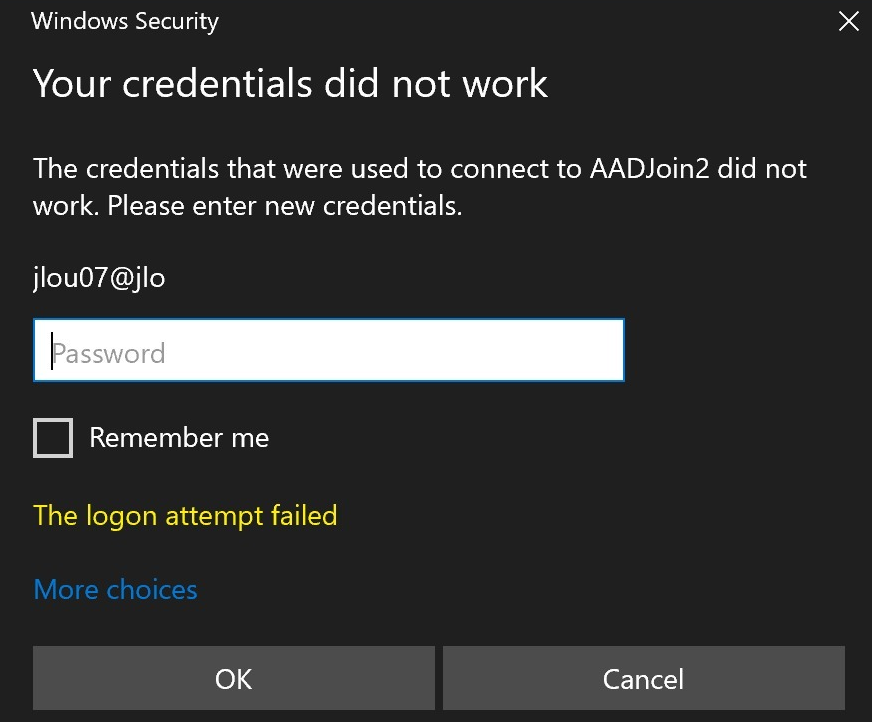

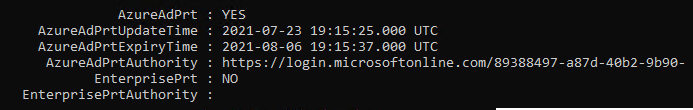

Etape VIII – Vérification de la configuration GPU :

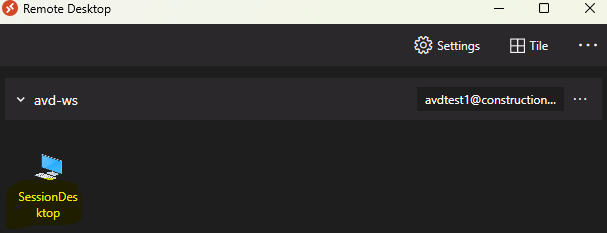

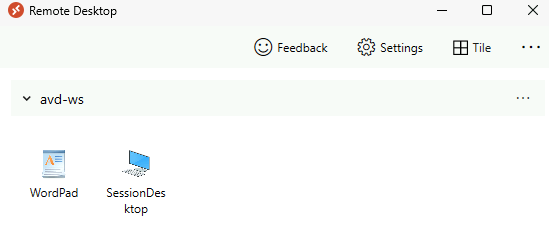

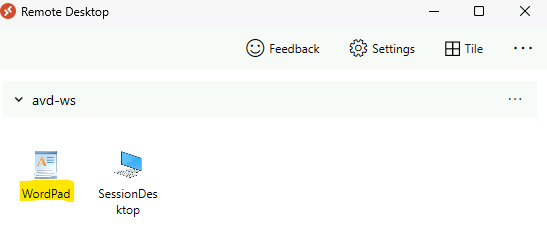

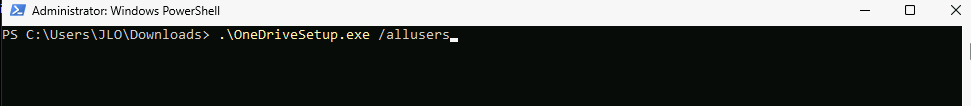

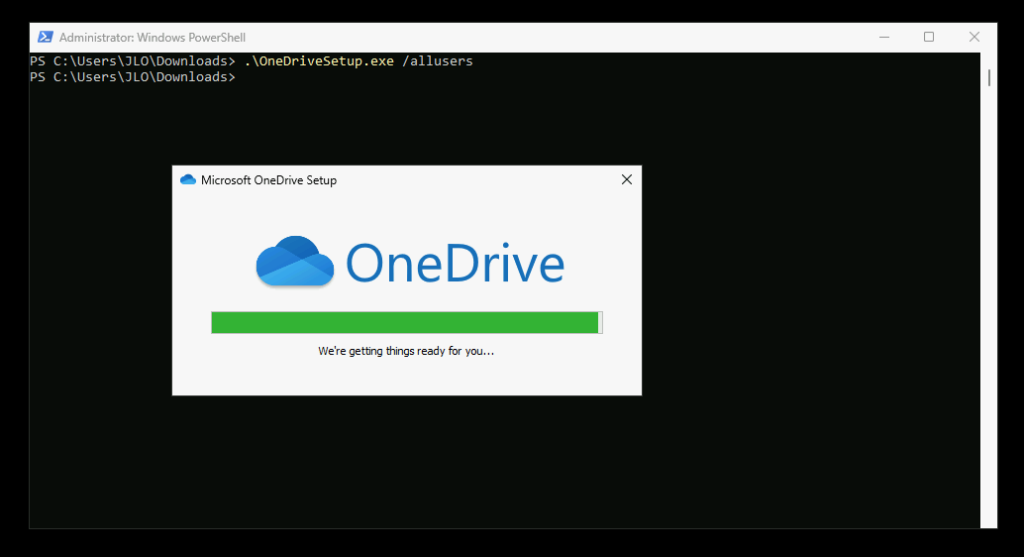

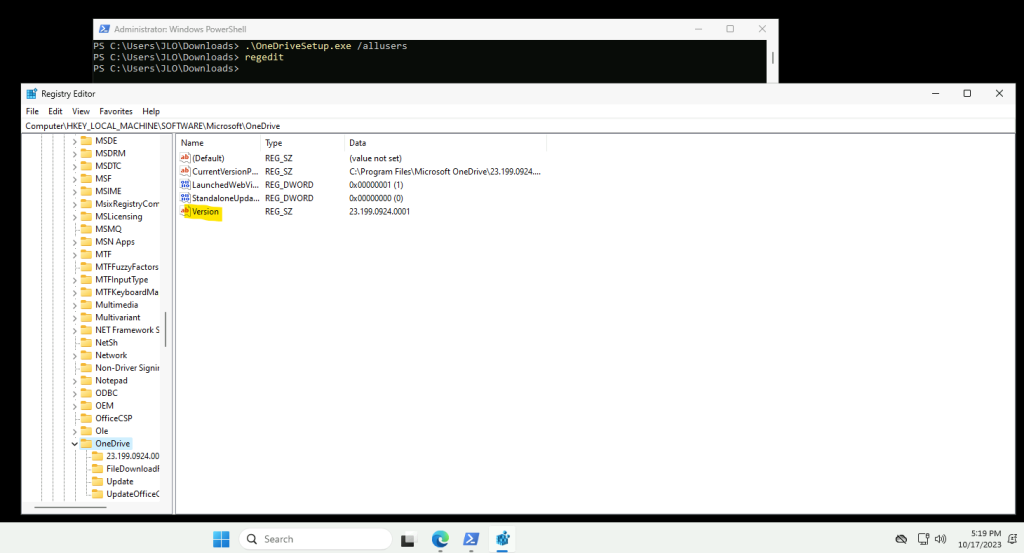

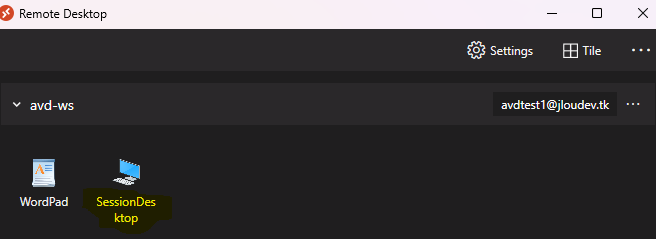

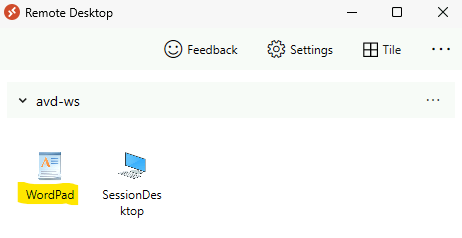

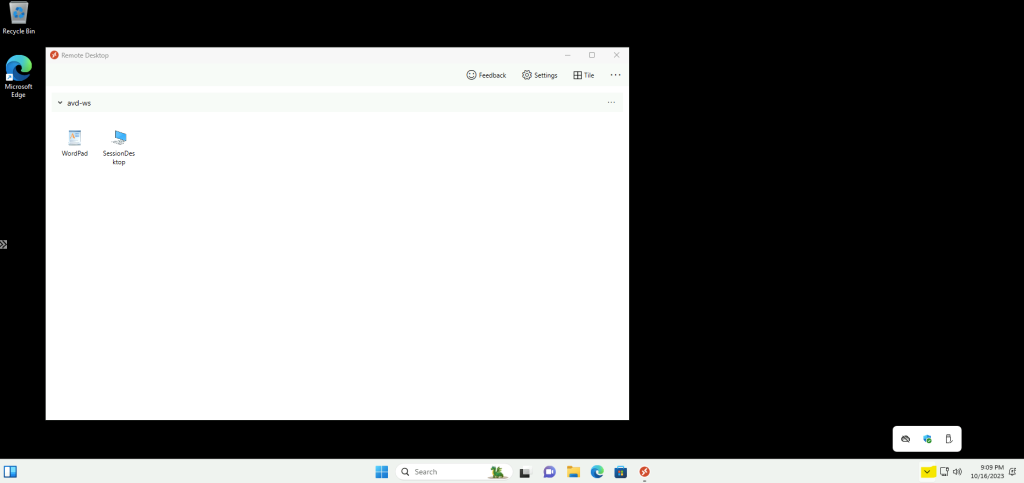

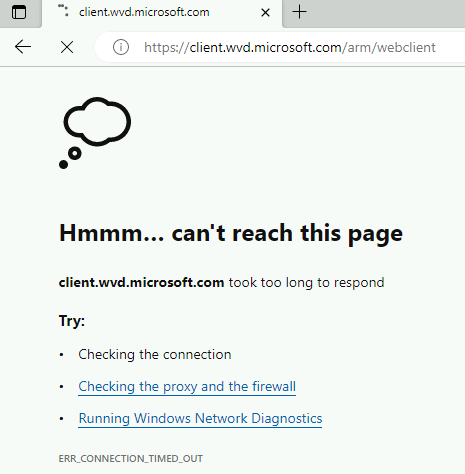

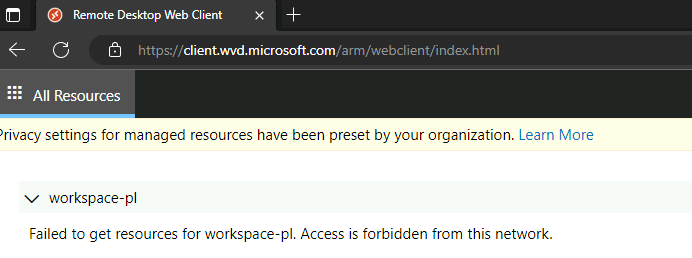

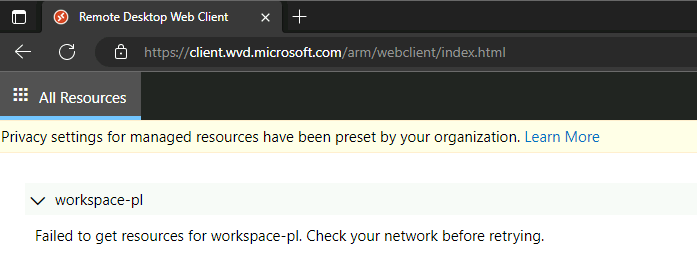

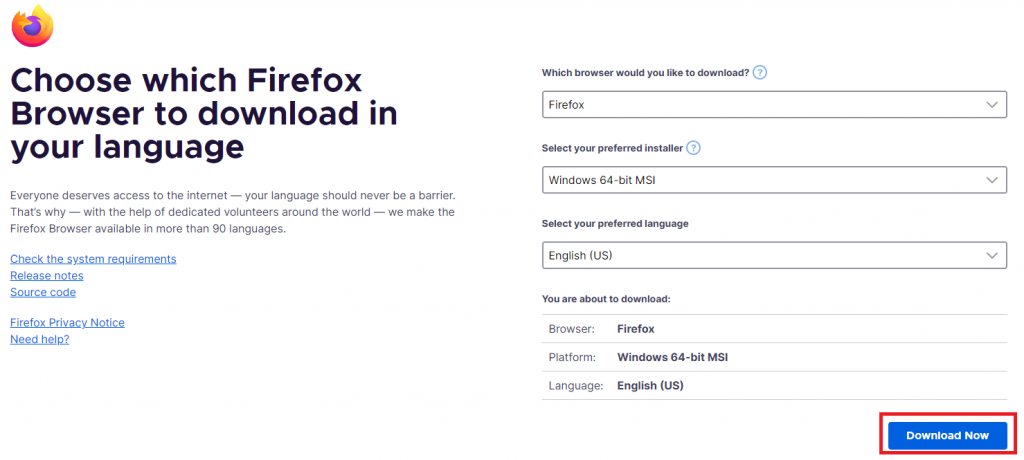

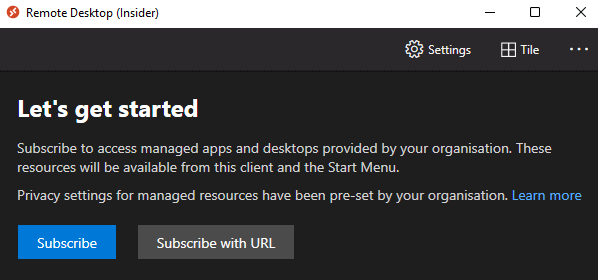

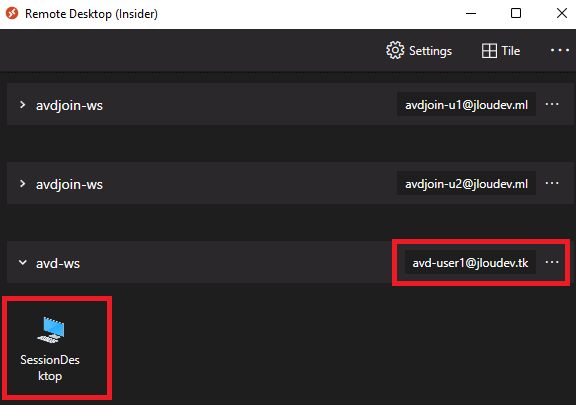

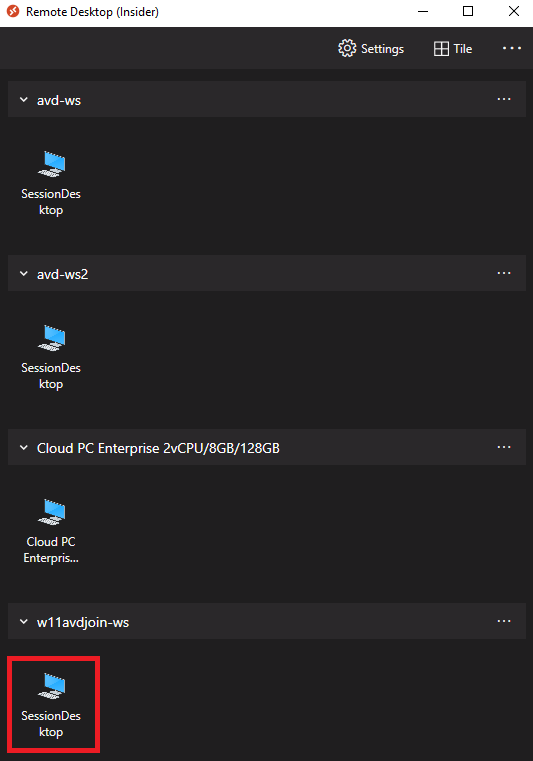

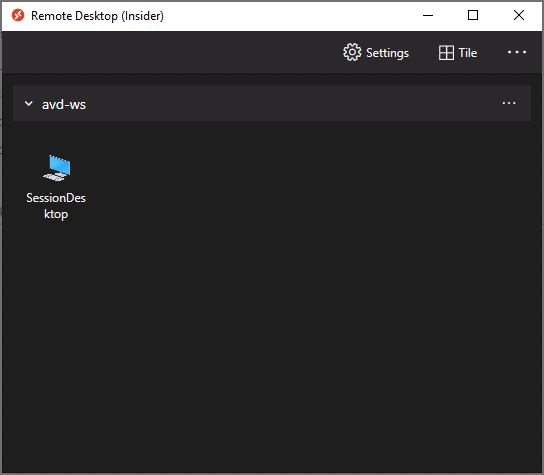

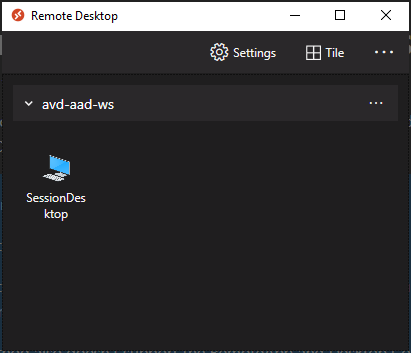

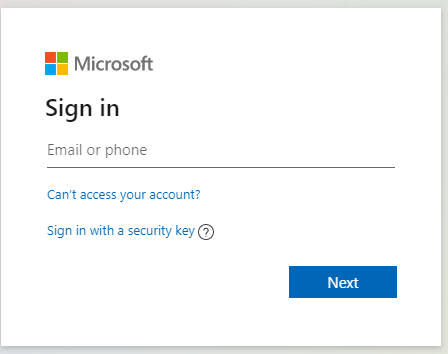

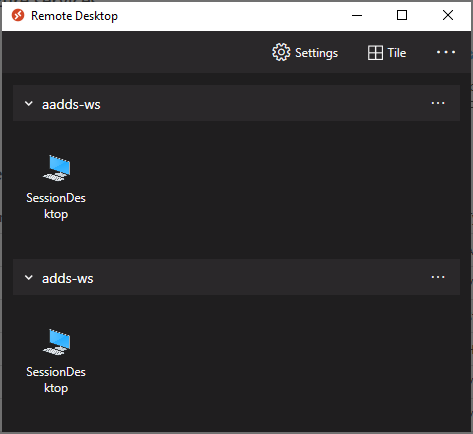

Si besoin, téléchargez le client Remote Desktop depuis cette page officielle Microsoft.

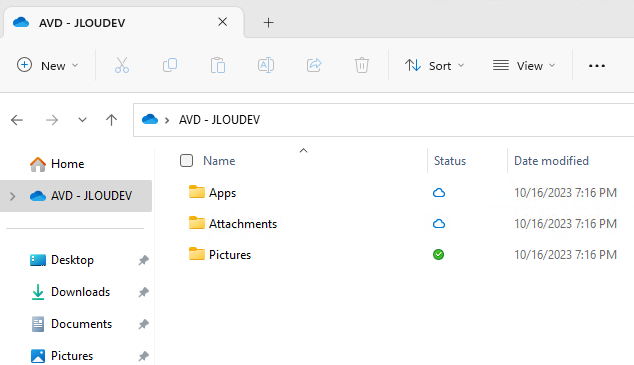

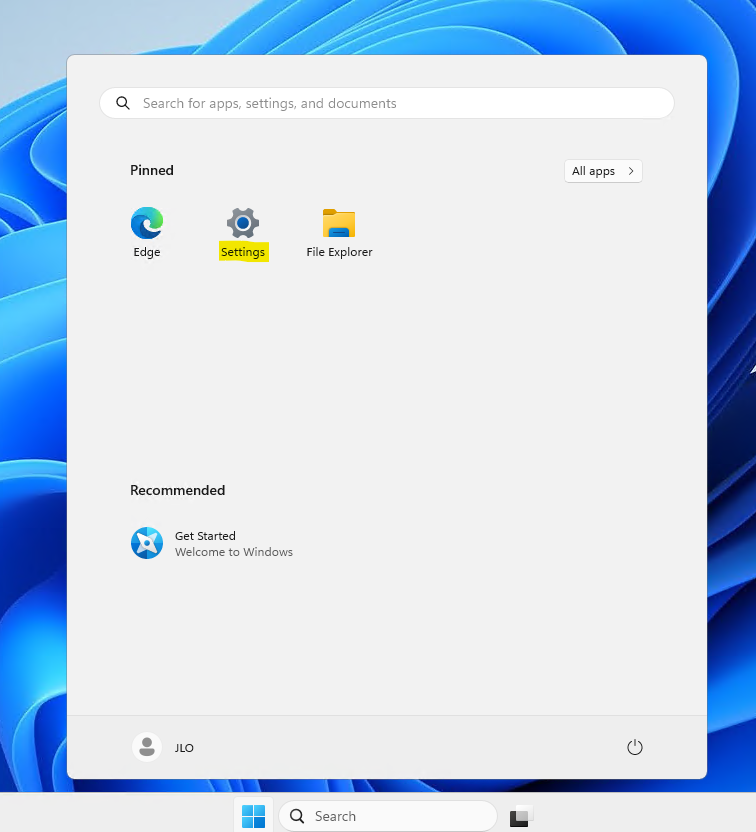

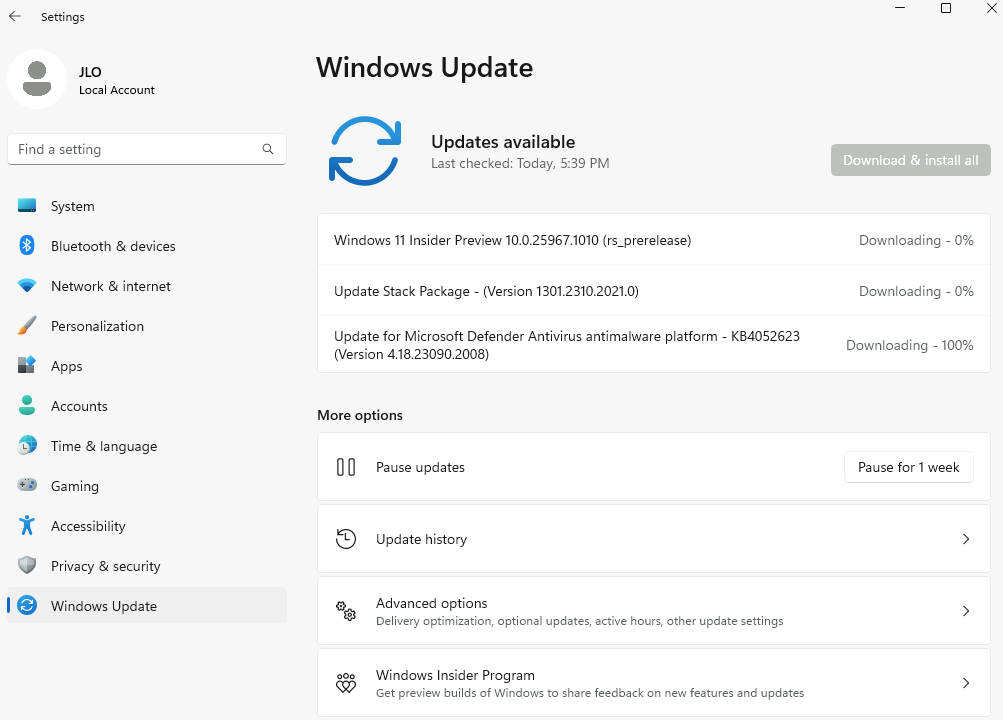

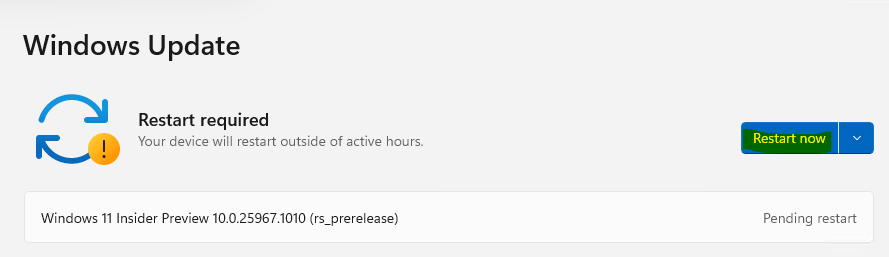

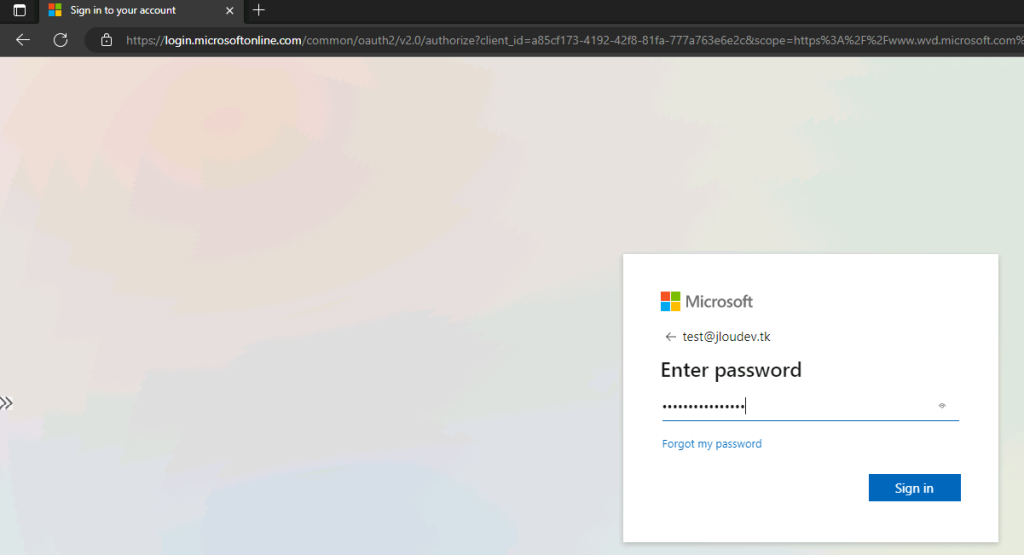

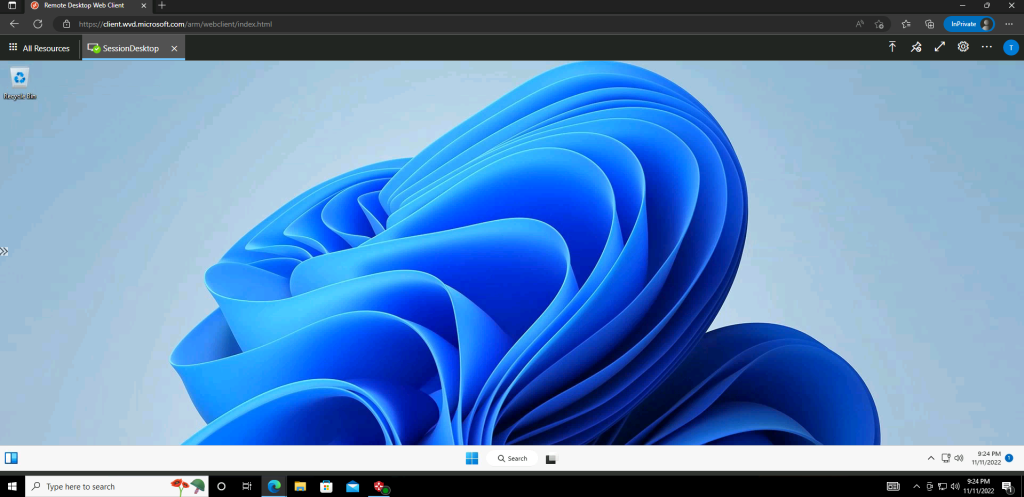

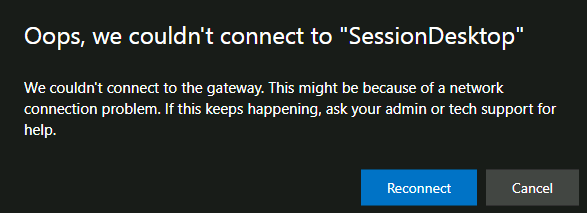

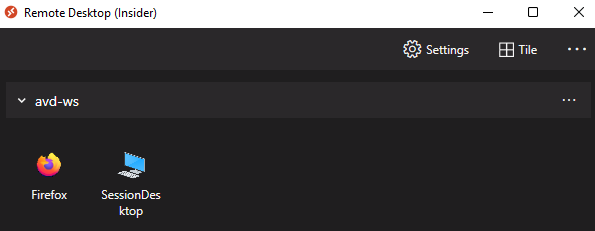

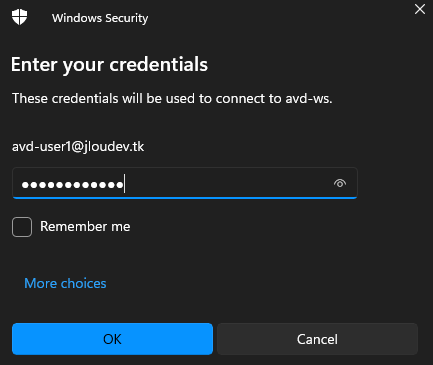

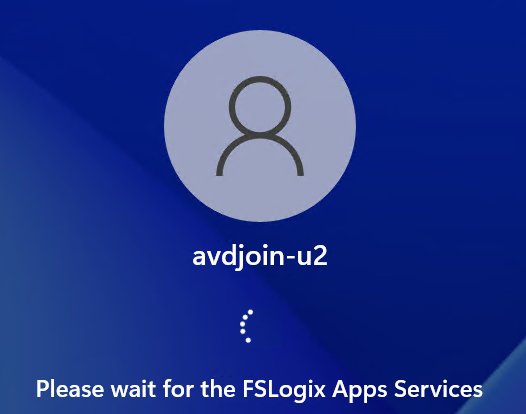

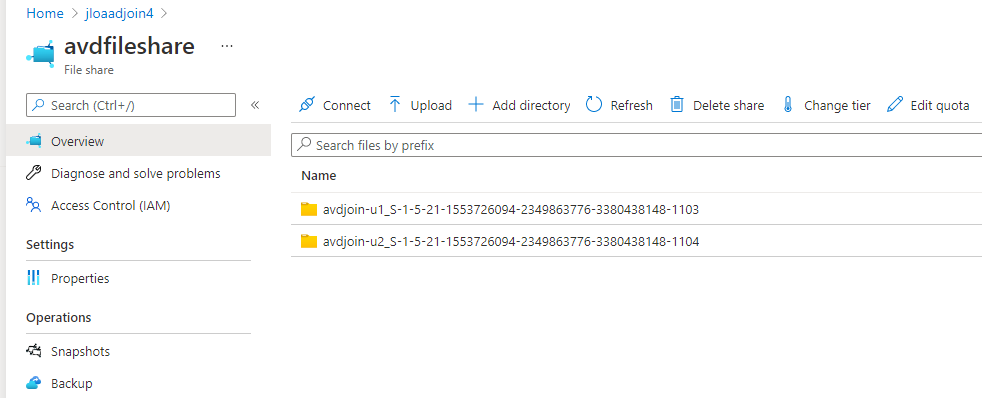

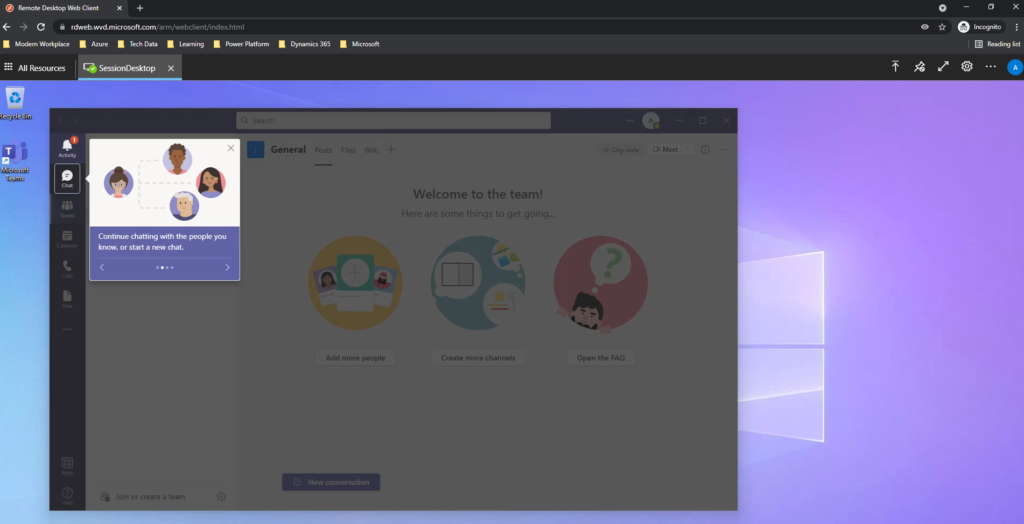

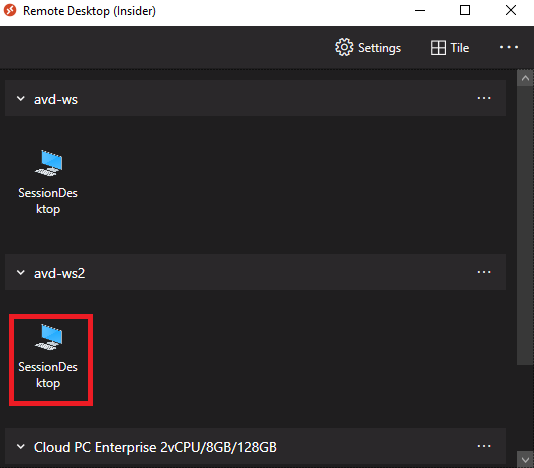

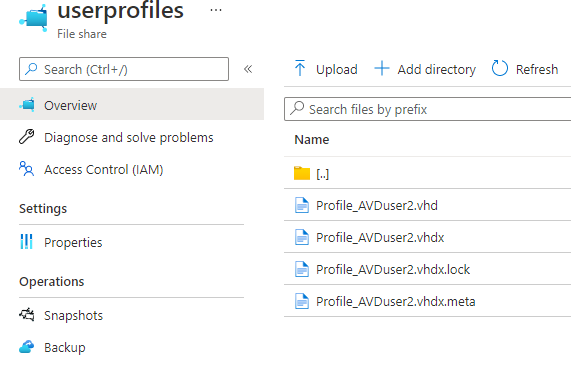

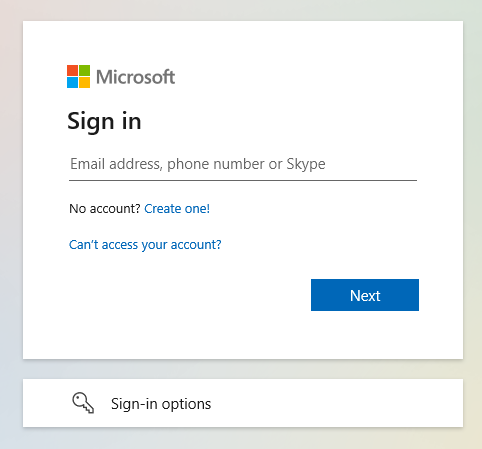

Ouvrez l’application avec votre utilisateur de test AVD, puis lancez l’application de bureau à distance :

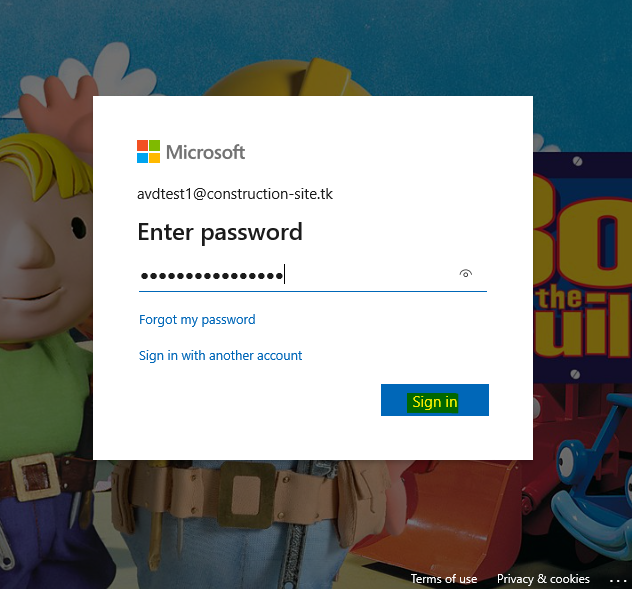

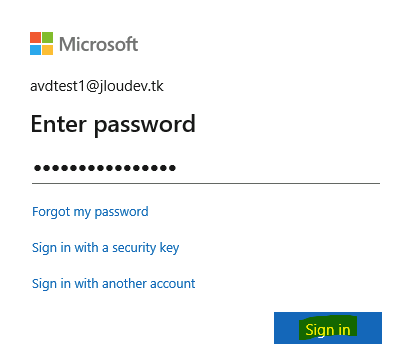

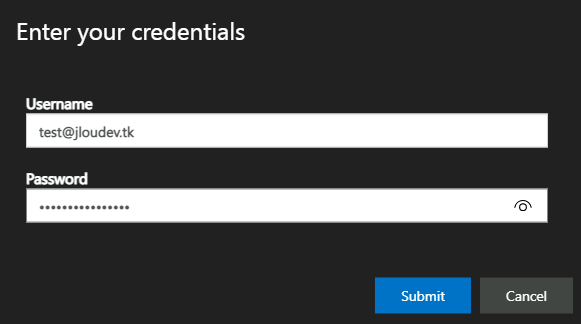

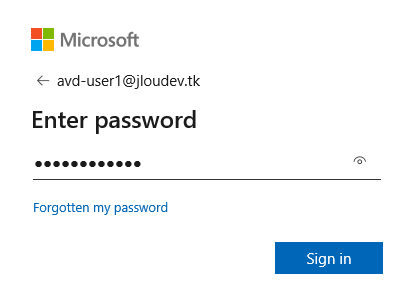

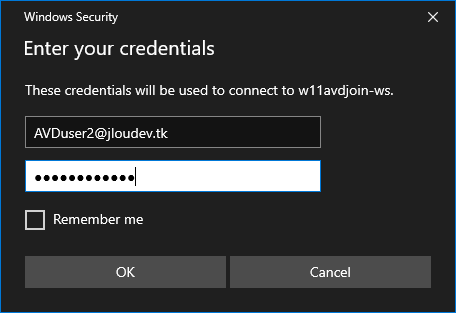

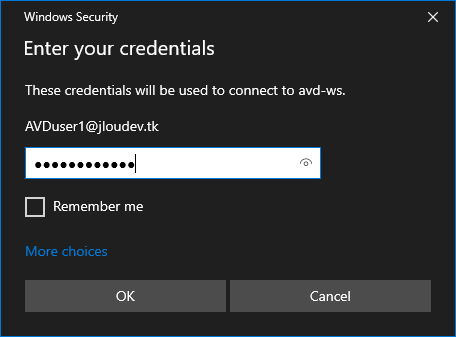

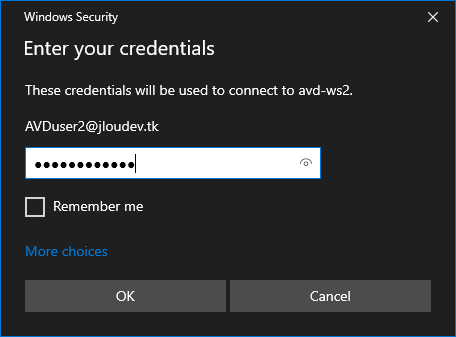

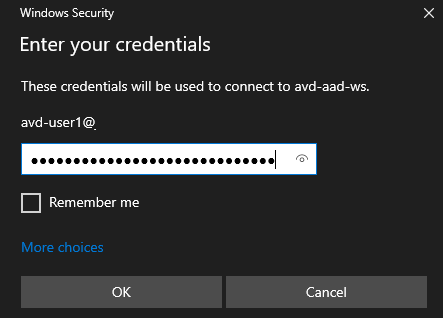

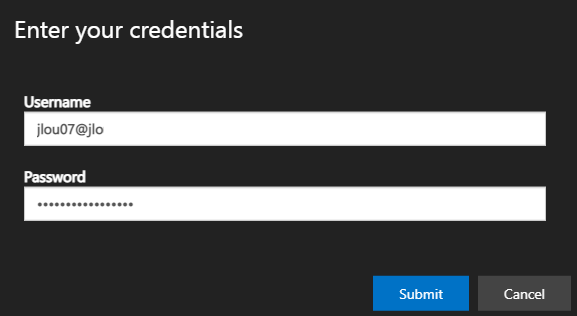

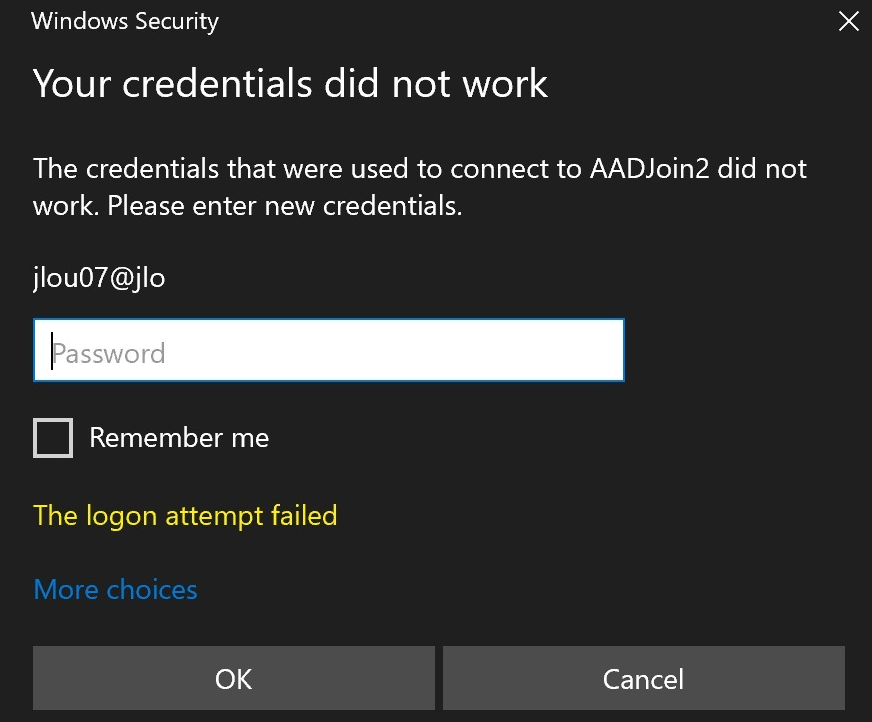

Authentifiez-vous encore une fois avec un compte AVD de test :

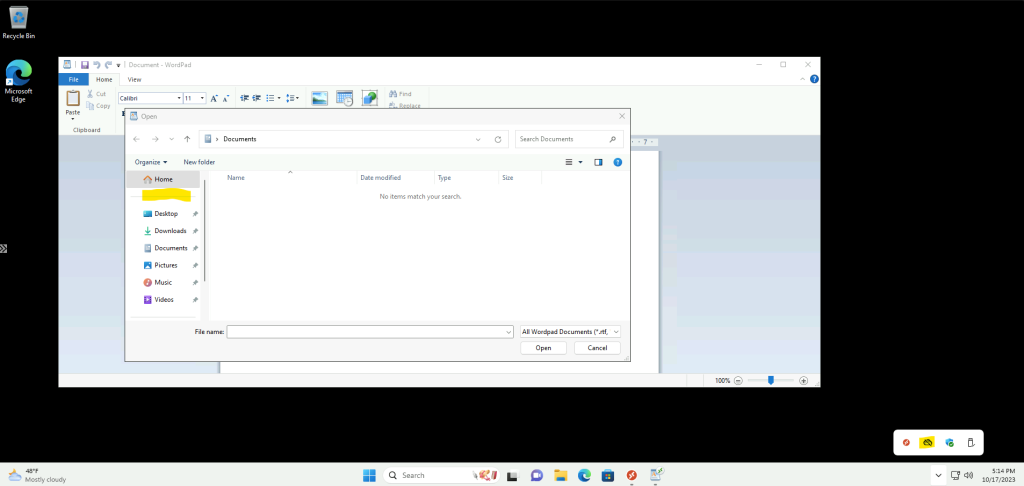

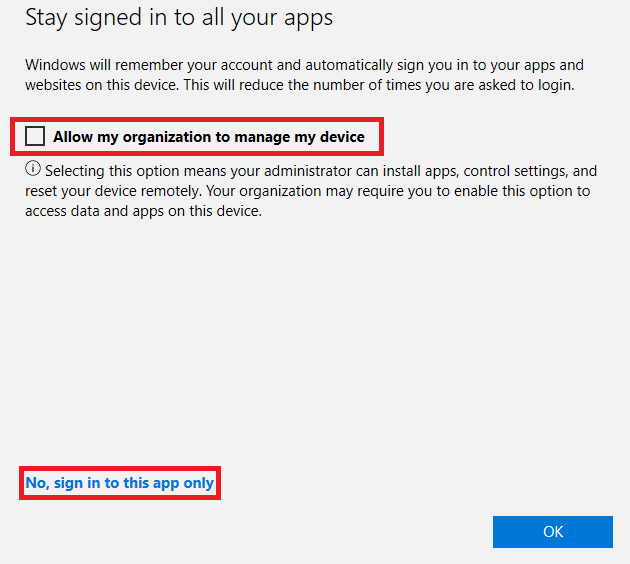

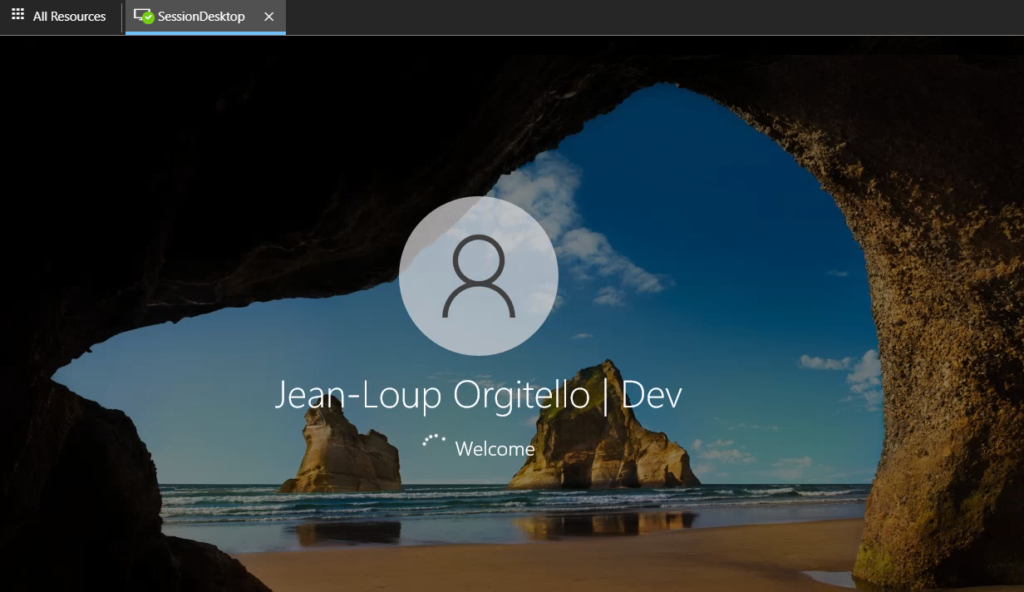

Acceptez la demande d’autorisation pour autoriser les connexion RDP vers la VM GPU AVD :

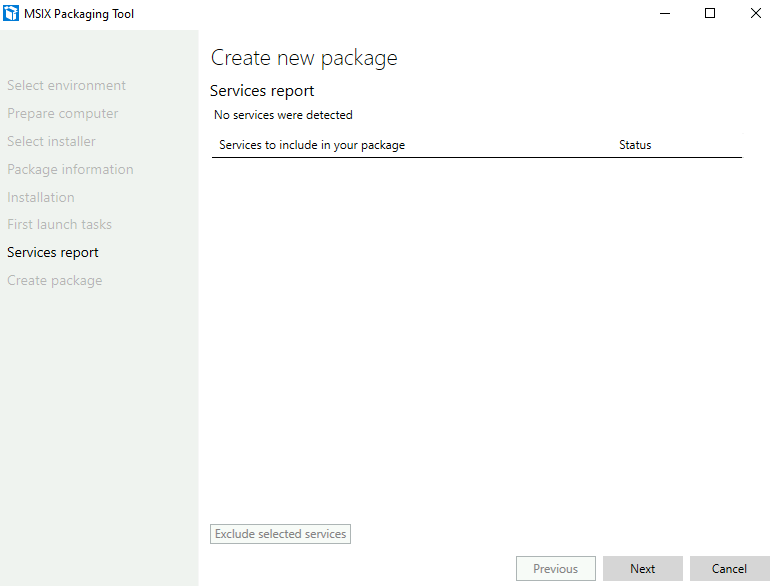

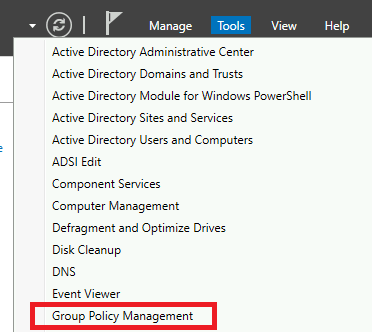

Microsoft nous explique ici comment vérifier les configurations appliquées depuis Intune :

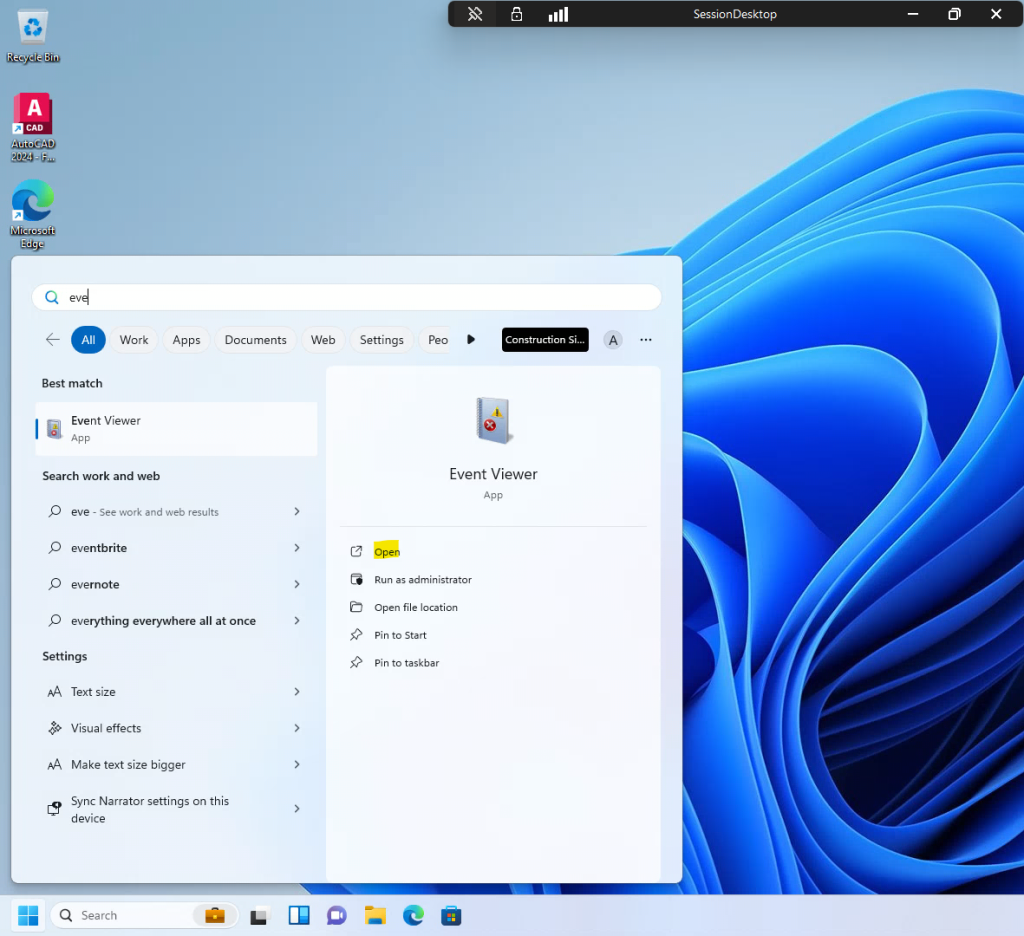

Pour cela, ouvrez le Journal des évènements présent sous Windows :

Recherchez le journal suivant :

- Journaux des applications et services

- Microsoft

- Windows

- RemoteDesktopServices-RdpCoreCDV

- Opérationnel

- RemoteDesktopServices-RdpCoreCDV

- Windows

- Microsoft

Constatez la bonne présence des 2 ID suivants :

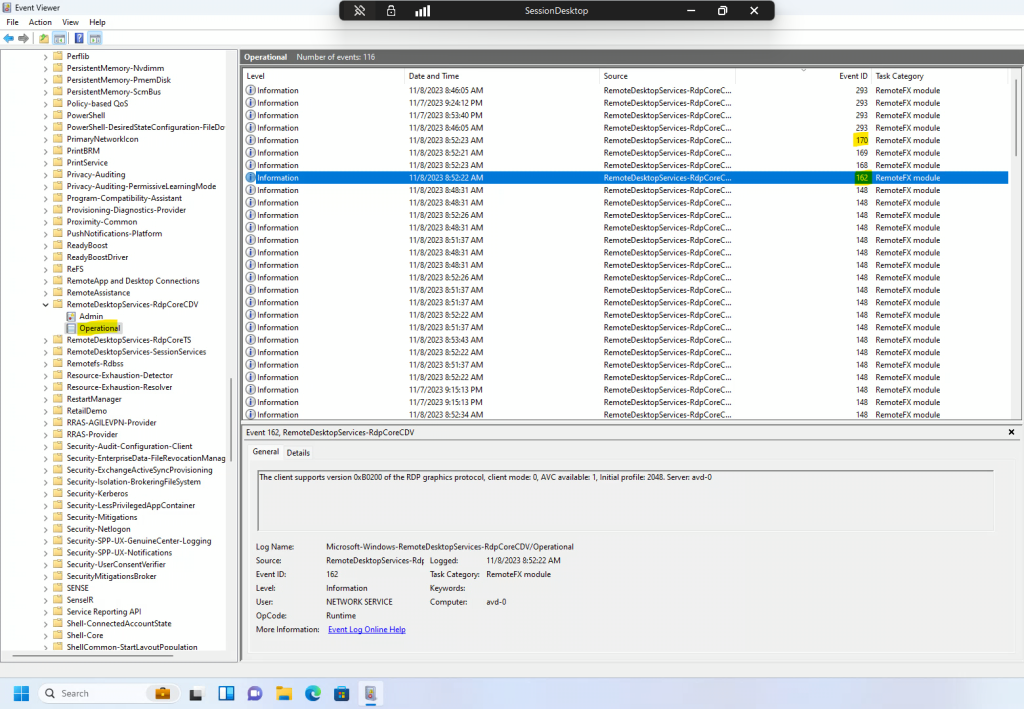

- 162 : L’encodeur matériel AVC est bien activé

- 170 : La session de bureau à distance utilise bien l’encodage vidéo plein écran (AVC 444)

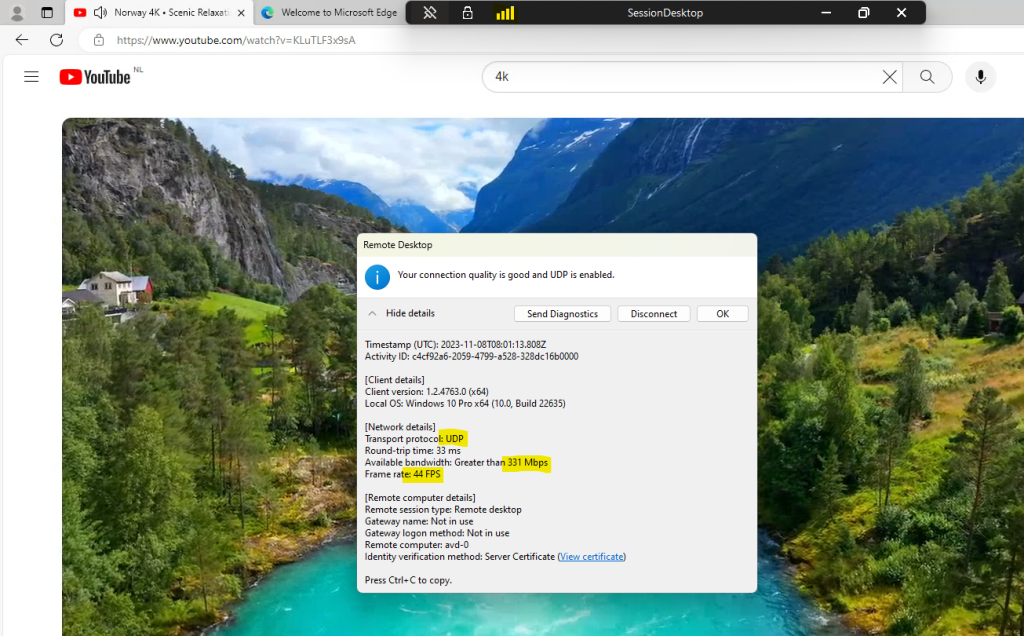

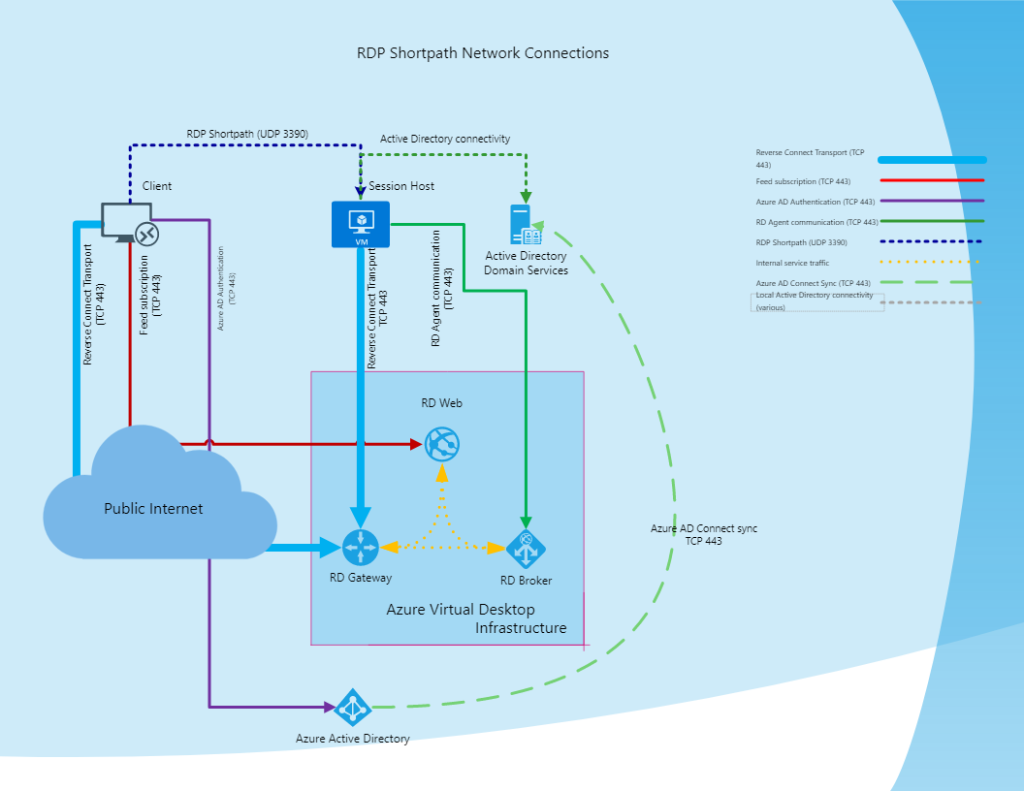

La fonctionnalité UDP a été déployée sur l’ensemble des environnements AVD (L’impact du protocole dans un environnement dédié au bureau à distance est majeur) :

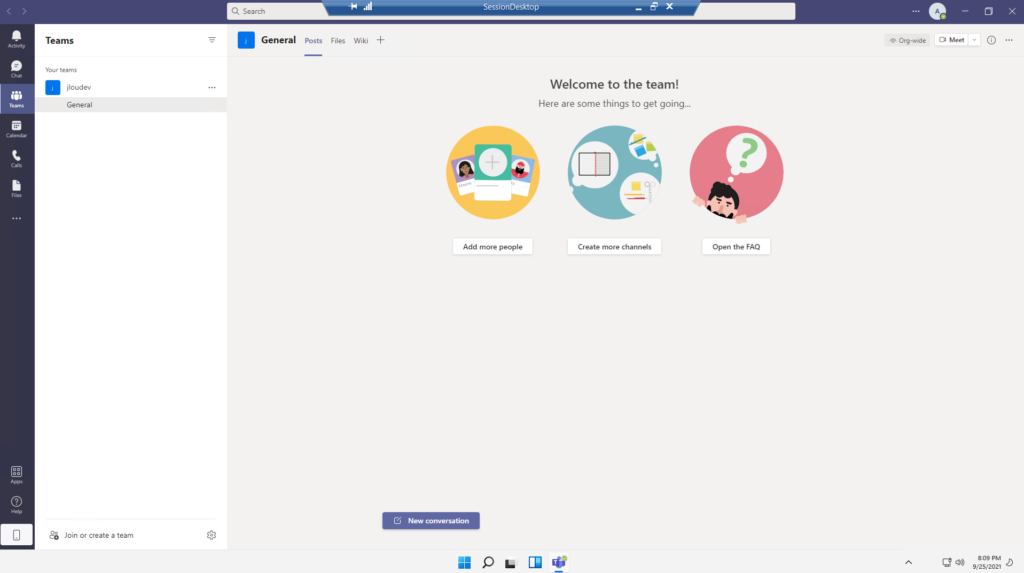

Tout semble maintenant en ordre, il nous reste qu’à tester les performances GPU via différents outils, comme par exemple :

- AutoCAD

- FurMark

- Clipchamp

Etape IX – Test AutoCAD :

Ayant installé AutoCAD dans l’image AVD, il ne nous reste plus qu’à trouver des exemples de fichiers. Plusieurs sites en proposent, dont le site AutoDesk :

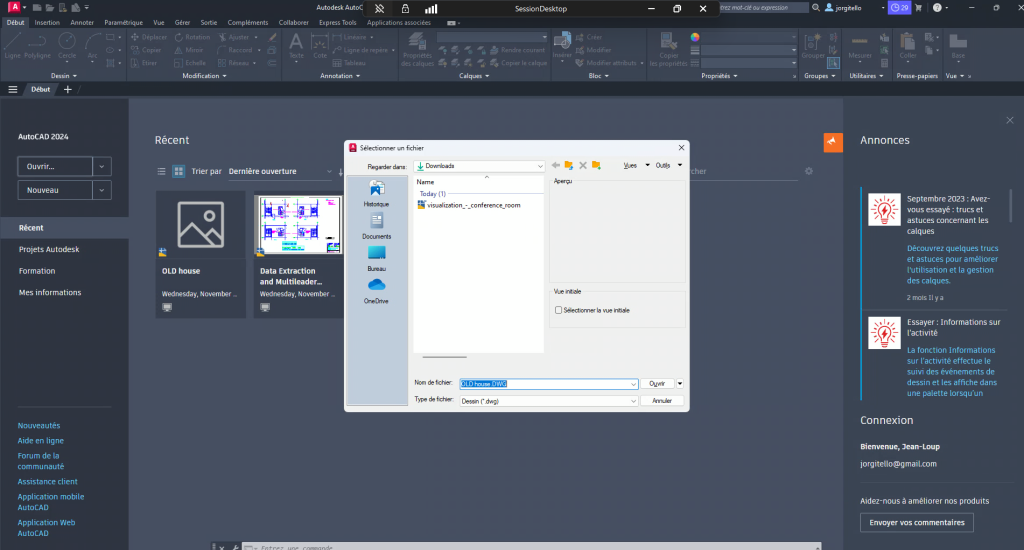

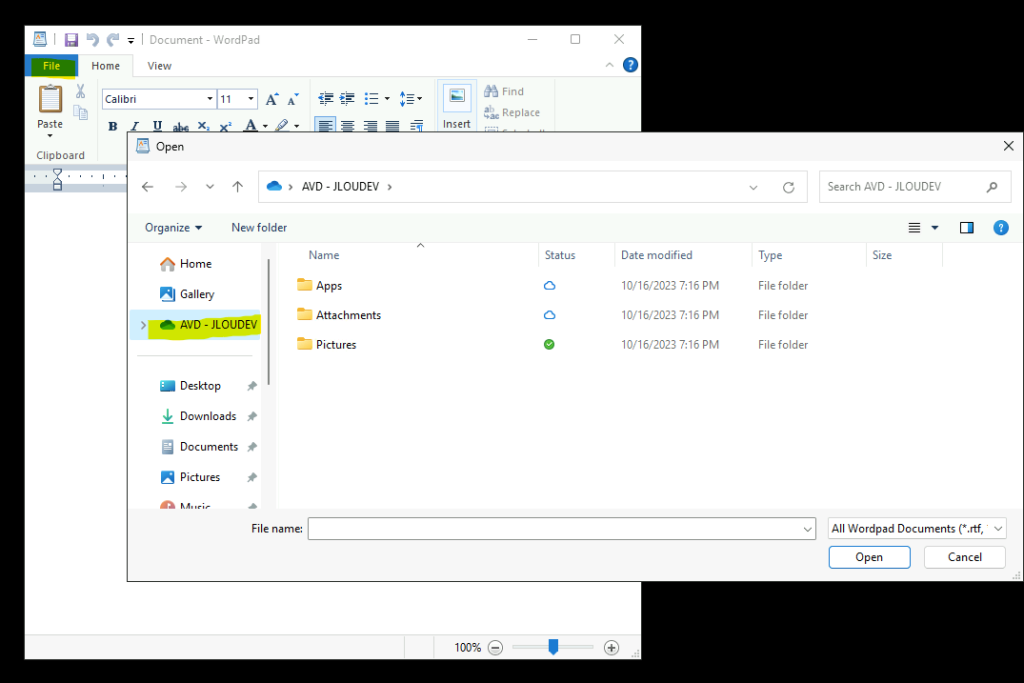

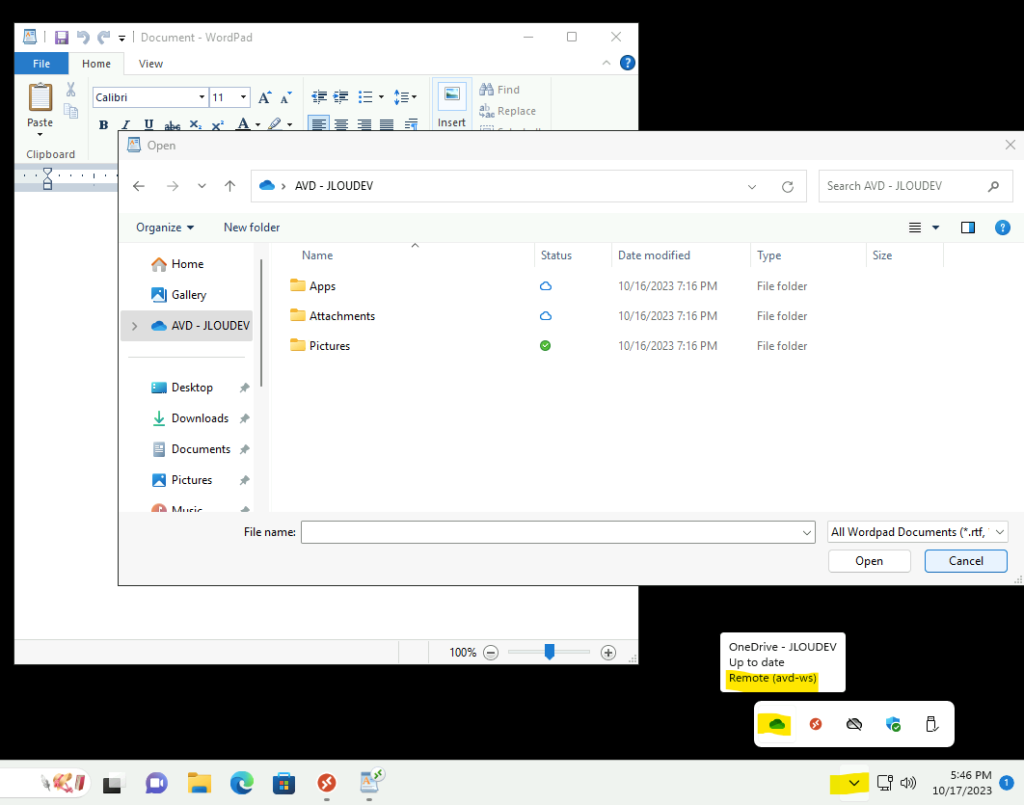

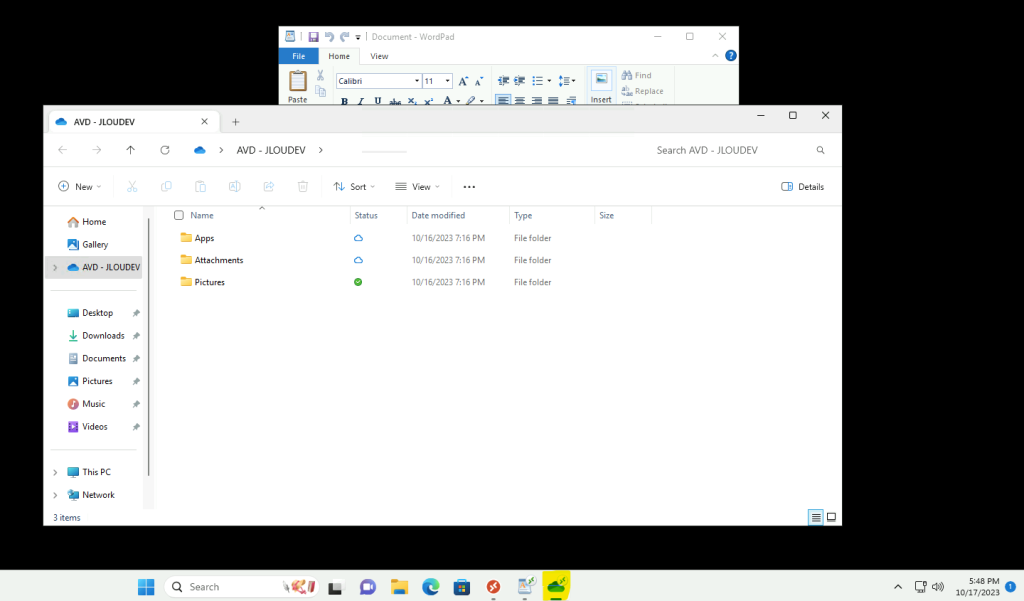

Une fois téléchargé, l’ouverture du fichier se fait assez facilement dans AutoCAD :

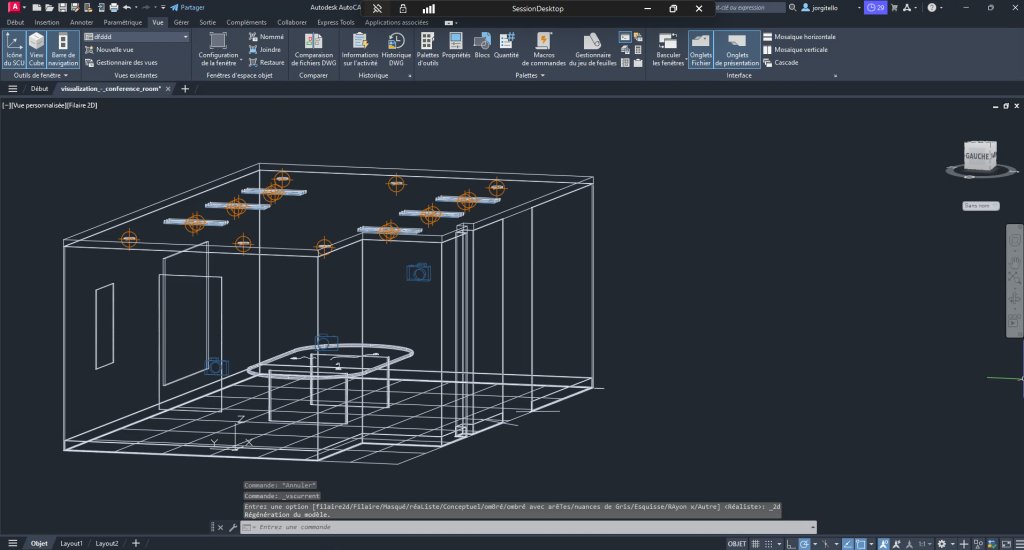

La navigation 3D se fait de manière très fluide sans aucune saccade gênante :

Continuons les tests avec FurMark.

Etape X – Test FurMark :

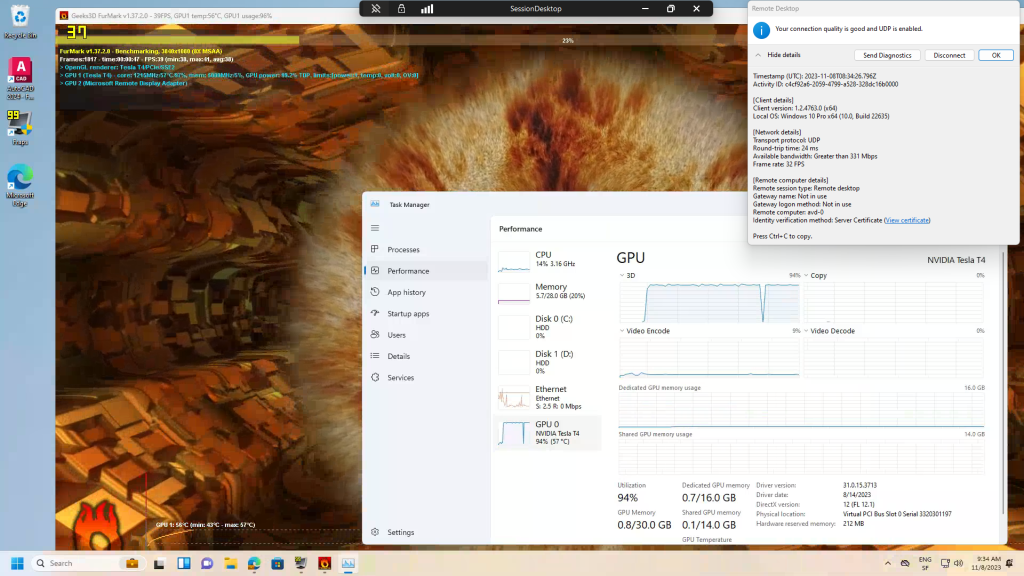

FurMark propose toutes sortes de benchmarks. Un test de 10 minutes montre bien la montée en charge et en température de la carte NVIDIA Tesla T4 :

Finissons les tests applicatifs avec Clipchamp.

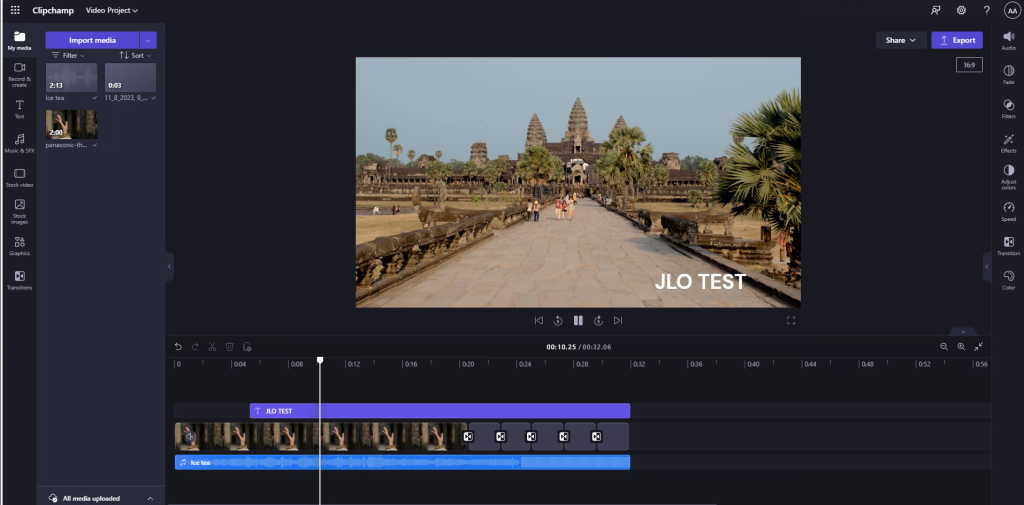

Etape XI – Test Clipchamp :

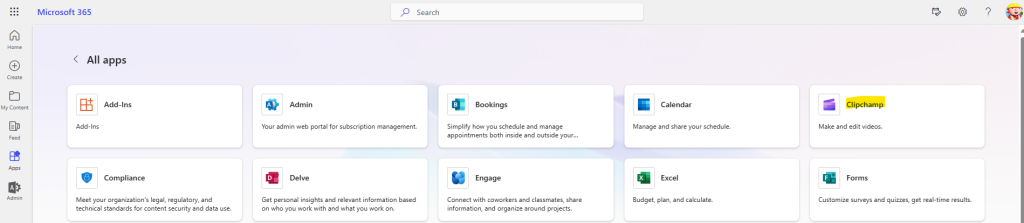

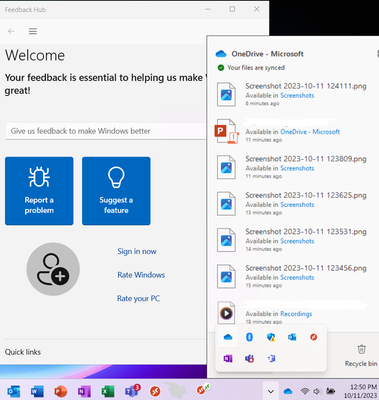

En juillet 2023, Microsoft avait été annoncé via un post sur leur blog l’intégration de Clipchamp dans la suite Microsoft 365. Voici une courte vidéo d’introduction :

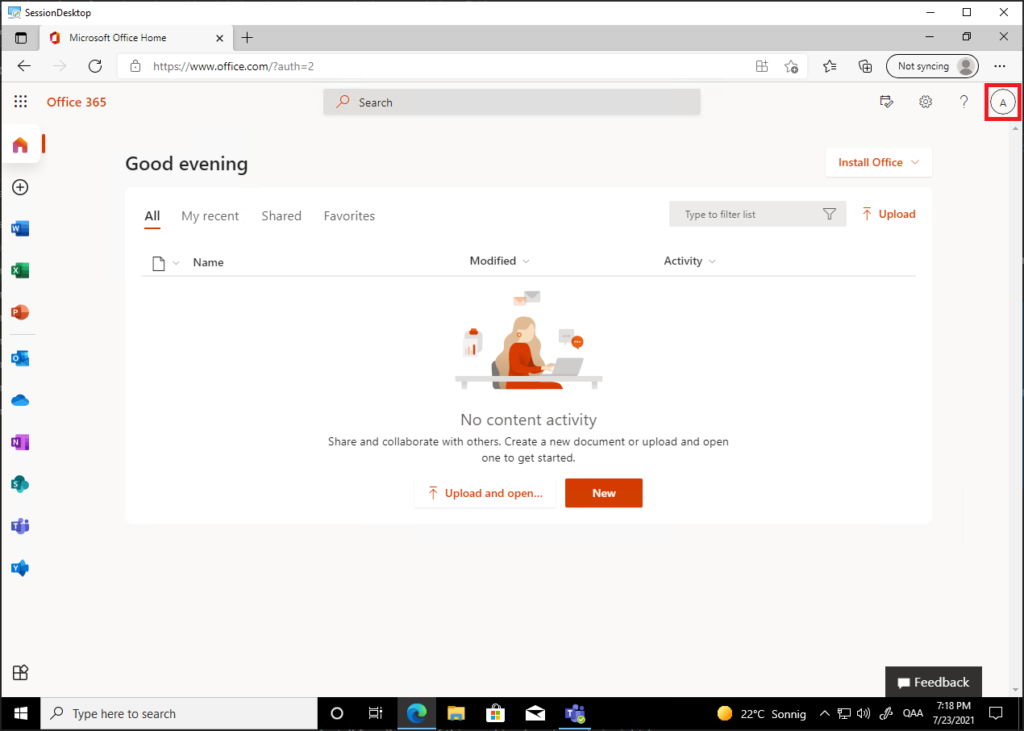

Vous trouverez Clipchamp depuis la page d’accueil des applications 365 :

Je me suis amusé à construire une petite vidéo et j’ai joué avec quelques fonctionnalités très sympa, sans avoir ressenti de latence durant les manipulations :

D’autres tests seront à prévoir selon les applications voulues.

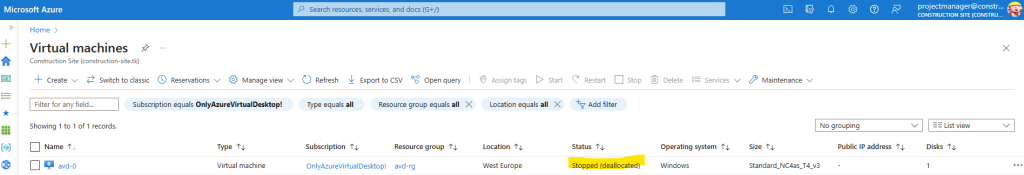

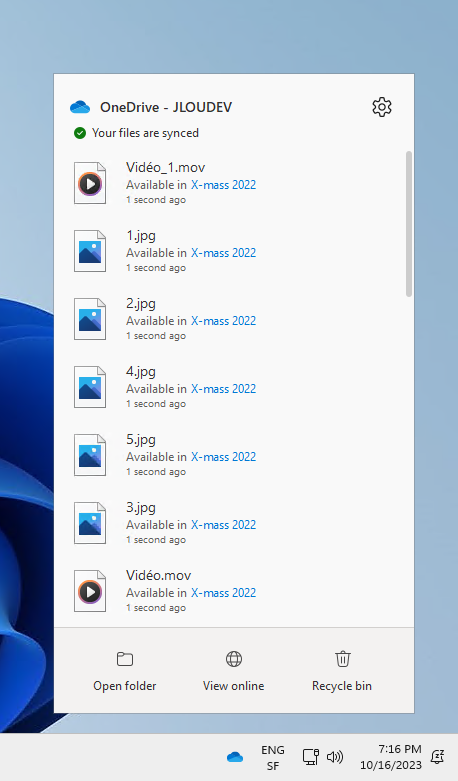

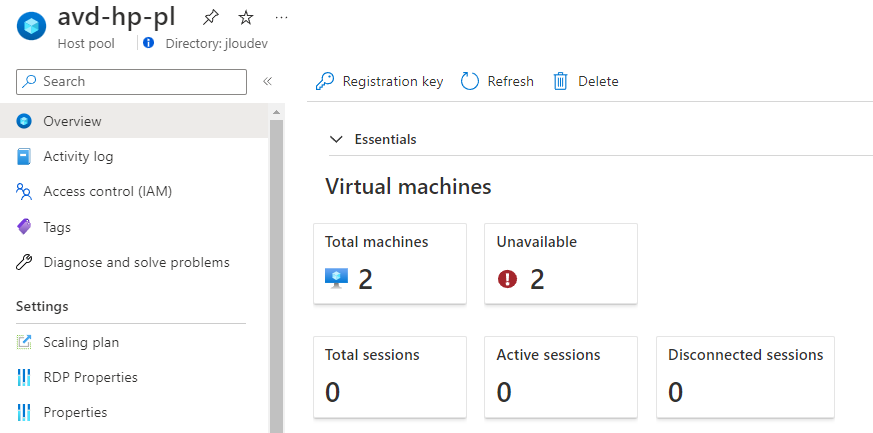

Etape XII – Arrêt automatique de la VM GPU AVD :

Depuis juillet 2023, Azure Virtual Desktop continue d’évoluer et propose l’arrêt automatique des VMs pour les environnements individuels. Un article avait déjà été écrit sur le sujet juste ici.

Cette approche est particulièrement intéressante pour les machine virtuelles avec GPU quand les besoins sont ponctuels et limités.

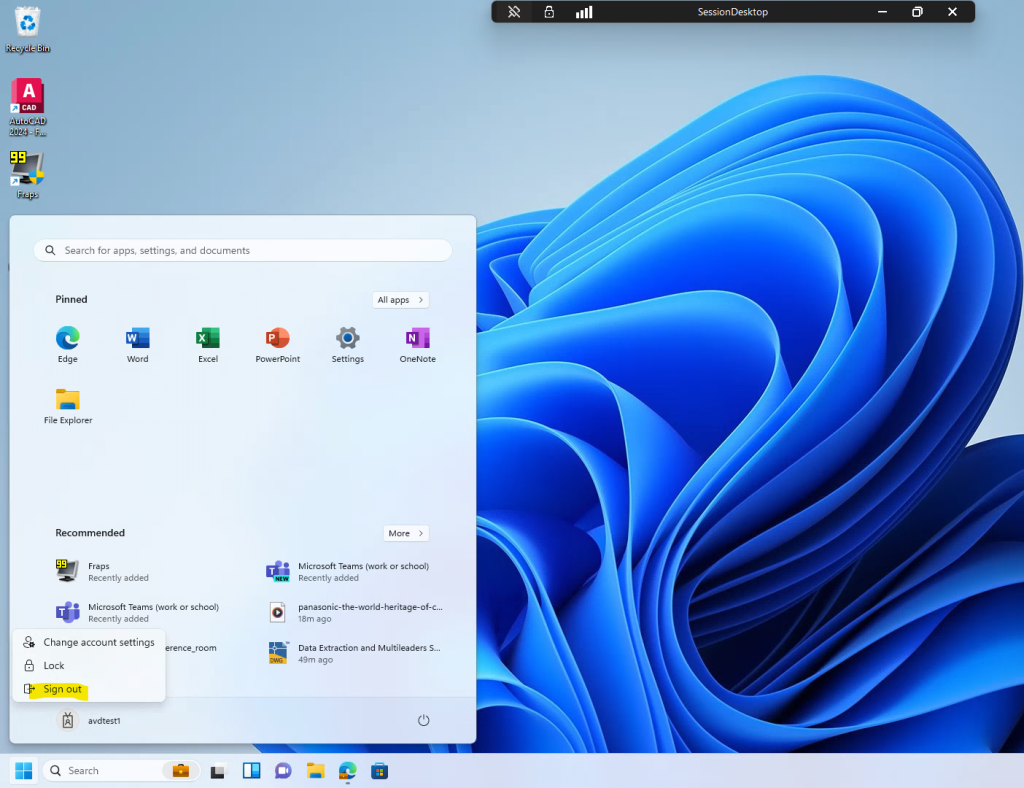

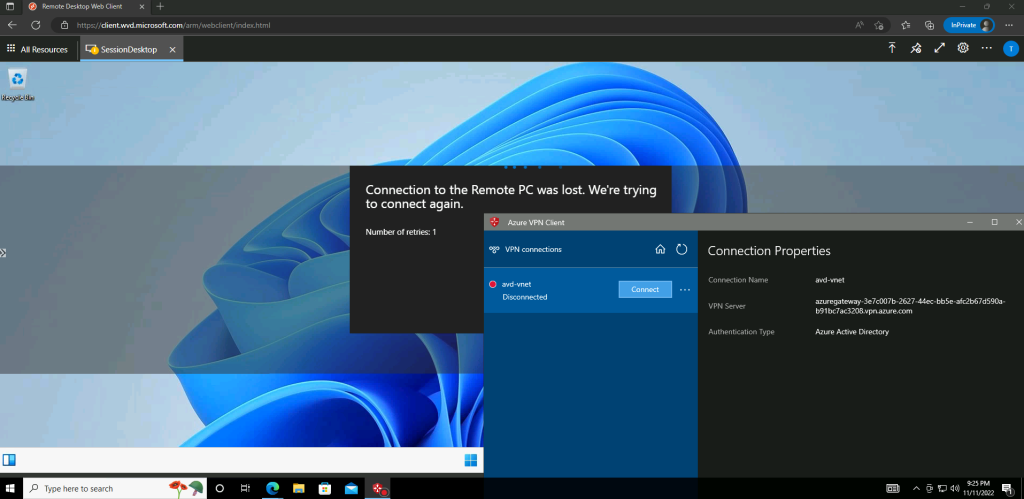

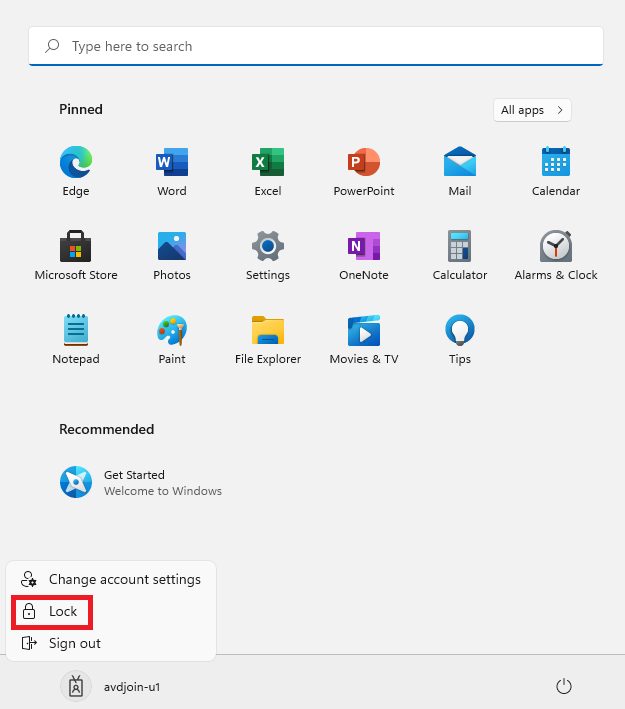

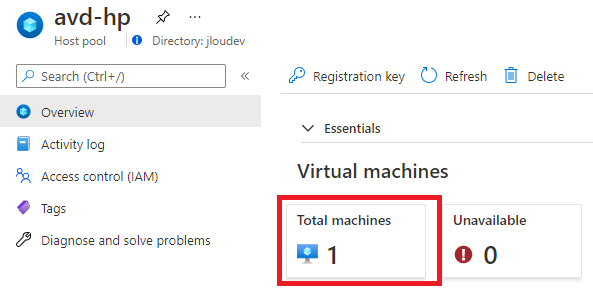

La mise à l’échelle automatique pour notre pool d’hôtes AVD étant déjà configuré, il nous reste qu’à fermer la session de notre utilisateur de test AVD :

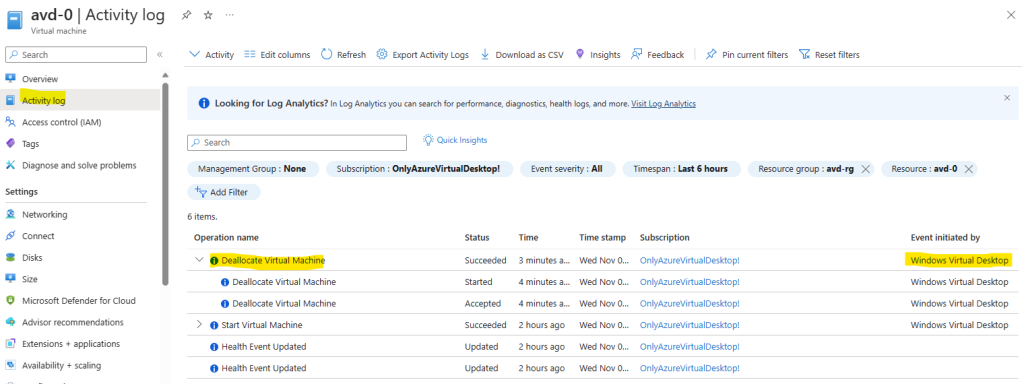

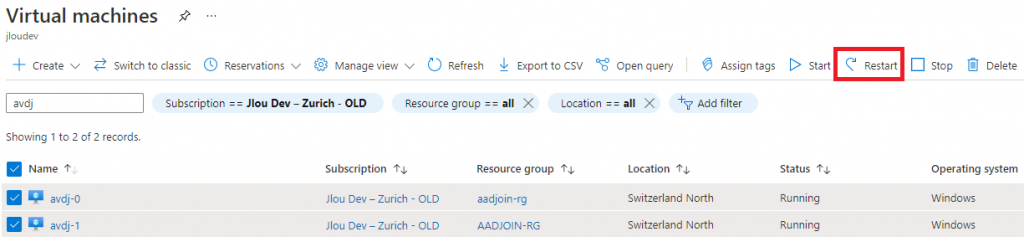

Environ 15 minutes plus tard, le statut de la VM AVD GPU change bien en désalloué, ce qui confirme bien le fonctionnement complet du Start and Stop dans notre environnement de test :

Comme le journal d’activités Windows le montre, l’arrêt de la machine virtuel est bien provoqué par Azure Virtual Desktop :

Conclusion :

Je souhaite commencer ma conclusion par la satisfaction personnelle d’avoir écrit cet article, qui me trottait dans la tête depuis plusieurs mois déjà 🤣. Je suis également très content des performances obtenues et du bon ressentit utilisateur quand il s’agit de besoins graphiques exigeants.

Nul doute que cela ne remplacera pas à 100% les machines graphiques locales, mais la disponibilité, la flexibilité et la sécurité du Cloud sont de vrais arguments au moment du remplacement d’un parc de machines avec GPU.